Identity-Based Traitor Tracing

作者:互联网

基于身份的加密可以在电子邮件应用程序中使用,被认为是一种有用的技术。然而,许多人虽然拥有少量的电子邮件标识,但通常属于较大的电子邮件组。电子邮件组或共享地址是一种电子邮件地址,它允许发送者向大量单独的电子邮件地址发送消息,而不需要知道实际的单独地址。使用现有的基于身份的加密技术,可以通过给予电子邮件组的每个成员相同的ID私钥来容易地实现这样的方案。因此,该组的所有成员将共享相同的私钥。

公钥基础设施世界中一种常见的商业模式是,证书颁发机构对颁发的每张证书收费。在基于ID的世界中,此模型对应于信任机构对每个私钥或私钥块收费。但是,在我们的组电子邮件示例中,这意味着信任机构只能为整个组的一个私钥收费,因为一旦一个人拥有私钥,他们就可以与组中的其他成员共享私钥。现在需要的是抑制团队成员以这种方式进行合作。类似的情况出现在广播加密中的传统对称密码或公钥密码设置中。这里,人们通过使用叛逆者追踪方案来解决相关问题,该方案允许追踪任何创建新的解密设备或密钥的人(或一组串通的人)。因此,将上述思想结合在一起,我们可以看到可能需要一个基于身份的叛徒追踪方案。

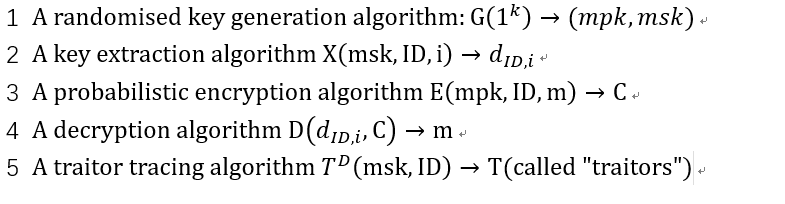

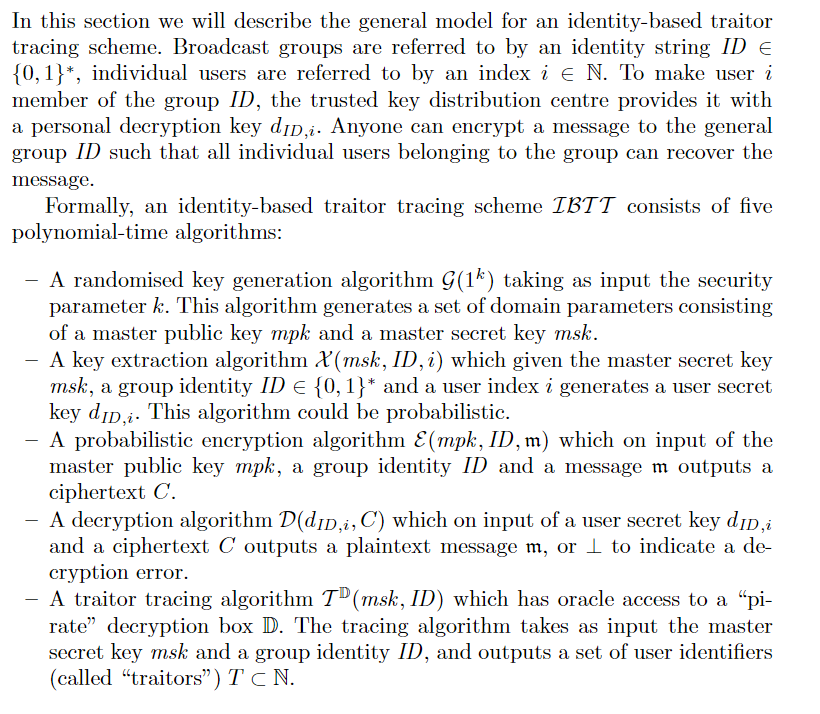

Identity-Based Traitor Tracing

如果tracing algorithm使用mpk代替msk,这被称为公开追踪,因为任何人都可执行追踪算法。

标签:基于,Based,地址,Traitor,私钥,共享,电子邮件,Identity,追踪 来源: https://www.cnblogs.com/qing123tian/p/15817307.html