彩虹表的攻击与防御

作者:互联网

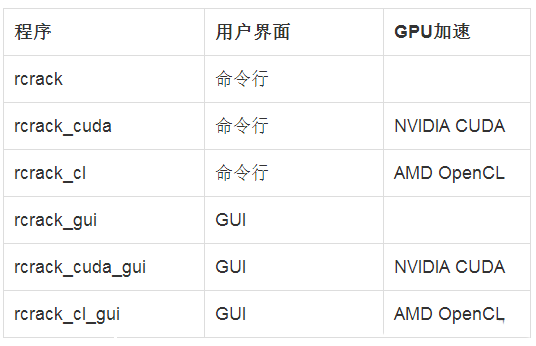

RainbowCrack目录文件说明:

文件 作用

rtgen.exe 生成彩虹表的执行文件

rtsort.exe 给彩虹表排序文件

rcrack.exe 执行解密的文件

rt2rtc.exe 将后缀是rt的文件转化为rtc文件

rtc2rt.exe 将后缀是rt的文件转化为rt文件

charset.txt 这个文件是我们的字符集对照表文件(解密的类型)

group.txt -这是组文件.将几个彩虹表组合起来

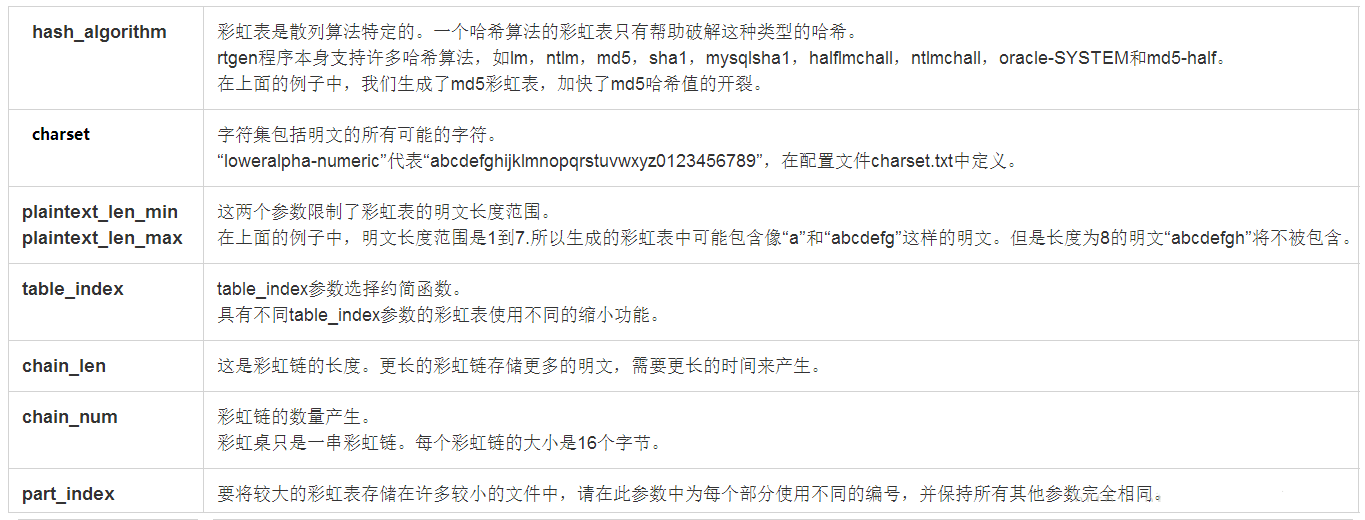

4)RainbowCrack参数注解:

命令行下生成彩虹表格式:

rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index chain_len chain_num part_index

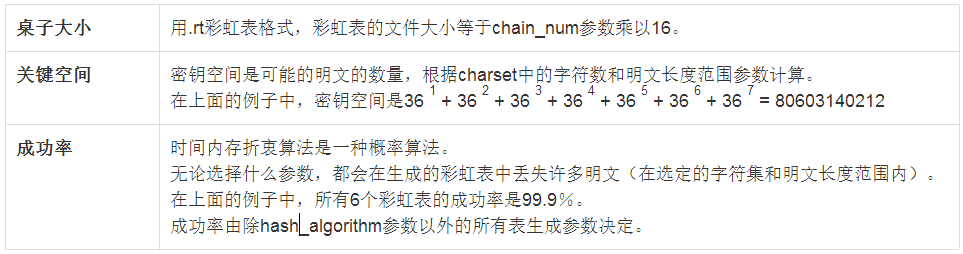

表格生成参数隐式确定了许多彩虹表格特征:

.操作步骤

1)生成彩虹表:

使用命令:rtgen md5 numeric 4 4 0 3000 400000 0

运行以下命令对当前目录中的所有.rt彩虹表进行排序:

rtsort .

切勿中断rtsort程序; 否则被分类的彩虹表可能会被损坏。

如果可用内存大小小于正在排序的彩虹表的大小,则需要与彩虹表大小一样大的临时硬盘空间来存储中间结果。

我们生成的这表太小,所以瞬间就完成了排序.

3)对我们实验一中的md5密文进行彩虹表破解:

附命令示例,破解单个哈希:(.为彩虹表在当前目录的写法,不在当前目录直接写路径)

rcrack . -h fcea920f7412b5da7be0cf42b8c93759

rcrack_cuda . -h fcea920f7412b5da7be0cf42b8c93759

rcrack_cl . -h fcea920f7412b5da7be0cf42b8c93759

破解多个哈希:

rcrack . -l hash_list_file

rcrack_cuda . -l hash_list_file

rcrack_cl . -l hash_list_file

对于单个的哈希值,我们可以直接用rcrack.exe . -h hashnum来进行破解:

任务描述:针对彩虹表的攻击原理,思考对这种攻击的防御手段:

示例:通常,我们对彩虹表攻击的防御措施有两种:

①“加盐”:彩虹表只能通过有限密码集合生成查找表——当密码集合扩大,彩虹表占用的空间将以指数速度增加。因此目前最常用的方式是将用户密码添加一段字符串(盐化)后再做散列。

saltedhash(password) =hash(password+salt)

如果将用户密码后添加一段随机字符串,然后将随机字符串和散列后的哈希值存储在密码数据库中。彩虹表将不得不计算出盐化后的密码,而盐化后的密码会大大增加散列前的长度,从而使密码集合过大而变得不可能生成彩虹表。

示例:我们直接在之前‘3839’的md5值后面增加’aaaa’的盐值,试试能不能通过彩虹表破解。

②已知彩虹表是应用于主流的哈希算法的,那么通过对哈希算法进行修改,自然能够防御彩虹表破解。

但这样存在某些隐患,例如,黑客可以将产品的算法通过逆向工程提取出来,通过算法生成特定的彩虹表。如果私有加密算法强度不够或是有设计缺陷的,届时密码破解将比使用彩虹表更加容易。

实验报告要求参考实验原理与相关介绍,完成实验任务,并对实验结果进行分析,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

答题:

标签:彩虹,文件,exe,攻击,密码,防御,哈希,rcrack 来源: https://www.cnblogs.com/wink111/p/15409653.html