密码学基础

作者:互联网

对称加密和非对称加密

参考文章:

http://www.ruanyifeng.com/blog/2011/08/what_is_a_digital_signature.html

对称加密算法

对称密钥加密(英语:Symmetric-key algorithm)又称为对称加密、私钥加密、共享密钥加密,是密码学中的一类加密算法。这类算法在加密和解密时使用相同的密钥,或是使用两个可以简单地相互推算的密钥。实务上,这组密钥成为在两个或多个成员间的共同秘密,以便维持专属的通讯联系。与公开密钥加密相比,要求双方取得相同的密钥是对称密钥加密的主要缺点之一

加密和解密使用的都是相同的密钥,这就导致在多方中只要有一方出现问题泄漏了密钥,那么整个团队就全部沦陷。

常见的对称加密算法有DES、3DES、AES、Blowfish、IDEA、RC5、RC6。

非对称加密算法

非对称加密比对称加密更安全,但是相对效率要更低。

公开密钥加密(英语:public-key cryptography,又译为公开密钥加密),也称为非对称加密(asymmetric cryptography),一种密码学算法类型,在这种密码学方法中,需要一对密钥(其实这里密钥说法不好,就是“钥”),一个是私人密钥,另一个则是公开密钥。这两个密钥是数学相关,用某用户密钥加密后所得的信息,只能用该用户的解密密钥才能解密。如果知道了其中一个,并不能计算出另外一个。因此如果公开了一对密钥中的一个,并不会危害到另外一个的秘密性质。称公开的密钥为公钥;不公开的密钥为私钥。

在双钥体系中,公钥用来加密信息,私钥用来数字签名。

常见的非对称加密算法:RSA、ElGamal、背包算法、Rabin(RSA的特例)、迪菲-赫尔曼密钥交换协议中的公钥加密算法、椭圆曲线加密算法)。

数字签名:

鲍勃有两把钥匙,一把是公钥,另一把是私钥。

鲍勃把公钥送给他的朋友们----帕蒂、道格、苏珊----每人一把。

苏珊要给鲍勃写一封保密的信。她写完后用鲍勃的公钥加密,就可以达到保密的效果。

鲍勃收信后,用私钥解密,就看到了信件内容。这里要强调的是,只要鲍勃的私钥不泄露,这封信就是安全的,即使落在别人手里,也无法解密。

鲍勃给苏珊回信,决定采用"数字签名"。他写完后先用Hash函数,生成信件的摘要(digest)。

鲍勃将这个签名,附在信件下面,一起发给苏珊。

苏珊收信后,取下数字签名,用鲍勃的公钥解密,得到信件的摘要。由此证明,这封信确实是鲍勃发出的。

苏珊再对信件本身使用Hash函数,将得到的结果,与上一步得到的摘要进行对比。如果两者一致,就证明这封信未被修改过。

数字证书:

但是并非表示非对称加密就没有安全问题。

如果有人冒充公钥的发放者,导致使用者使用冒充的公钥进行加密,那么其加密内容对于冒充者来说,则是完全可见的。

继续上面的故事:

复杂的情况出现了。道格想欺骗苏珊,他偷偷使用了苏珊的电脑,用自己的公钥换走了鲍勃的公钥。此时,苏珊实际拥有的是道格的公钥,但是还以为这是鲍勃的公钥。因此,道格就可以冒充鲍勃,用自己的私钥做成"数字签名",写信给苏珊,让苏珊用假的鲍勃公钥进行解密。

后来,苏珊感觉不对劲,发现自己无法确定公钥是否真的属于鲍勃。她想到了一个办法,要求鲍勃去找"证书中心"(certificate authority,简称CA),为公钥做认证。证书中心用自己的私钥,对鲍勃的公钥和一些相关信息一起加密,生成"数字证书"(Digital Certificate)。

鲍勃拿到数字证书以后,就可以放心了。以后再给苏珊写信,只要在签名的同时,再附上数字证书就行了。

苏珊收信后,用CA的公钥解开数字证书,就可以拿到鲍勃真实的公钥了,然后就能证明"数字签名"是否真的是鲍勃签的。

CA的公钥可以用于证明内容发布者的真实身份,被用户持有,称为根证书。

数字签名和证书的另一种表述:

比如在现实生活中,我们想给某个人在网上传送一个机密文件,该文件我们只想让那个人看到,我们设想了很多方法,首先我们想到了用对称密码将文件加密,而在我们把加密后的文件传送给他后,我们又必须得让他知道解密用的密钥,这样就又出现了一个新的问题,就是我们如何保密的传输该密钥,此时我们发现传输对称密钥也不可靠。

后来我们可以改用非对称密码的技术加密,此时发现问题逐渐解决了。然而又有了一个新的问题产生,那就是如何才能确定这个公钥就是某个人的,假如我们得到了一个虚假的公钥,比如说我们想传给A 一个文件,于是开始查找A 的公钥,但是这时B 从中捣乱,他把自己的公钥替换了A 的公钥,让我们错误的认为B 的公钥就是A 的公钥,导致我们最终使用B 的公钥加密文件,结果A 无法打开文件,而B 可以打开文件,这样B 实现了对保密信息的窃取行为。因此就算是采用非对称密码技术,我们仍旧无法保证保密性的实现,那我们如何才能确切的得到我们想要的人的公钥呢?这时我们很自然的想到需要一个仲裁机构,或者说是一个权威的机构,它能为我准确无误的提供我们需要的人的公钥,这就是CA。

这实际上也是应用公钥技术的关键,即如何确认某个人真正拥有公钥(及对应的私钥)。在PKI 中,为了确保用户的身份及他所持有密钥的正确匹配,公开密钥系统需要一个值得信赖而且独立的第三方机构充当认证中心(Certification Authority,CA),来确认公钥拥有人的真正身份。就象公安局发放的身份证一样,认证中心发放一个叫"数字证书"的身份证明。

这个数字证书包含了用户身份的部分信息及用户所持有的公钥。象公安局对身份证盖章一样,认证中心利用本身的私钥为数字证书加上数字签名。任何想发放自己公钥的用户,可以去认证中心申请自己的证书。认证中心在鉴定该人的真实身份后,颁发包含用户公钥的数字证书。其他用户只要能验证证书是真实的,并且信任颁发证书的认证中心,就可以确认用户的公钥。认证中心是公钥基础设施的核心,有了大家信任的认证中心,用户才能放心方便的使用公钥技术带来的安全服务。

数字证书在网络中的典型应用:https协议

这个协议主要用于网页加密。

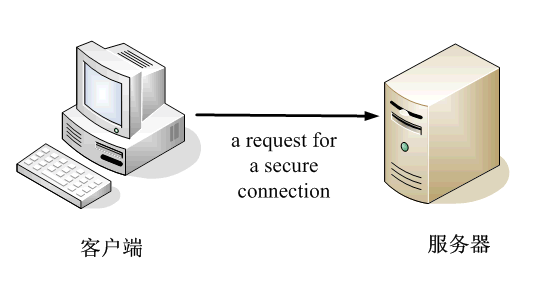

1、首先,客户端向服务器发出加密请求。

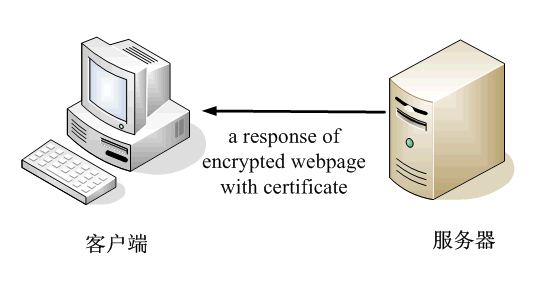

2、服务器用自己的私钥加密网页以后,连同本身的数字证书,一起发送给客户端。

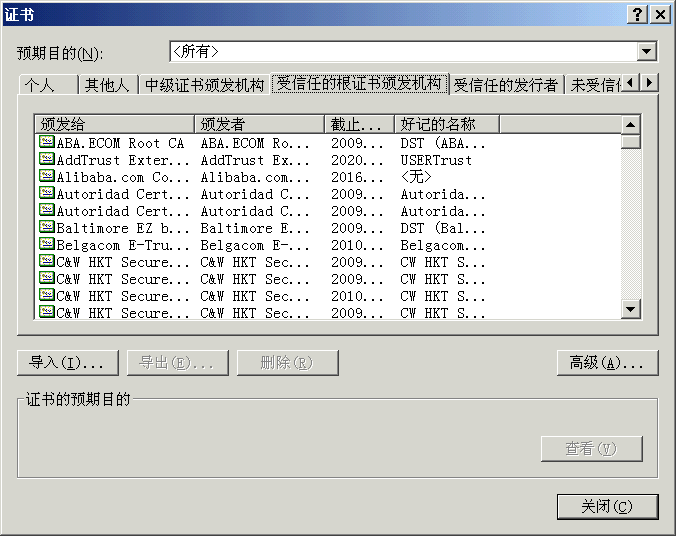

3、客户端(浏览器)的"证书管理器",有"受信任的根证书颁发机构"列表。客户端会根据这张列表,查看解开数字证书的公钥是否在列表之内。

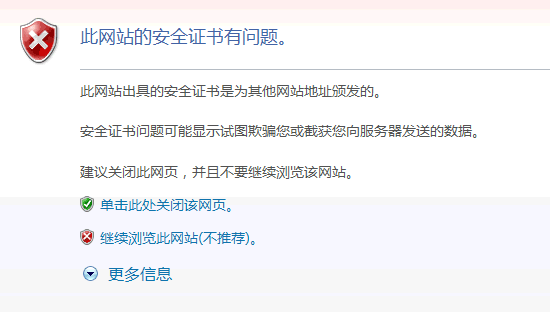

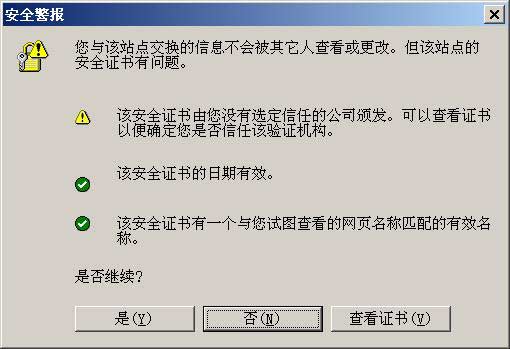

4、如果数字证书记载的网址,与你正在浏览的网址不一致,就说明这张证书可能被冒用,浏览器会发出警告。

5、如果这张数字证书不是由受信任的机构颁发的,浏览器会发出另一种警告。

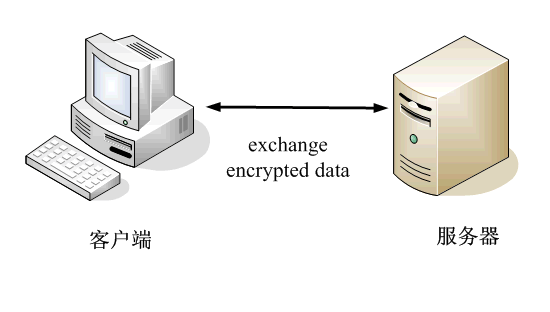

6、如果数字证书是可靠的,客户端就可以使用证书中的服务器公钥,对信息进行加密,然后与服务器交换加密信息。

总结:

数字证书是在数字签名的基础上,加上第三方机构公证,以证明内容发布者的身份。

前提是要保证这个第三方机构是可靠的。

标签:公钥,加密,苏珊,鲍勃,基础,密钥,密码学,数字证书 来源: https://www.cnblogs.com/iisme/p/10740367.html