深信服挖矿检测——EDR没有检测能力?

作者:互联网

如何有效检测挖矿行为?

下一代防火墙AF结合AI+规则库快速识别隐患

(1) 针对办公网或者生产网中存在的挖矿安全隐患

在互联网边界侧以旁路或串联的方式部署深信服下一代防火墙AF,通过AF本地具备的130万僵尸网络特征库,结合深信服云端威胁情报,以恶意URL和C&C IP地址对比的方式来监测失陷主机的非法外联行为。

(2)对于无法识别潜在的挖矿外联行为

通过深信服下一代防火墙AF云端NTA检测引擎,结合AI技术与规则的闭环迭代技术,不仅能检测出不可读的随机字符构成的域名,还能检测出使用单词拼接方式仿造正常域名的恶意域名,快速识别异常外联流量,定位组织网络中的挖矿主机。

安全感知管理平台SIP内置挖矿专项检测模块

用户还可以选择通过镜像交换机流量到深信服流量探针,并传输至SIP平台进行分析。

深信服安全感知管理平台SIP内置了“挖矿专项检测”模块,通过「挖矿阶段图」、「受害资产」、「受害资产攻击数Top5」3个维度,将挖矿影响展现出来,用户可以清晰定位资产的受影响情况(受影响的资产数量、类别、所处阶段、攻击程度等)。

对于加密挖矿的场景,通过UEBA算法模型,发现用户、机器和其他实体在用户网络上的异常和危险行为,并确定此行为是否具有安全隐患,从而定位网络中的挖矿行为,帮助用户实现简单有效运营。

此外,还可以将AF和SIP接入深信服安全运营中心,安全专家可以进一步对检测到的异常外连行为进行多元分析,利用云端大数据分析平台和威胁狩猎平台,精准定位挖矿主机,同时为用户提供7*24小时挖矿行为持续监测服务。

检测到挖矿行为后,如何精准闭环处置?

终端检测响应平台EDR+挖矿处置专项安全服务

一旦在用户网络中发现挖矿病毒,深信服建议用户在网络中部署终端检测响应平台EDR,通过结合深信服挖矿处置专项安全服务,以“工具+服务”的方式实现全网挖矿病毒处置工作。

挖矿病毒的处置主要包括Linux系统与Windows系统的处置:

(1) Linux系统挖矿病毒的处置

通过定时任务/服务的清除、特定文件的删除、文件中特定内容的删除、目录的删除、指定文件的恢复、病毒进程文件处置、病毒文件删除等处置动作,彻底清除用户网络中的挖矿病毒。

(2) Windows系统挖矿病毒的处置

通过进程内存处置、自启动目录文件删除、自启动配件文件的清除/修改,注册表项的清除/修改,计划任务删除、账号删除、WMI自启动删除、文件的删除和恢复等处置动作,彻底清除用户网络中的挖矿病毒。

在挖矿病毒处置过程中,深信服安全专家通过对AF、SIP、EDR安全日志和流量的关联分析,可以帮助用户实现“边界-网络-终端”的整体联动,深度溯源找到挖矿入侵源头,清除病毒的同时协助用户完成安全加固。

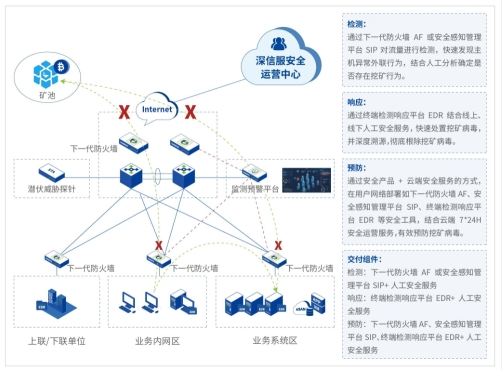

“检测-处置-预防”,构建立体化防护解决方案

值得注意的是,检测和处置只是应对挖矿病毒的应急手段。面对日益严峻的挖矿病毒威胁,深信服建议,用户应从预防思路出发,建设立体化的挖矿病毒防护解决方案,从源头杜绝挖矿病毒进入组织内部。

对于挖矿病毒的预防,深信服建议从边界侧、网络侧、终端侧三个方面建设立体化的防护体系。

标签:处置,检测,信服,用户,EDR,挖矿,病毒 来源: https://www.cnblogs.com/bonelee/p/16379354.html