21广东比武

作者:互联网

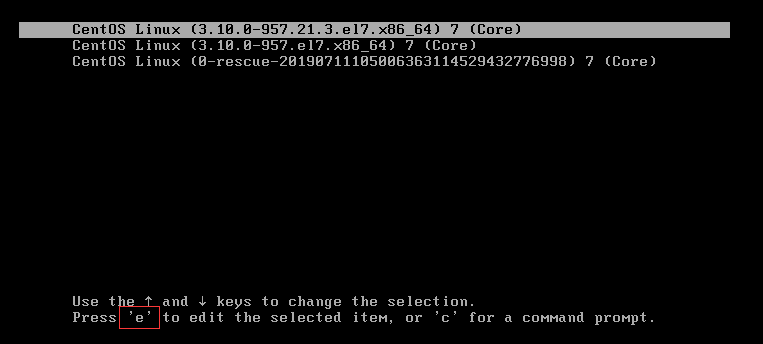

先进行密码绕过,在这个界面迅速按下方向键,然后按下e进入编辑模式

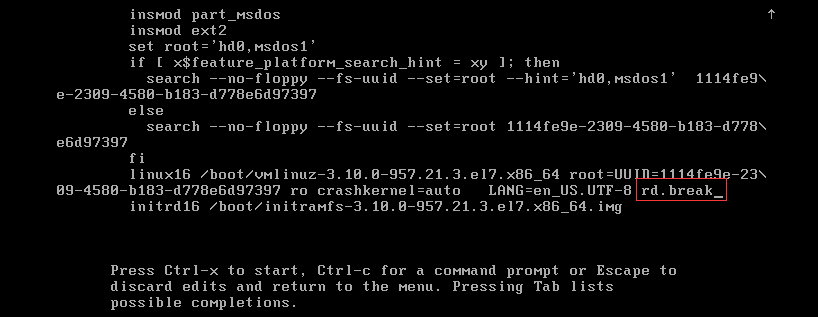

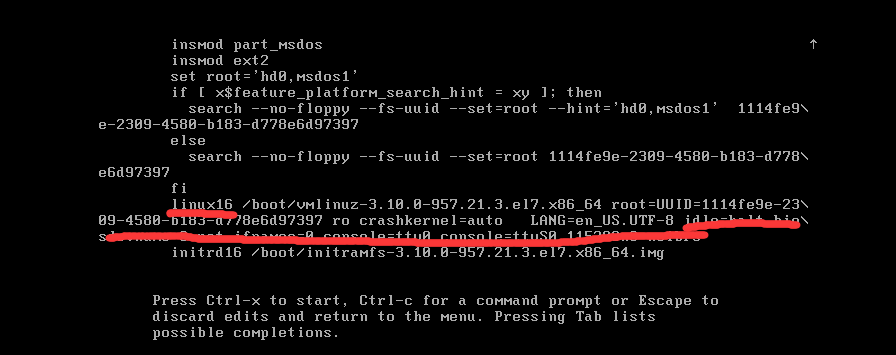

找到linux16这一行,将lang编码后面的全部删掉,加上rd.break

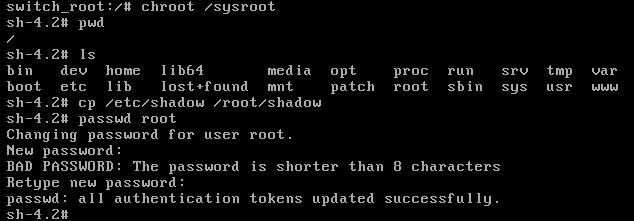

然后Ctrl+x直接启动进入switchroot界面,重新挂载根目录mount -o remount ,rw /sysroot,然后进入shellchroot /sysroot,接下来就可以正常使用命令了,更改原先的密码之前先将shadow备份一下,以免要用到cp /etc/shadow /root/shadow

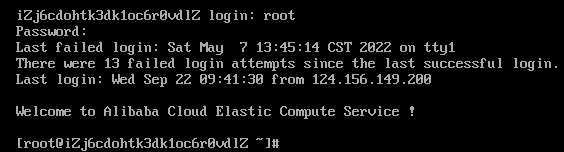

重启后就可以用新密码登录了

仿真完成后要先确认开启ssh服务,方便我们后续进行操作

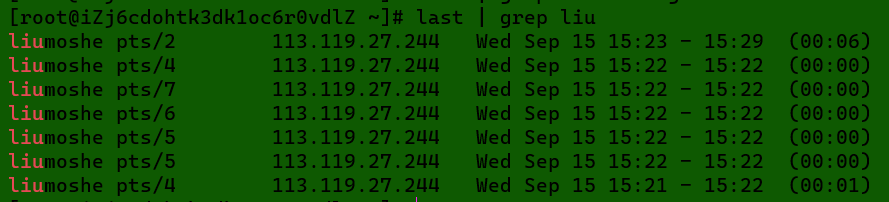

1、查询嫌疑人用户名“liumosheng”于9月15日登录涉案贷款网站服务器的IP为?

last命令直接查看

结果为last

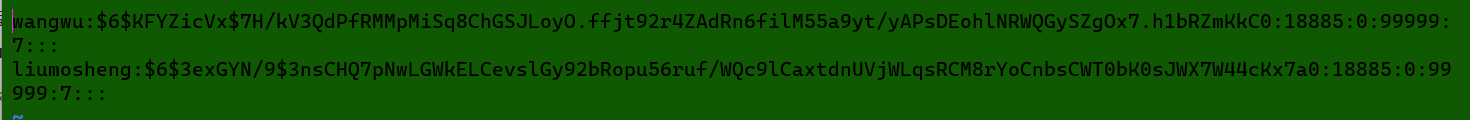

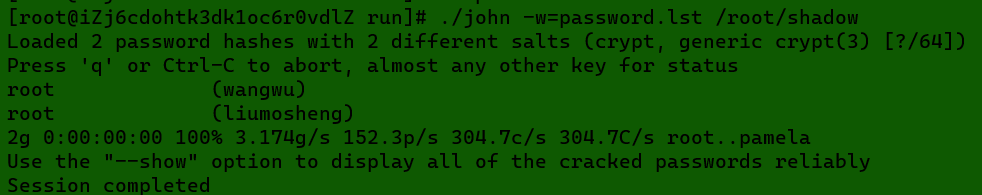

2、查询服务器用户名“wangwu”的登录密码为【标准格式:123456】

如果直接问密码,那么大概率就是弱口令了,可以使用join来进行爆破,由于只需要wangwu的,就只保留wangwu和liumosheng,不去爆破root的密码,点我查看如何安装 join

结果为root

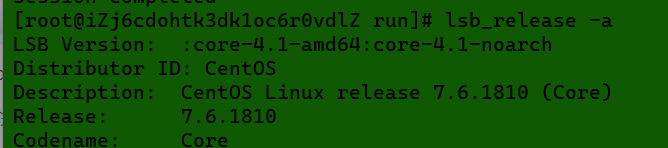

3、分析涉案服务器,该服务器系统Centos的版本为【标准格式:7.5.1804】

考察命令lsb_release -a,也可以直接查看文件/etc/centos-release

结果为7.6.1810

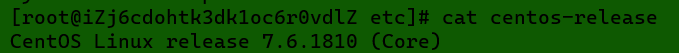

4、分析涉案网站服务器宝塔面板的默认登录密码为【标准格式:ab12c456】

考察宝塔命令bt default

结果为db25e059

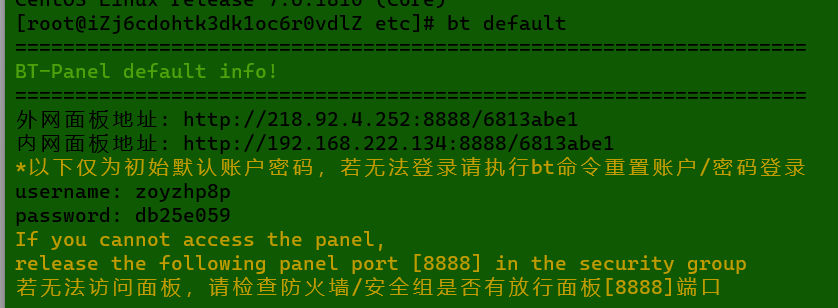

5、分析涉案网站服务器宝塔面板的绑定宝塔手机账号前三位为【标准格式:139】

仿真之后理论上重构宝塔面板不会有阻碍,直接访问宝塔面板网址输入用户名与密码进行登录即可

结果为159

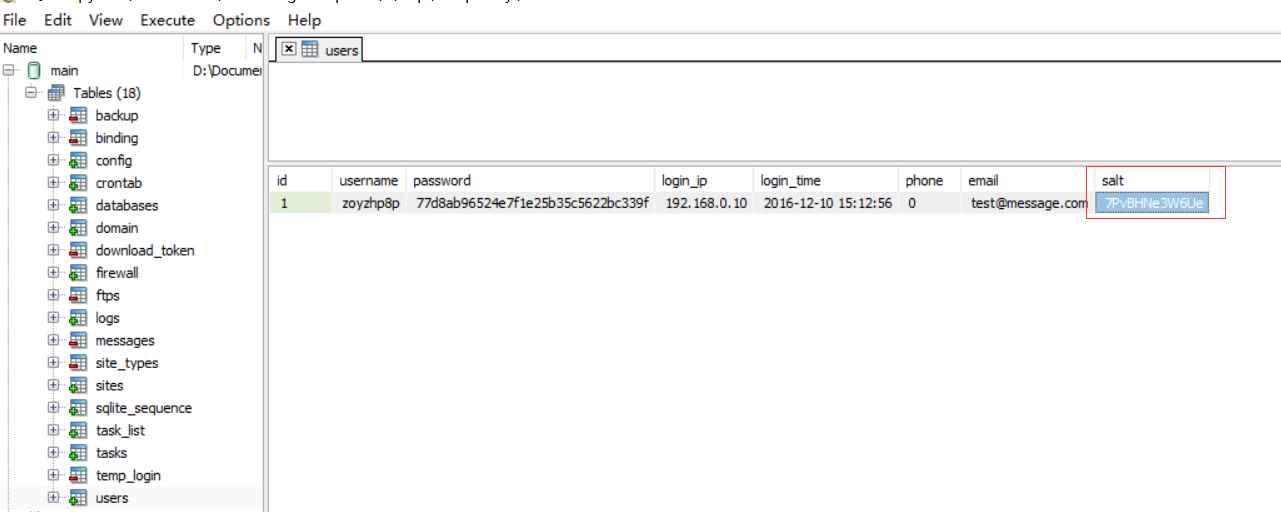

6、分析宝塔配置数据库,查询宝塔面板默认用户的加密盐值salt为【标准格式:abNf4iLiutU8】

这个加密盐值在宝塔中有固定的存储路径,在/www/server/panel/data/default.db中,可以使用sftp来传输文件,这就是为什么开头说要开启ssh,这都是同一个端口22

结果为7PvBHNe3W6Ue

7、分析宝塔管理界面,查询网站服务器数据库root账户的密码为【标准格式:abc654321】

面板直接查看

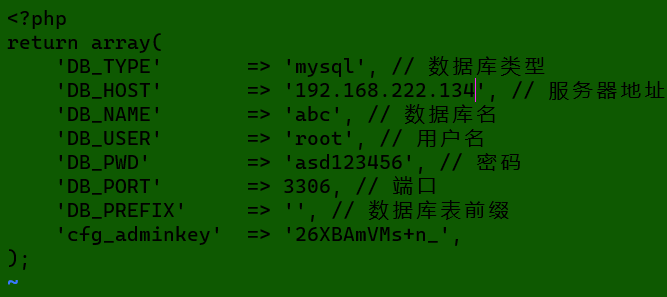

结果为asd123456

8、查询涉案网站服务器中搭建贷款网站所使用的PHP版本为【标准格式:5.4】

直接在宝塔的软件商店里可以看到

结果为5.6

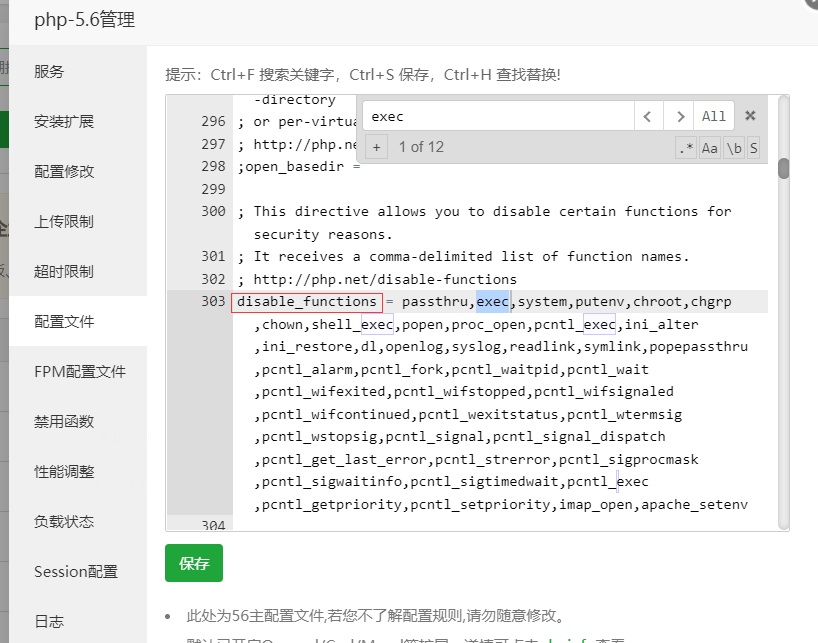

9、分析涉案网站服务器中的PHP配置文件,查看运维人员是否有禁用“exec”该高危函数模块来保证网站的安全运行

在软件商店里可以对软件进行设置

结果为是

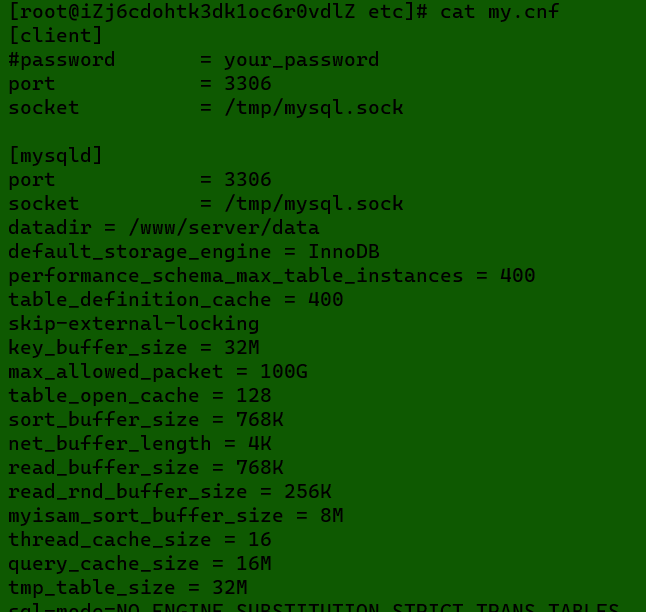

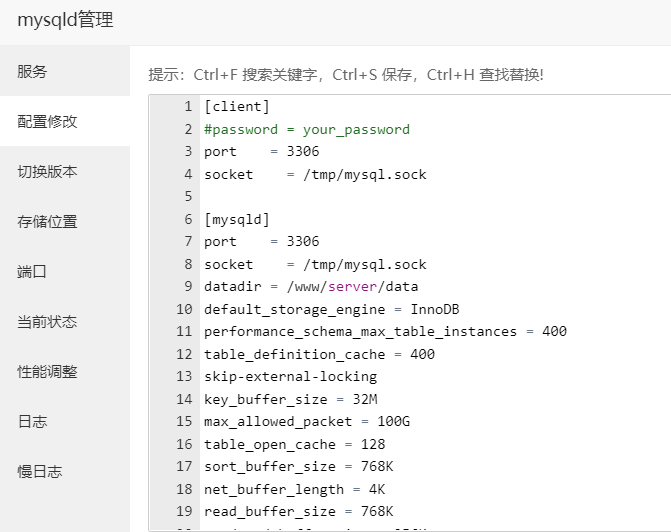

10、分析涉案贷款网站的数据库配置文件名称为【标准格式:abc.txt】

宝塔面板的mysql配置文件一般在/etc/my.cnf在系统中打开与宝塔中的进行对比,发现是一致的

结果为my.cnf

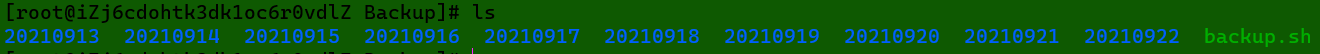

11、根据嫌疑人口供,嫌疑人存在清理受害人数据的行为且服务器存在数据库备份的计划任务,分析备份日志和文件,查询该服务器第一次备份数据库的时间为?

发现备份目录,要注意是数据库的备份

结果为2021-9-13

12、据嫌疑人口供,贷款网站后台密码为admin123,登录涉案贷款网站后台,在系统设置的银行卡收款设置中,记录收款银行的银行卡账号为【标准格式:6220111111111111111】

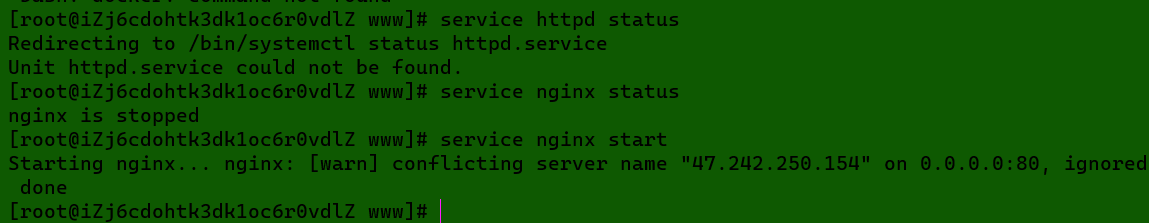

要登录后台,结果进不去,查看服务配置,发现是nginx服务没有启动

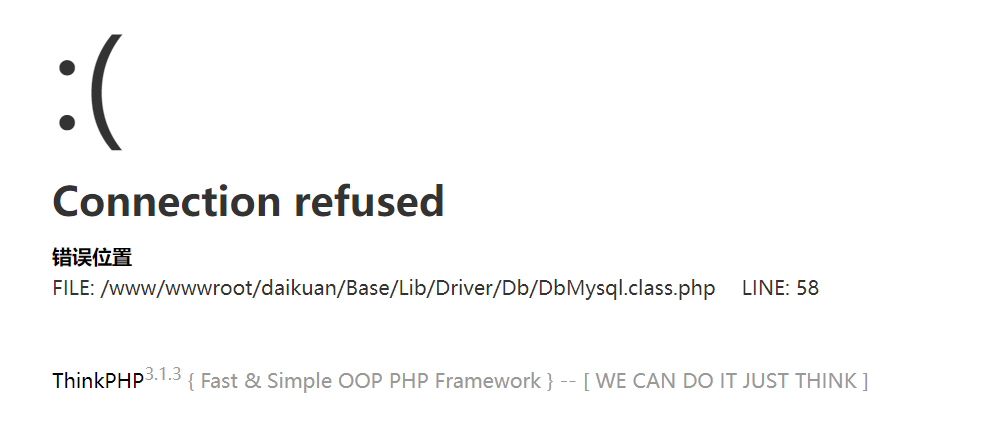

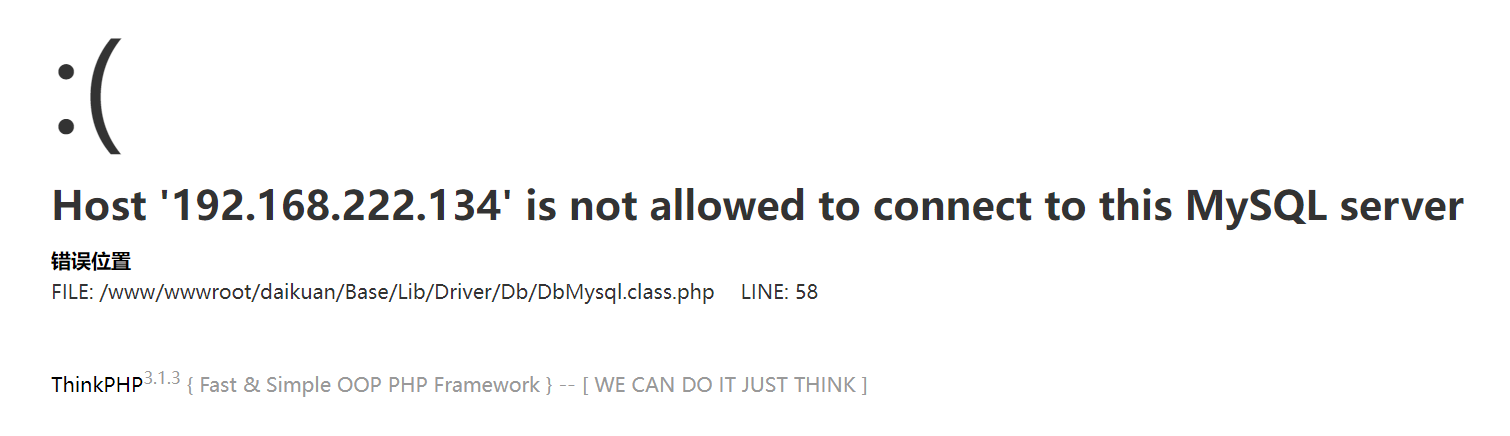

然而启动服务之后提示拒绝连接,报错是数据库连接报错了,因为进入宝塔时显示是没有数据库的

根据之前的题目要我们查看备份,那么我们直接使用最新的备份来还原数据库就行了

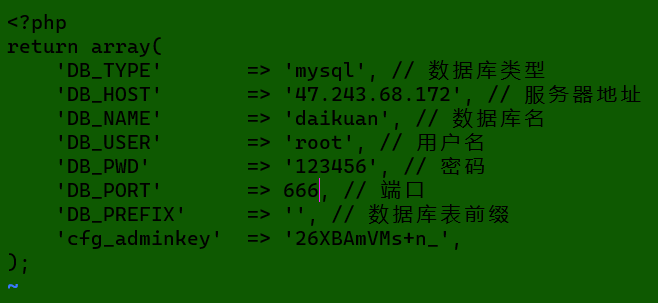

在宝塔中导入数据库,选择最新的sql文件,然后修改数据库连接配置

之后提示了

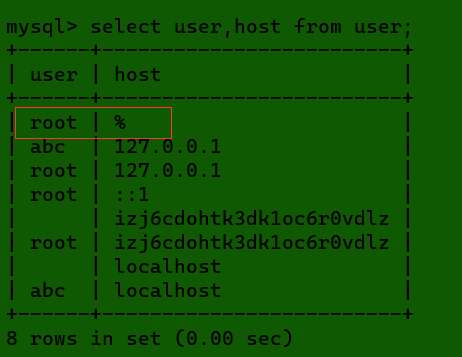

表示数据库禁止远程连接,需要进行设置

update user set host='%' where user='root';

flush privileges;

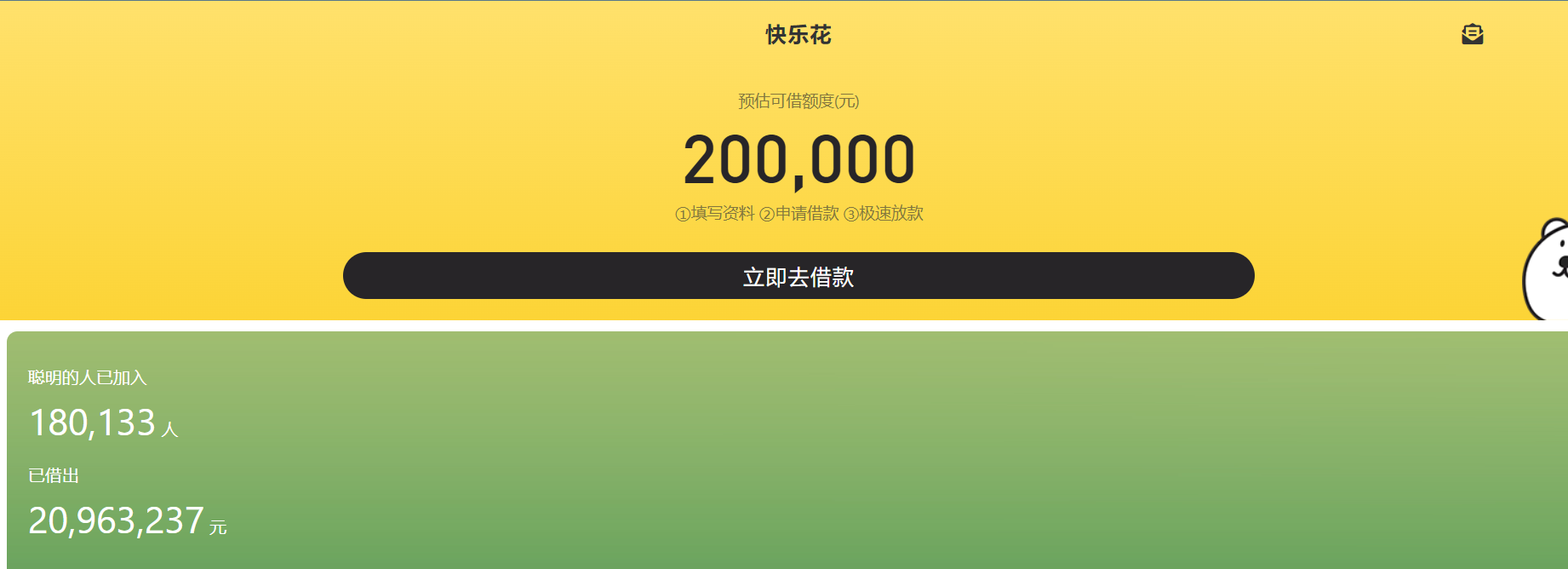

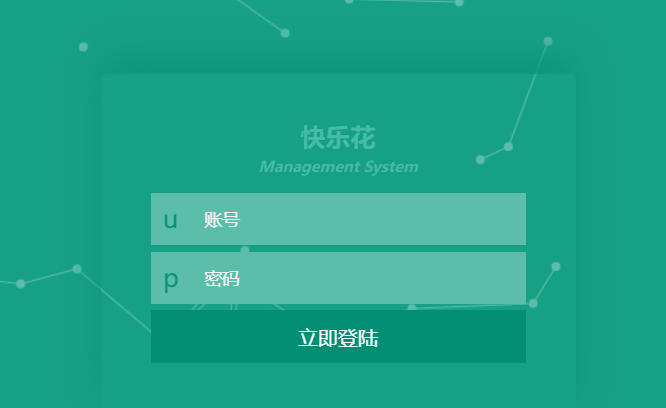

终于可以正常访问

要进入后台,url里直接改成admin.php

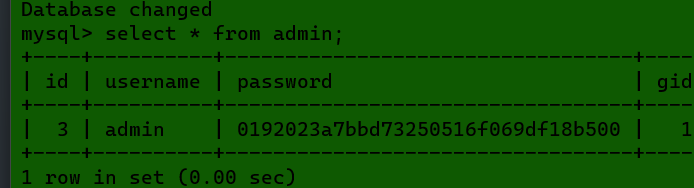

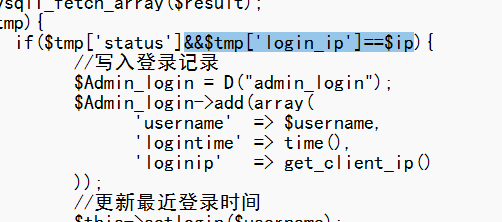

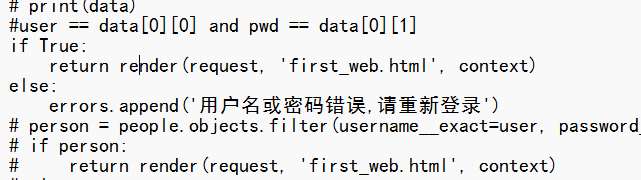

已知密码是admin123,我们通过数据库查询用户名

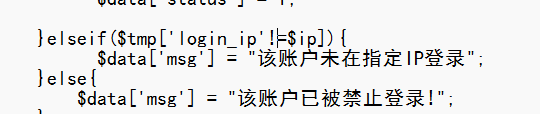

再修改指定ip为我们本机ip,结果还是不行,那只能去改代码逻辑了

把这个条件改成恒假即可

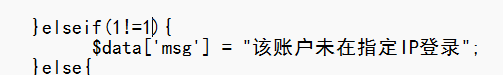

这个也要删掉。。搞了我好久。。哪有人这样写判断的!!!我真的生气了

结果为6228480644786811329

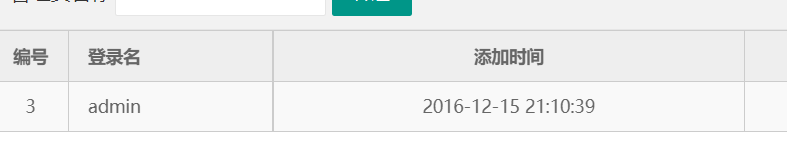

13、登录涉案贷款网站后台,查询名为“admin”的管理员账号添加时间为?

结果为2016-12-15 21:10:39

14、查询涉案贷款网站前台客服选项卡中,联系客服跳转指向的客服聊天QQ号为【标准格式:123456789】

直接注册账号,跳转客服

结果为524651939

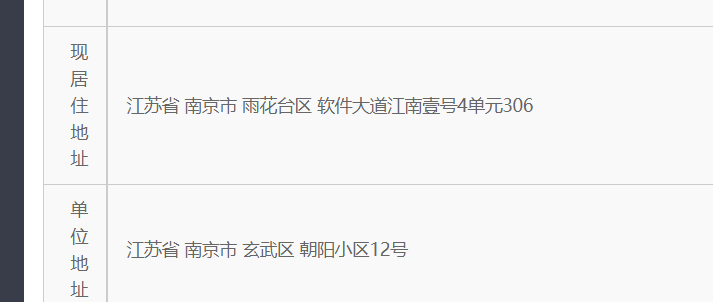

15、在涉案数据库中寻找受害人数据,查询受害人在填写用户资料中的现居住地址为【标准格式:广东省佛山市海棠街001号】

信息不全也不知道哪个是受害人~~~反正那么多人都可以查看地址

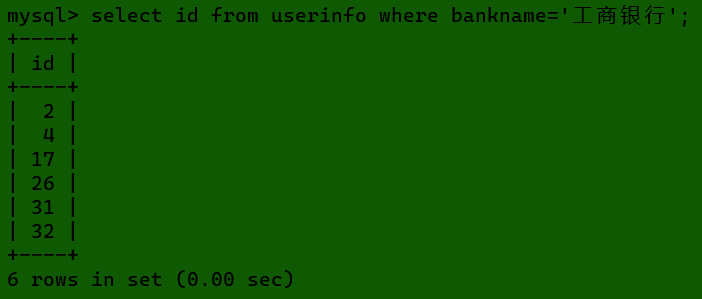

16、分析涉案贷款“当前”数据库,查询受害人表中利用“工商银行”卡进行收款的数量【标准格式:1】

可以在后台一个个查看,也可以直接在数据库里查看

结果为6

17、分析涉案贷款“当前”数据库,查询受害人表中已婚人群申请贷款的总金额数为【标准格式:100000】

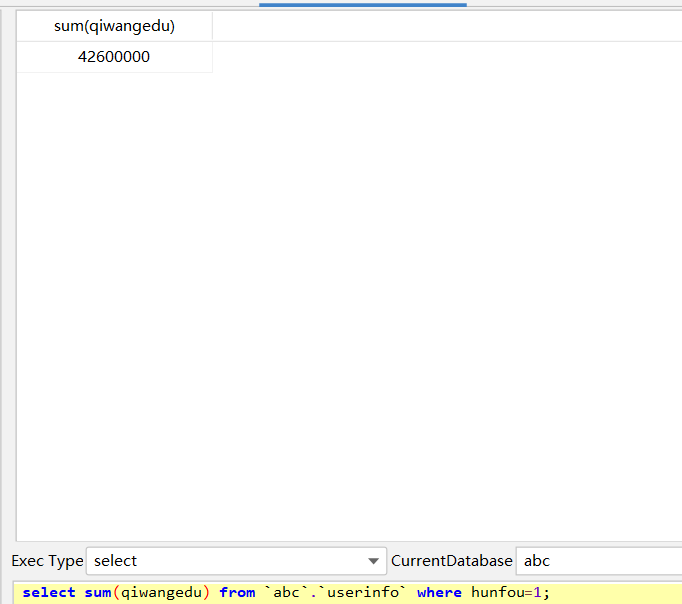

通过分析网站后台与数据库,可以发现在userinfo表中的hunfou列里的值为1则是已婚,2则是未婚,qiwangedu就是申请贷款的额度,使用sql命令进行查询就可以了

结果为42600000

18、分析涉案贷款网站源码,寻找控制网站后台登录功能的模块源码文件【格式:HelloAciton.class.php】

这在之前改逻辑的时候就知道了/www/wwwroot/daikuan/App/Lib/Action/Admin/IndexAction.class.php

结果为IndexAction.class.php

19、根据嫌疑人口供,该涉案服务器还存在一个分发网站平台,利用任意方法进入分发网站后台,获取后台全局选项卡中邮件服务的E-mail密码为【标准格式:abcdefghabcdefgh】

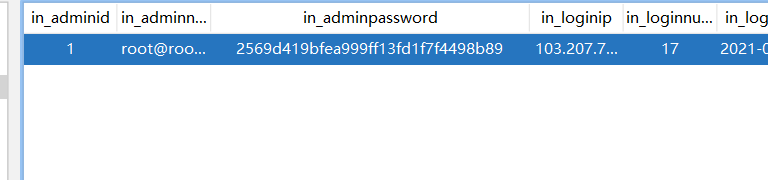

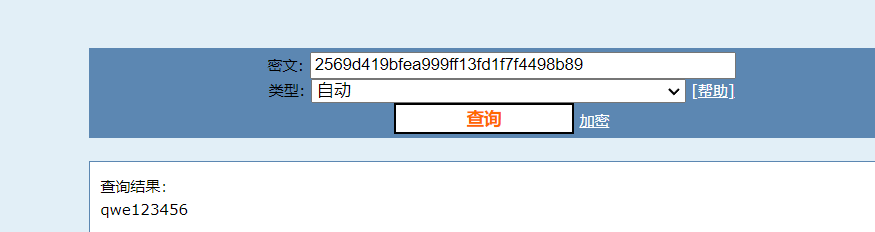

先查看数据库里的管理员

结果为azlslgijqihscaif

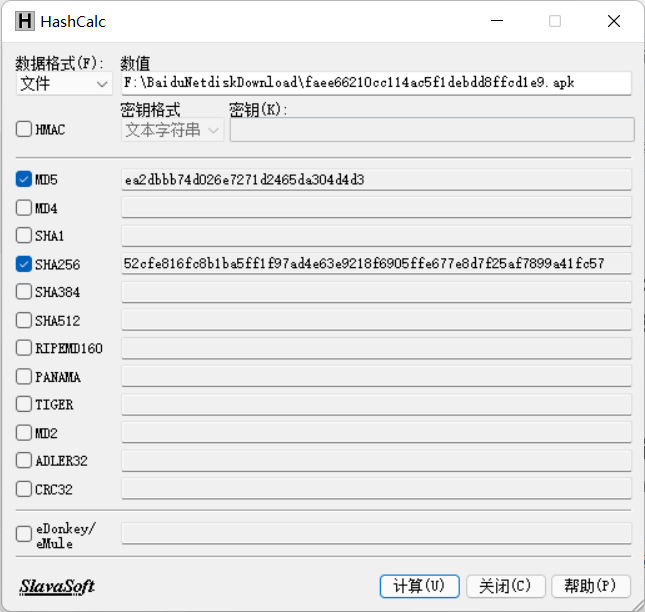

20、分析分发网站后台,下载名为“HKEX”的APK文件,并计算器MD5值【标准格式:e10adc3949ba59abbe56e057f20f883e】

下载后hashcal计算

结果为ea2dbbb74d026e7271d2465da304d4d3

21、分析分发平台网站和数据库,结合后台信息分析名为“放心借”的APP发布者会员账号为【标准格式:123456@qq.com】

结果为501248234@qq.com

22、分析涉案贷款网站数据库服务器,找出Mysql服务的docker Image ID为【标准格式:abcdef123456】

需要对这个服务器进行密码绕过,步骤与开头一样

结果为1d7aba917169

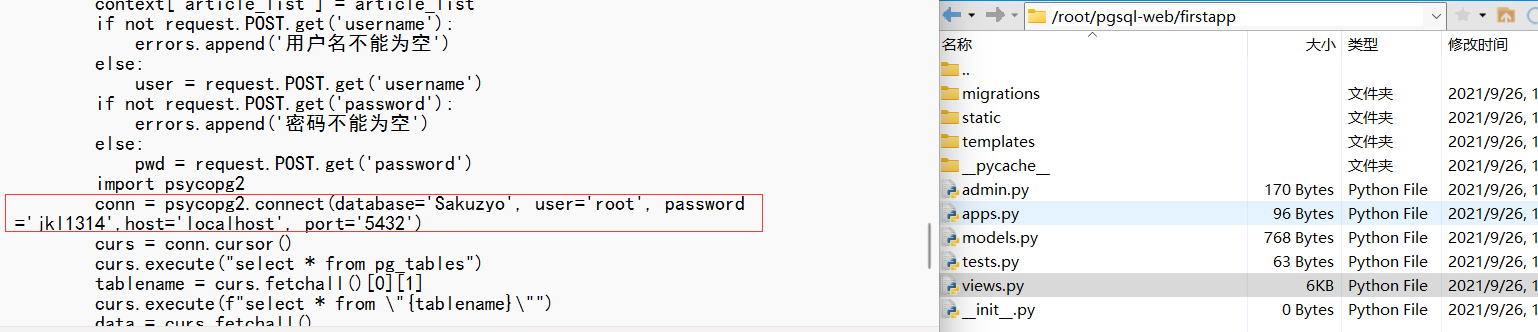

23、分析涉案贷款网站数据库服务器数据库,pgsql数据库服务的端口为【标准格式:3306】

pgsql就在root目录下,审计代码

结果为5432

24、据嫌疑人口供,数据库服务器还存在一个以pgsql数据库为基础开发的网站,分析服务器,寻找pgsql数据库用户名root的密码【标准格式:abc1234】

接上题直接得到密码

结果为jkl1314

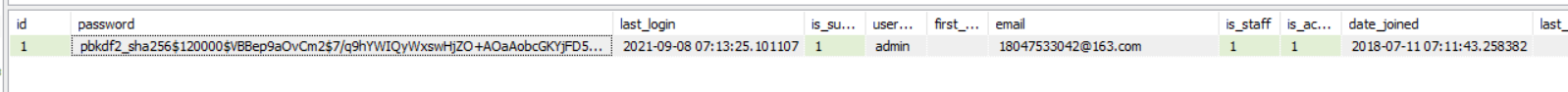

25、尝试登录23题中提到的网站后台,在登录成功后的页面查找嫌疑人邮箱信息【标准格式:11111111111@163.com】

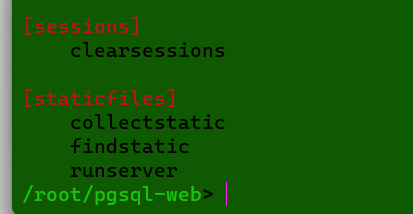

pgsql并不熟悉,但是总归有启动服务的方法,看到根目录下有个manage.py,尝试运行一下

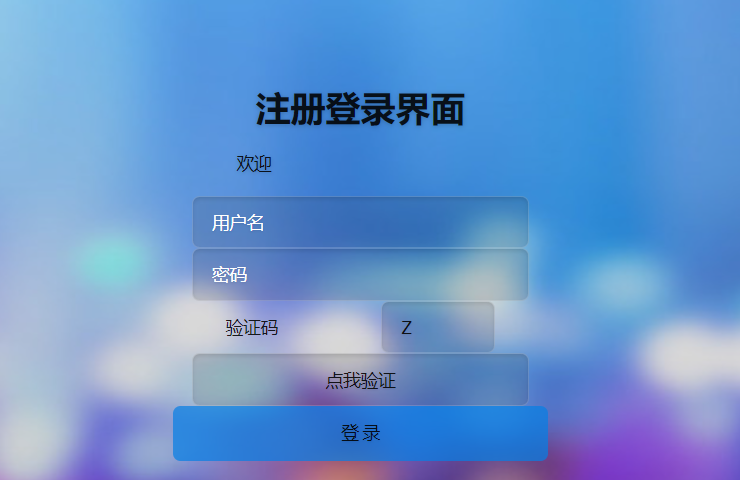

直接就可以看到能添加的参数,加上runserver就可以启动网站服务,但是需要用户名与密码

可以看到密码是加密过的,无法登录

修改代码逻辑试试

成功登录

可以看到邮箱

当然从数据库中可以直接看到邮箱,不过这不符合题目想要的考点,题目就是想考如何启动pgsql构成的网站

结果为18047533042@163.com

标签:宝塔,广东,21,网站,数据库,涉案,服务器,比武,格式 来源: https://www.cnblogs.com/WXjzc/p/16250889.html