Vulhub-3.(未解决)Apache SSI 远程命令执行漏洞

作者:互联网

在测试任意文件上传漏洞的时候,目标服务端可能不允许上传php后缀的文件。

如果目标服务器开启了SSI与CGI支持,我们可以上传一个shtml文件,并利用

<!--#exec cmd="xx" -->语法执行任意命令。(xx为命令)该漏洞和apache版本和php版本无关,属于用户配置不当造成的解析漏洞

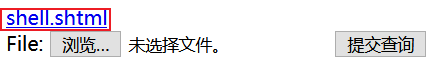

上传shell.shtml

内容为:<!--#exec cmd="ls" -->

点击访问文件,发生错误了

不知道为啥,谷歌也买找到结果,挺奇怪的.

标签:Vulhub,文件,shtml,漏洞,SSI,Apache,php,上传 来源: https://www.cnblogs.com/Linkas/p/15263534.html