windows server 2016 安装证书服务下载并信任证书

作者:互联网

Windows Server 2016操作系统搭建自签名CA证书服务器(Microsoft Active Directory 证书服务 )

2020-12-10 发表

-

关注2关注 ,3492浏览

组网及说明

Comware V7安全设备在开启ssl server-policy相关服务时,需要引用PKI的证书服务。

通常我们使用Windows Server 2016进行搭建自签名证书服务器。

Windows Server 2016操作系统安装可参考知了案例

https://zhiliao.h3c.com/Theme/details/136588

配置步骤

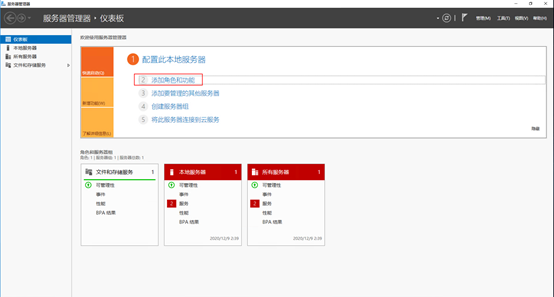

1,打开服务器管理器,点击【添加角色和功能】。

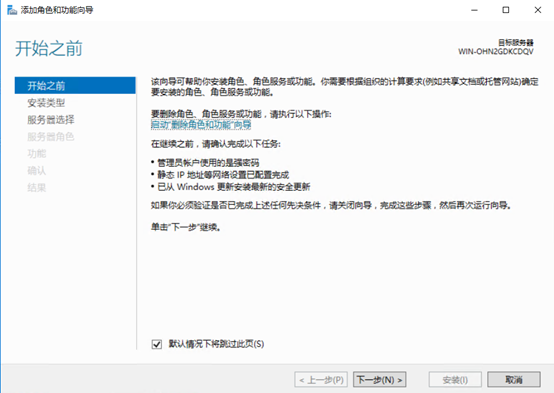

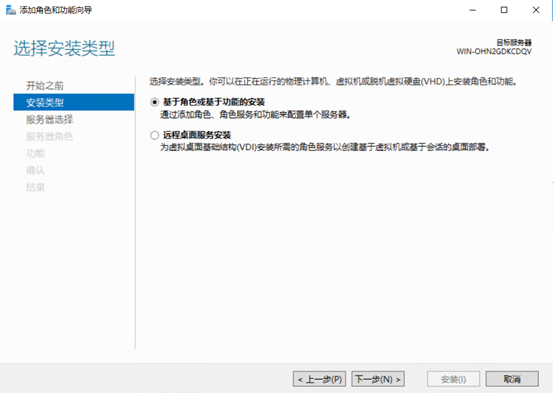

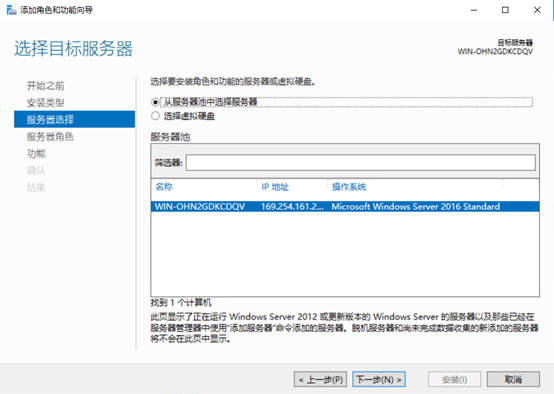

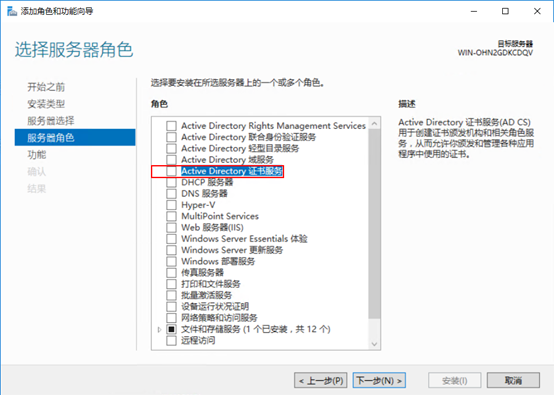

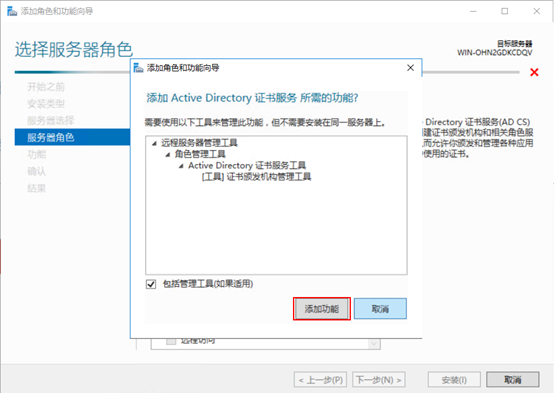

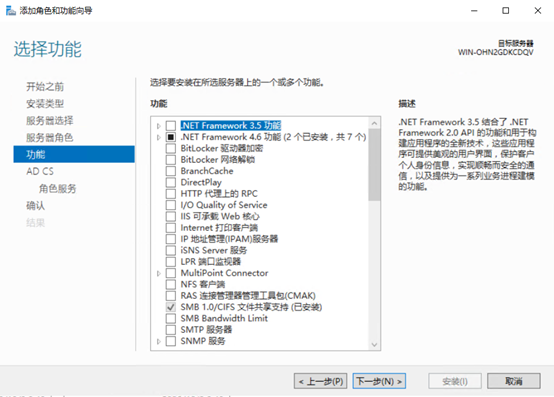

2,以下步骤缺省点击【下一步】。

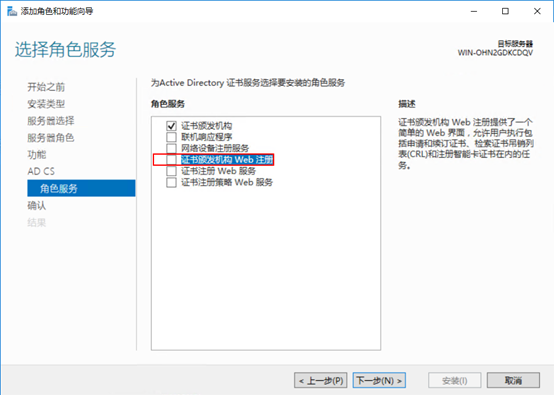

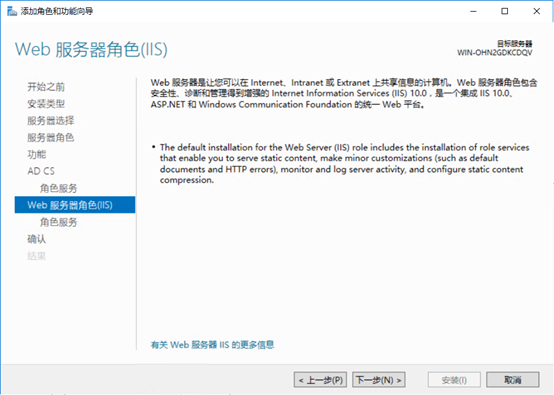

3,服务器角色需要勾选【Active Directory**证书服务】并点击该项自动弹出的【添加功能】,然后继续点击【下一步**】。

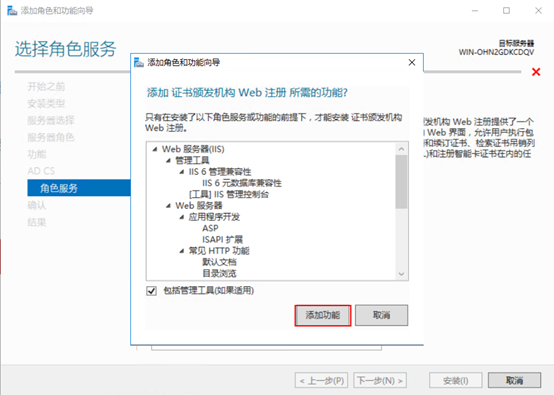

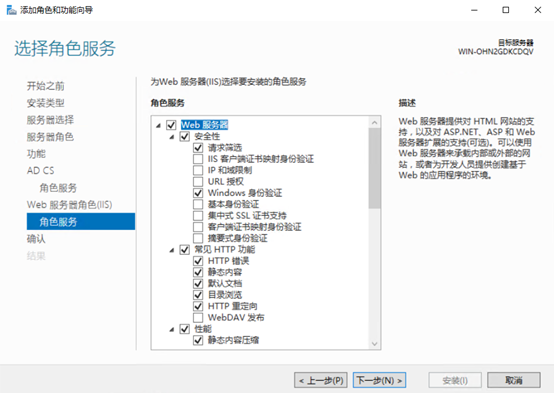

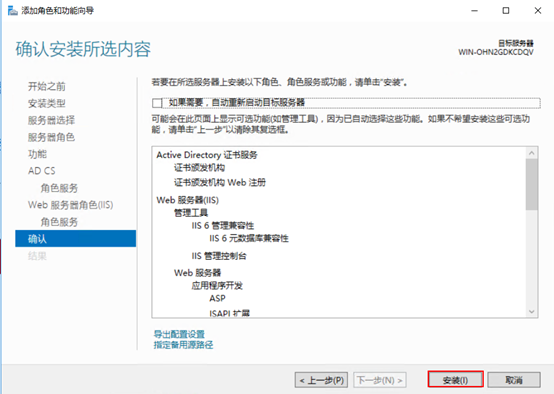

4,这里再勾选【证书颁发机构**Web注册】并点击该项自动弹出的【添加功能】,然后以下步骤缺省点击【下一步**】。

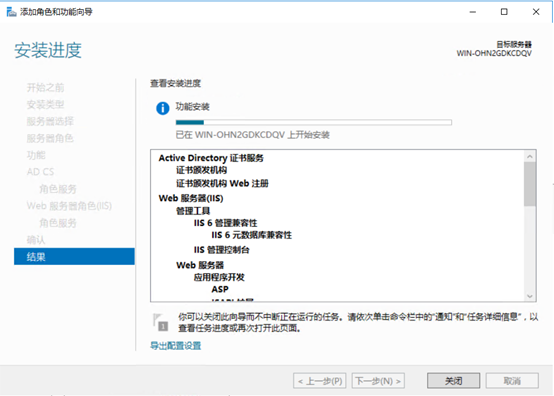

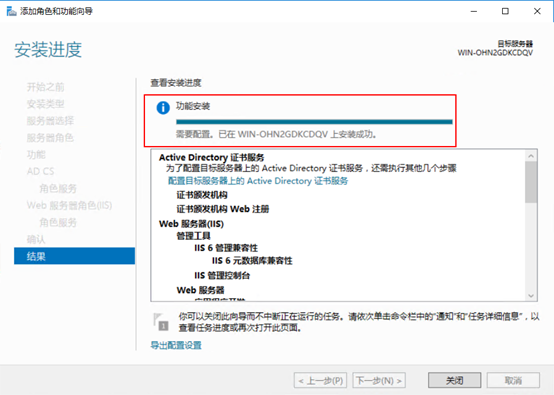

5,点击【安装】并等待安装完成。

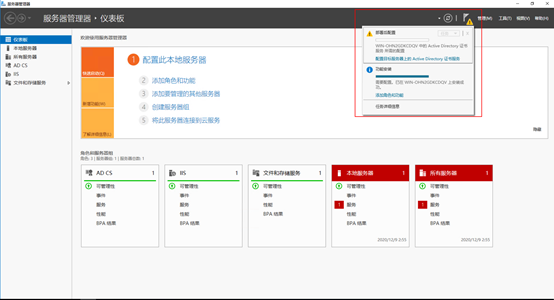

6,在服务器管理器点击右上角提示,进行【配置目标服务器上的**Active Directory证书服务】,然后点击【下一步**】。

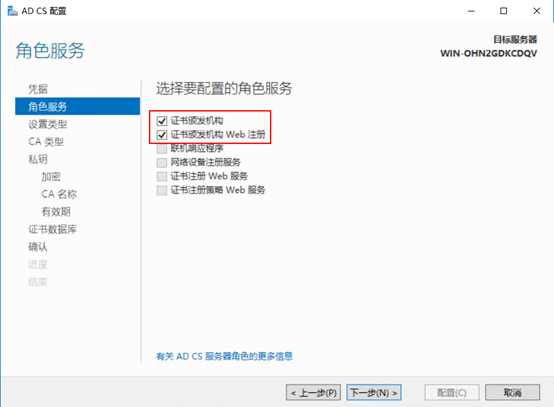

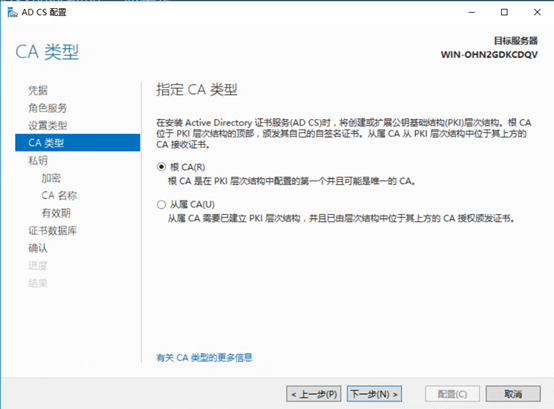

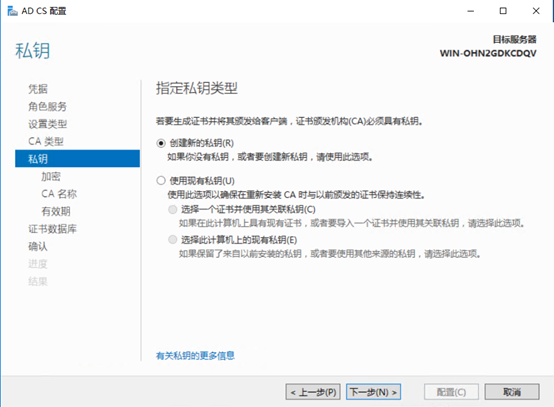

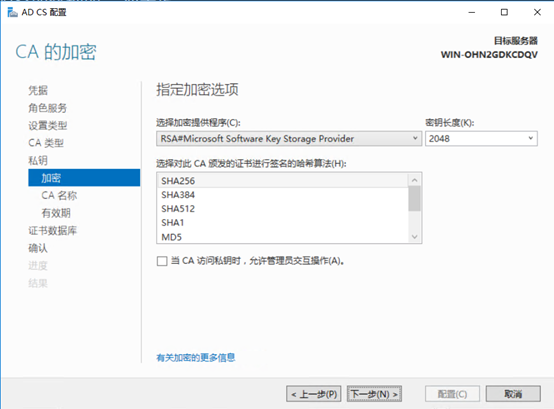

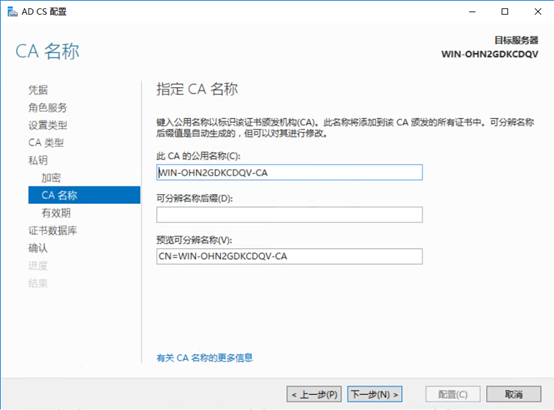

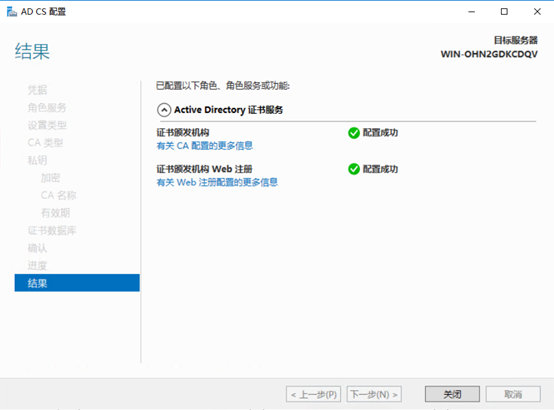

7,角色服务配置需要将前两个选项【证书颁发机构】和【证书颁发机构**Web注册】同时勾选,然后以下步骤缺省点击【下一步**】。

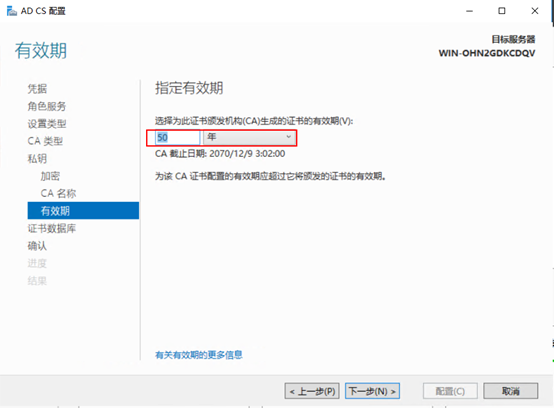

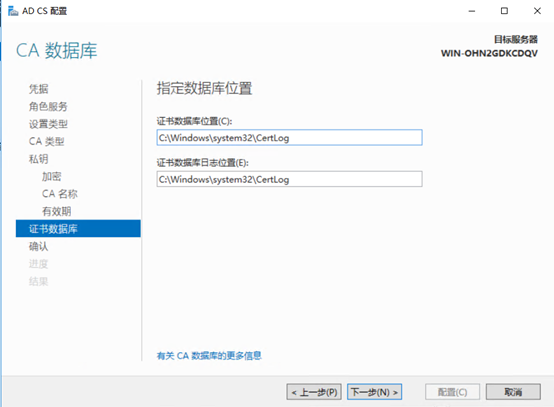

8,这里证书有效期建议设置为50年,继续【下一步】直到配置完成。

9,重启操作系统后,打开系统本地IE浏览器,输入http://127.0.0.1/certsrv,即可使用证书服务,当然也可在终端使用IE浏览器访问http://X.X.X.X/certsrv来获取证书服务(X.X.X.X为证书服务器的IP地址)。

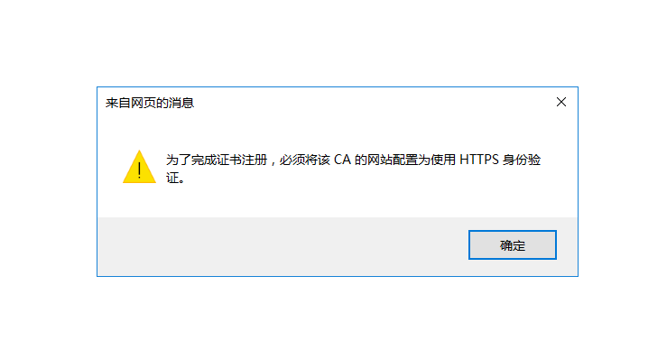

如果申请证书过程中有提示"为了完成证书注册,必须将该CA的网站配置为使用HTTPS身份验证":

可以对IE浏览器进行如下操作:

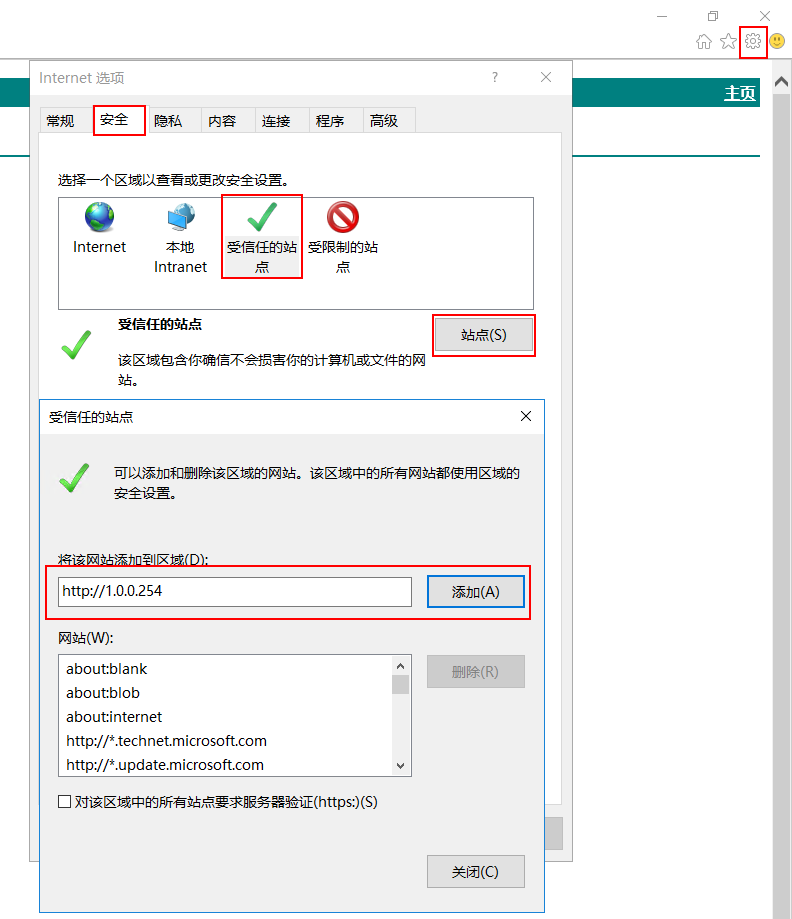

首先:点击【Internet选项】->点击【安全】->点击【受信任的站点】->点击【站点】,将证书网站地址(如:http://1.0.0.254)【添加】到信任站点中,添加完毕后,点击【关闭】。

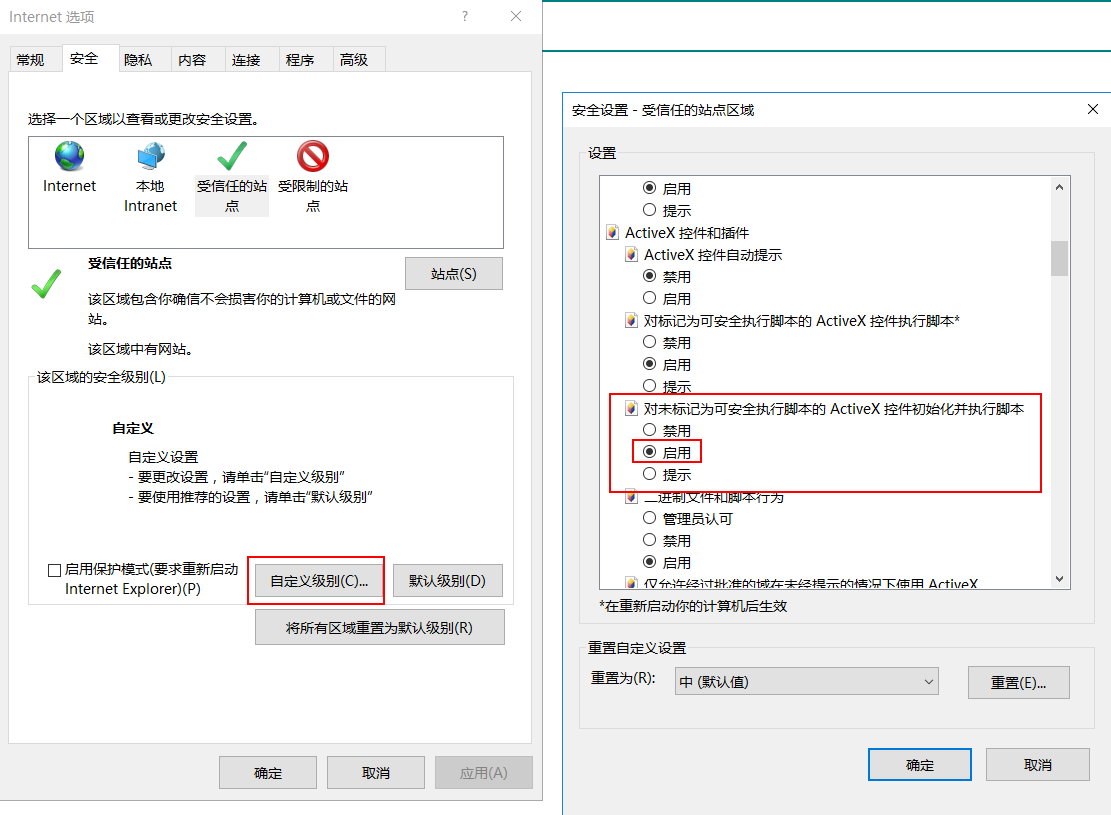

接着:继续在【受信任的站点】为准点击【自定义级别】,此时会弹出一个【安全设置】子界面,拖动滚动条,找到【对未标记为可安全执行脚本的ActiveX空间初始化并执行脚本】,将其勾选为【启用】,之后点击所有【确认】操作,直到【Internet选项】关闭为止。

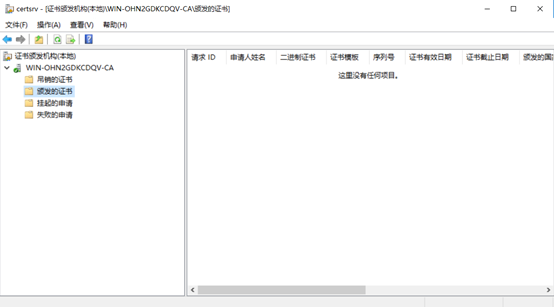

10,在操作系统【Windows**管理工具】->【证书颁发机构**】组件中可以对证书进行管理。

至此,在Windows Server 2016操作系统中安装自签名CA证书服务器已顺利完成。

管理工具\证书颁发机构

MMC\添加删除管理单元\证书

连接到远程服务器时,从远程服务器收到的证书由不受信任的证书颁发机构错误SQL Server

此页面有帮助吗?

本文帮助您解决尝试与加密连接进行加密连接时SQL Server。

原始产品版本: SQL Server 原始 KB 编号: 2007728

症状

连接到 SQL Server 时,您可能会收到以下错误消息:

已成功与服务器建立连接,但在登录过程中发生错误。 (:SSL 提供程序,错误:0 - 证书链由不受信任的颁发机构颁发。) (.Net SqlClient 数据提供程序)

此外,系统事件日志中还记录了Windows错误消息

Log Name: System

Source: Schannel

Date: 10/13/2020 3:03:31 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: USERNAME

Computer: COMPUTERNAME

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

原因

此错误发生在您尝试使用不可验证的证书进行加密SQL Server进行加密连接时。 在下列情况下可能发生此情况:

| 应用场景 | 服务器端加密 | 客户端加密 | 证书类型 | 受信任的根证书颁发机构存储中的证书颁发机构 |

|---|---|---|---|---|

| 1 | 是 | 否 | 在客户端计算机上的"受信任的根证书颁发机构"中 (证书颁发机构未列为受信任颁发机构,您将从不受信任的源证书颁发机构) | 否 |

| 2 | 关 | 是 | SQL Server自生成证书 | 自签名证书不会在此存储中显示。 |

当建立到 SQL Server 的加密连接时,安全通道 (Schannel) 通过搜索本地计算机上受信任的根证书颁发机构存储来创建受信任证书颁发机构的列表。 在 TLS 握手期间,服务器会将其公钥证书发送到客户端。 公钥证书的颁发者称为 CA 证书颁发 (颁发) 。 客户端必须确保证书颁发机构是客户端信任的证书颁发机构。 这是通过提前知道受信任 CA 的公钥实现的。 当 Schannel 检测到由不受信任的证书颁发机构颁发的证书(如上述两种情况)时,您将获得"症状"部分中列出的错误消息。

解决方案

如果您有意使用来自不受信任的颁发机构或自签名证书来加密与 SQL Server 的连接,可以使用下列选项之一:

对于方案 1:将证书颁发机构添加到启动加密连接的客户端计算机上的受信任的根证书颁发机构存储。 为此,请完成"导出服务器证书"和"在客户端计算机上 (CA) 安装根证书颁发机构"这两个过程。

导出服务器证书。

此示例使用名为 caCert.cer 的文件作为证书文件。 您必须从服务器获取此证书文件。 以下步骤说明如何将服务器证书导出到文件中:

-

单击 "开始 ", 然后单击"运行",然后键入 MMC。 (MMC 是 Microsoft 管理控制台的缩写。)

-

在 MMC 中,打开 "证书"。

-

展开 "个人", 然后展开"证书"。

-

右键单击服务器证书,然后选择"所有 任务\导出"。

-

单击 " 下一步",移到 证书 导出向导的欢迎对话框中。

-

确认选中 "否,不要导出私钥",然后单击"下一步 "。

-

确保 DER 编码的二进制 X.509 (。CER) 或 Base64 编码 X.509 (。CER) 选中,然后单击下一 步。

-

输入导出文件名。

-

单击 "下 一步",然后单击" 完成 "导出证书。

在客户端计算机上 (CA) 根证书颁发机构

-

在客户端计算机上启动 MMC 的"证书"管理单元,然后添加"证书"管理单元。

-

在"证书管理单元"对话框中,选择"计算机帐户",然后选择"下一步 "。

-

在"选择计算机"窗格中,选择"本地计算机: (运行此控制台的计算机) ,然后选择"完成 "。

-

选择 " 确定"关闭"添加或删除管理单元"对话框。

-

在 MMC 的左侧窗格中,展开"证书 ( 本地计算机) 节点。

-

展开" 受信任的根证书 颁发机构"节点,右键单击"证书"子文件夹,选择"所有任务", 然后选择"导入 "。

-

在"证书导入向导"中的"欢迎 "页上, 选择"下一 步"。

-

在"要导入的文件"页上,选择"浏览 "。

-

浏览到 caCert.cer 证书文件的位置,选择该文件,然后选择"打开 "。

-

在"要导入的文件"页上,选择"下一 步"。

-

在"证书存储"页上,接受默认选择,然后选择"下一步 "。

-

在"正在完成证书 导入向导"页上 ,选择"完成 "。

对于方案 1 和 2:在客户端应用程序中将 "信任服务器证书"设置设置为 true。

若要详细了解如何这样做,请查看以下主题:

-

在加密中未经验证SQL Server Native Client。

-

使用适用于加密的 Microsoft JDBC 驱动程序连接SQL Server。

-

对 Sqlclient 使用加密。

备注

如果您使用的是 SQL Server Management Studio,可以单击"选项"选项卡,并选中"连接属性"选项卡中的"信任服务器证书"选项框。

警告: 使用自签名证书加密的 SSL 连接不提供强安全性。 它们易受 man-in-the-middle 攻击。 不应在生产环境或连接到 Internet 的服务器上使用自签名证书来依赖 SSL。

如果本文前面几节中讨论的配置是非预期的,可以使用下列选项之一来解决此问题:

-

配置数据库引擎以根据启用到数据库的加密连接中的过程使用加密数据库引擎

-

如果不需要加密:

-

如果客户端 (有任何) 禁用加密设置。

-

使用配置管理器禁用SQL Server加密。 若要详细了解如何操作,请参阅配置服务器。

-

标签:加密,证书,windows,server,颁发,点击,服务器,Server 来源: https://www.cnblogs.com/mtgold/p/15665575.html