内网渗透

作者:互联网

-

判断是否是虚拟机 1.通过公网IP地址-->XX云上服务器..没有内网 2.通过是否安装Vmware Tools工具..判断当前主机是否是一台ESXI上的虚拟机 -->扫描该公网C段资产-->判断哪台服务器是Esxi/vmware vpshere主机-->针对虚拟化服务器进行漏洞攻击 -->拿下虚拟化服务器-->控制所有主机...

-

判断是否出网 外-->内 内--X-->外

-

判断是否是域环境

通信隧道技术

-

LCX端口转发

-

PORTMAP端口转发

-

NC反弹Shell

-

EW工具使用

-

reGeorg+Proxychains

-

FRP内网穿透

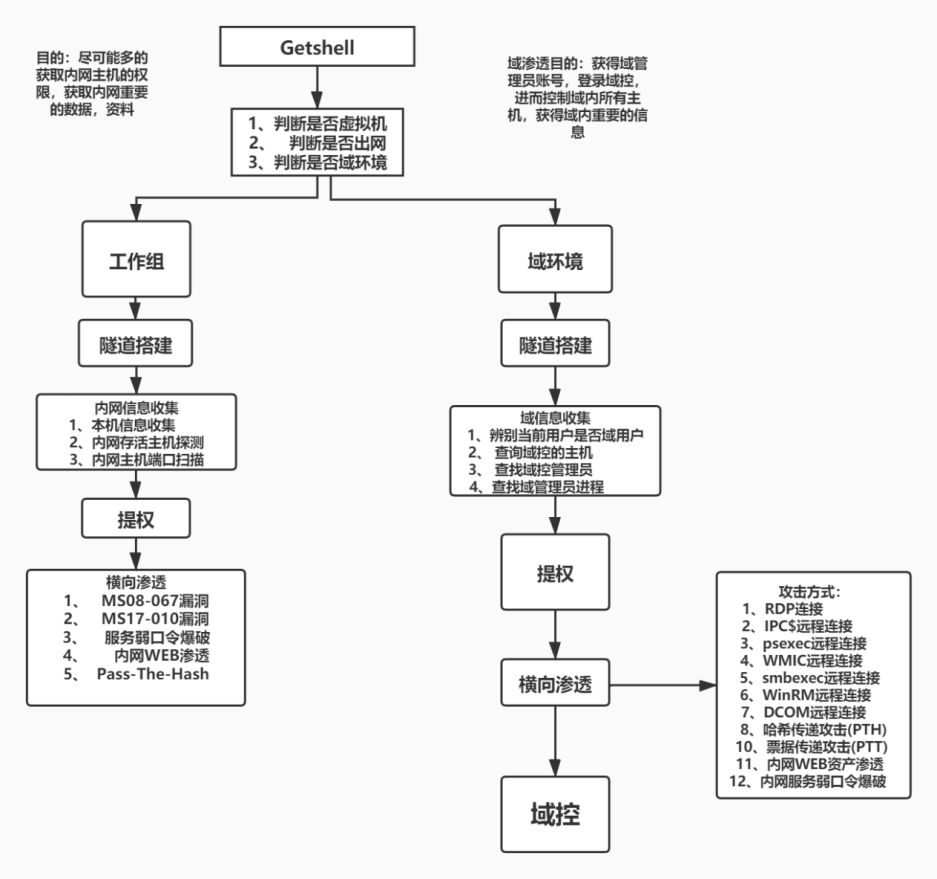

非域环境下渗透

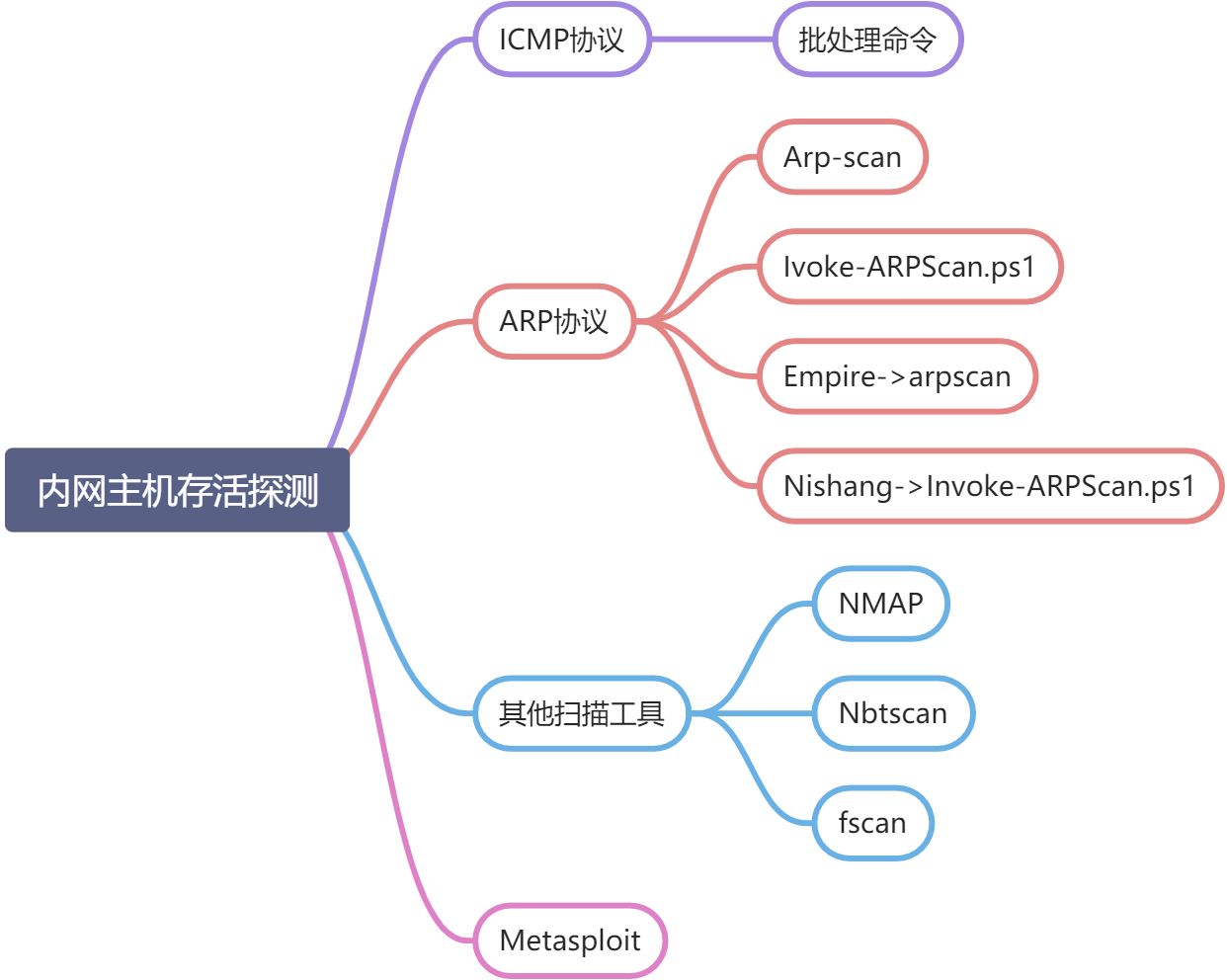

内网横向渗透攻击手法

-

Ms08-067是典型的缓冲区溢出漏洞

-

永恒之蓝漏洞CVE-2019-0708

-

服务弱口令爆破

利用本地挖掘到的账号密码对域内其他主机的服务进行弱口令爆破尝试,很有可能获取其他主机权限。

-

Web服务漏洞挖掘

-

Pass-The-Hash(PTH)

获得了用户的密码Hash,但是没有破解处明文密码则是可以使用PTH攻击!

域渗透-横向移动(PTH)

-

MSF进行PTH攻击

-

Mimikatz进行PTH攻击

-

Pass The Key攻击

-

PTH工具

Smbmap

CrackMapExec

Smbexec

Metasploit -

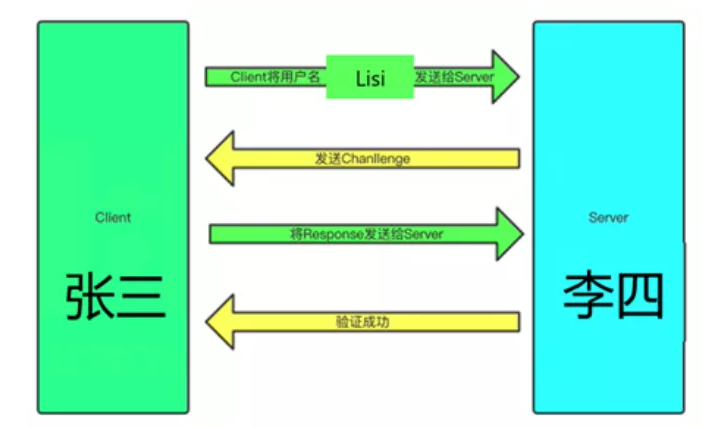

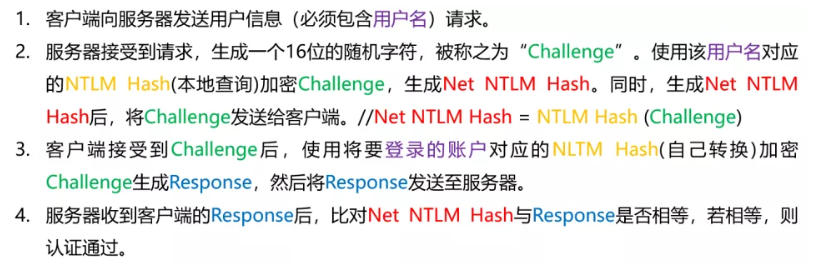

NTLM Challenge/Response验证机制流程

域渗透-横向移动(PTT)

-

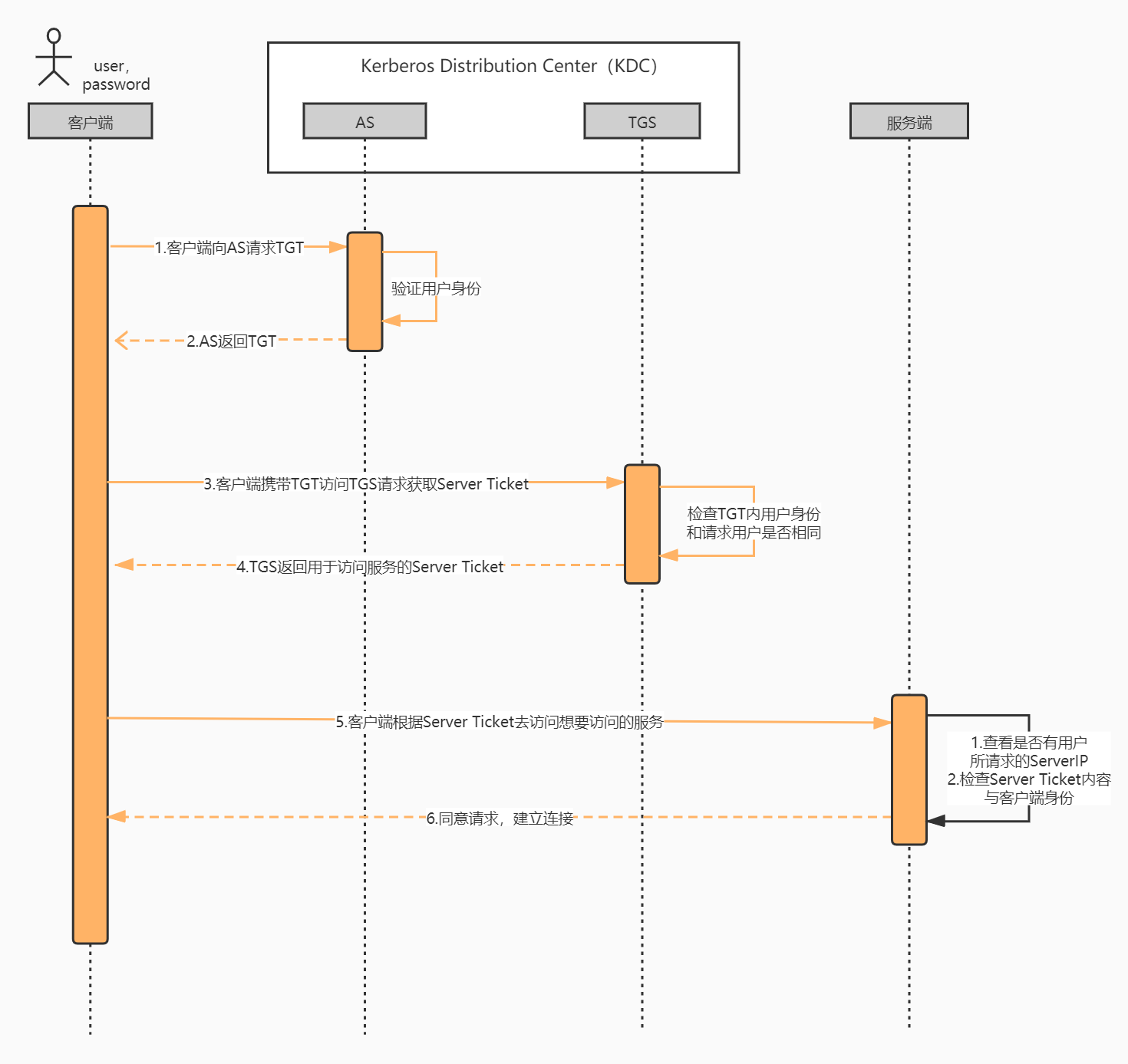

Kerberos认证

-

PTT之黄金票据

不需要与AS进行交互,需要用户krbtgt的Hash

-

PTT之白银票据

不需要与KDC进行交互,需要server的NTLM hash

-

金票与银票区别

| 黄金票据 | 白银票据 | |

|---|---|---|

| 访问权限 | 伪造TGT,可以获取任何Kerberos服务权限 | 伪造TGS,只能访问指定的服务 |

| 加密方式 | 由Kerberos的KRBTGT用户的NTLM Hash加密 | Silver Ticket由计算机NTLM Hash加密 |

| 认证流程 | 需要访问域控认证,属于第二步认证 | 直接和服务器认证,最后一步认证 |

-

MS14068域提权漏洞

SPN与kerberoast攻击

-

SPN查询

-

使用SetSPN查询,windows自带

-

GetUserSPNs.ps1 //Kerberoast 工具集中的一个 powershell 脚本

-

GetUserSPNs.vbs // Kerberoast 工具集中的一个 vbs 脚本

-

PowerView.ps1 // PowerSpolit 中 Recon目录下的一个powershell脚本PowerView 相对于上面几种是根据不同用户的 objectsid 返回的信息更加详细。

-

-

Kerberoast攻击

由于域内的任何用户都可以向域内的任何服务请求TGS,知道相关服务的SPN后,可以用SPN申请一张票据 ST(TGS Ticket),如果Kerberos 协议设置票据为

RC4加密,则可通过爆破的方式得到服务对应用户的密码。

标签:Hash,PTH,渗透,Kerberos,认证,--,攻击 来源: https://www.cnblogs.com/yanxiayue/p/16322678.html