【学习笔记】外围信息收集

作者:互联网

概述

渗透测试过程中,在划定了测试范围后,就需要进入信息收集阶段。在这个阶段,渗透人员需要使用各种公开资源尽可能地获取测试目标的相关信息。

本次记录了几种外围信息收集的方法,以www.testfire.net 为目标,testfire.net 是IBM 公司为了演示旗下比较有名的Web 漏洞扫描器AppScan 的强大功能所搭建的模拟银行网站,所以上面会有很多常见的Web 安全漏洞。

信息收集方式

DNS收集

1.WHOIS信息

1.1 whois查询

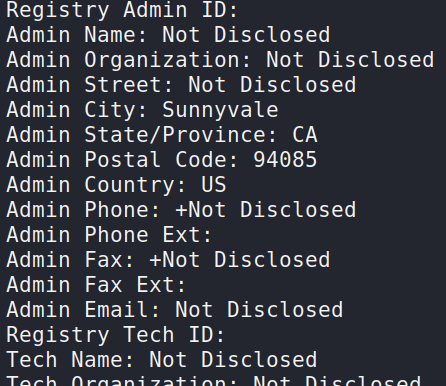

whois 是一个集成在Kali 中的小工具,whois 工具可以用来查询域名注册信息。whois 查询域名信息数据库,属于公开渠道,域名信息有时候会进行隐藏。

whois testfire.net

同时也有很多在线查询的网站:

爱站

阿里云

全球WHOIS查询

站长之家whois查询

1.2 whois反查

除了用whois 查询以外,还可以进行反查,对于这些反查得到的信息,如果数量庞大,说明是服务商的电话。

| whois反查 | 说明 |

|---|---|

| 邮箱反查 | 通过邮箱查询到注册过哪些域名 |

| 注册人反查 | 通过注册人查询到注册过哪些域名 |

| 电话反查 | 通过电话查询到注册过哪些域名 |

2.子域名信息

2.1 子域名查询

-

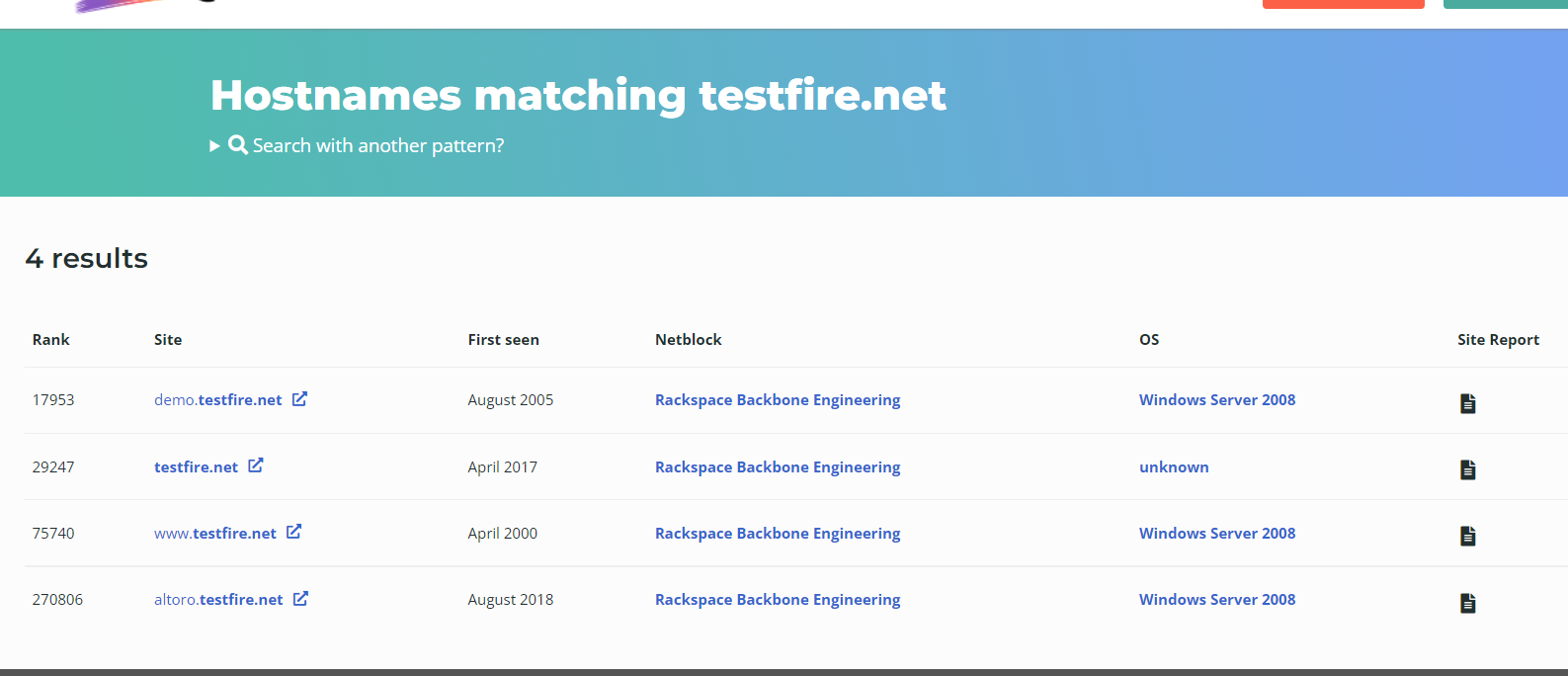

通过netcraft在线查询

-

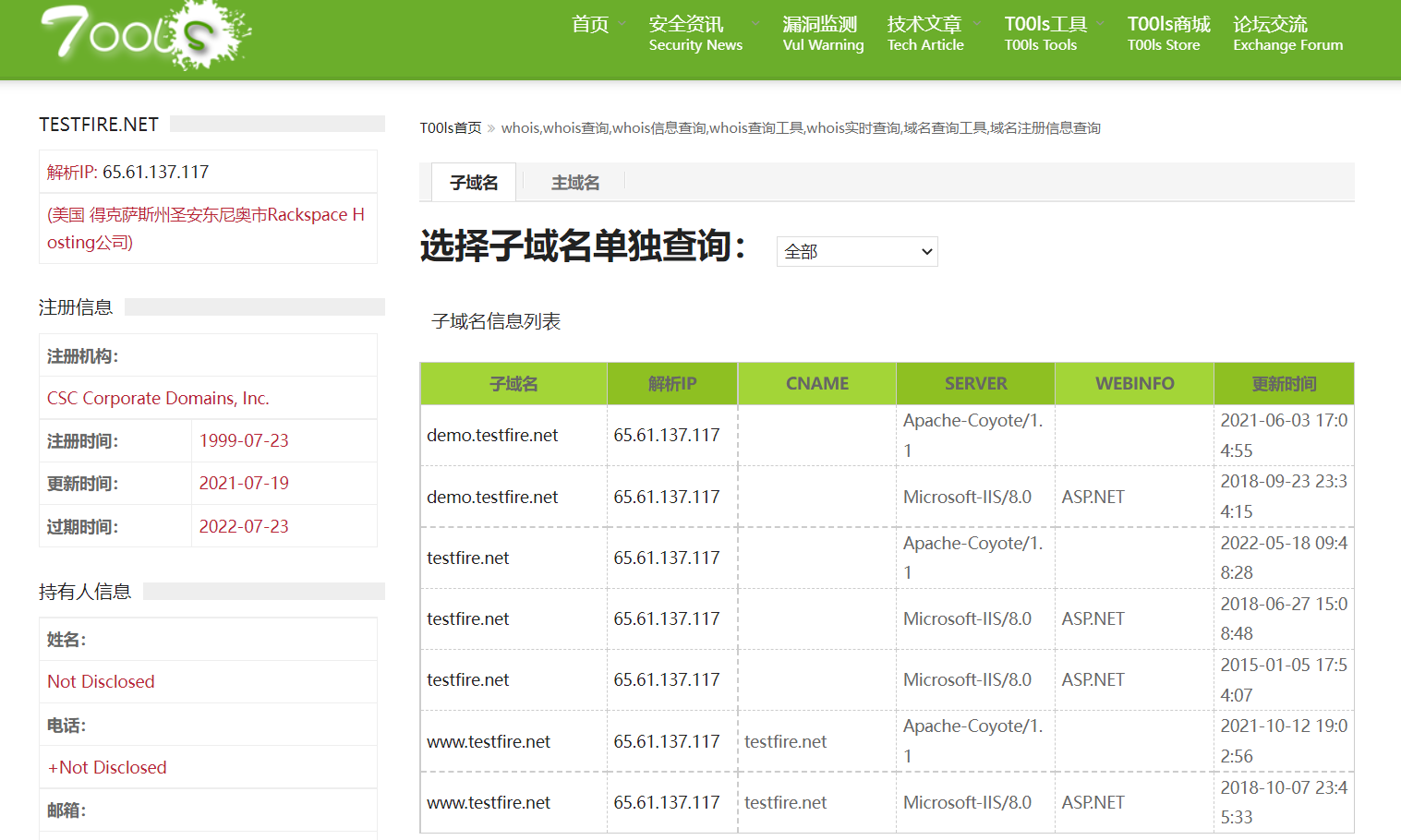

通过tools 在线工具进行查询

-

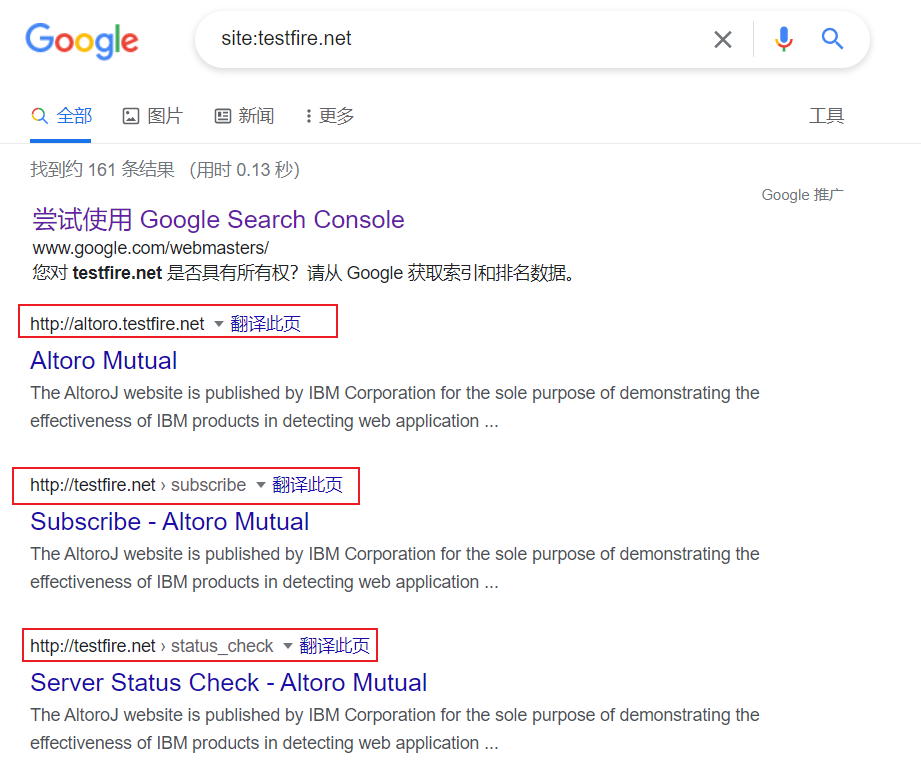

通过Google语法查询

-

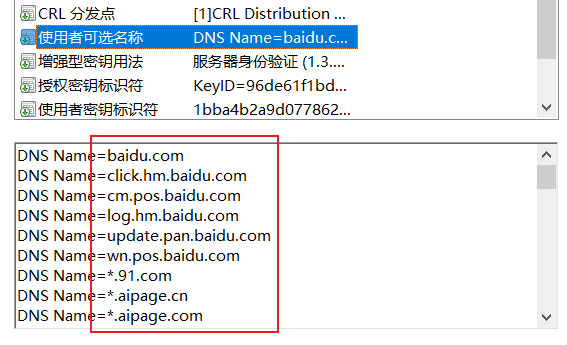

利用HTTPS证书查询

2.2 域传送漏洞

DNS 区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库。这为运行中的DNS 服务提供了一定的冗余度,其目的是为了防止主的域名服务器因意外故障变得不可用时影响到整个域名的解析。一般来说,DNS 区域传送操作只在网络里真的有备用域名DNS 服务器时才有必要用到,但许多DNS 服务器却被错误地配置成只要有client 发出请求,就会向对方提供一个zone 数据库的详细信息,所以说允许不受信任的互联网用户执行DNS 区域传送(zone transfer)操作,是最为严重的错误配置之一 。

- 缺乏身份认证:只要客户端发出请求,主DNS服务器就会同步数据库;

- 正确的配置是主DNS服务器指定备份DNS服务器的IP地址;

- 可以使用dig工具来检测域传送漏洞

2.3 子域名爆破

原理:字典爆破

- 子域名挖掘机

- ksubdomain

DNS to IP

通过DNS解析找到IP地址

1.常用工具

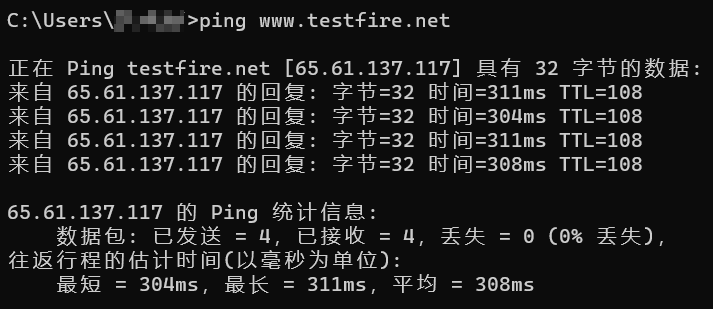

1.1 ping

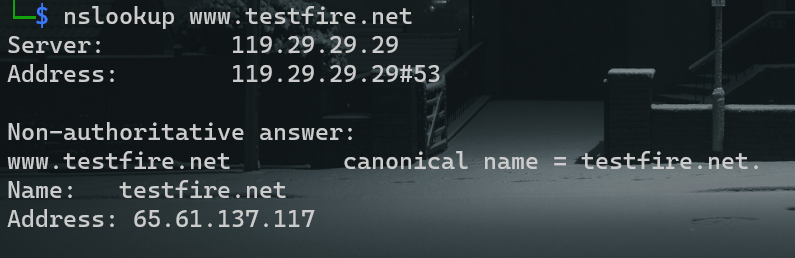

1.2 nslookup

1.3 dig

sudo apt-get update

sudo apt-get install dnsutils

| 命令 | 示例 |

|---|---|

| dig <domain_name> | dig www.testfire.net |

| dig @<name_server> <domain_name> | dig @8.8.8.8 www.testfire.net |

| dig +trace <domain_name> | dig +trace www.testfire.net |

| dig axfr @<name_server> <domain_ame> | dig axfr @127.0.0.1 vulhub.org |

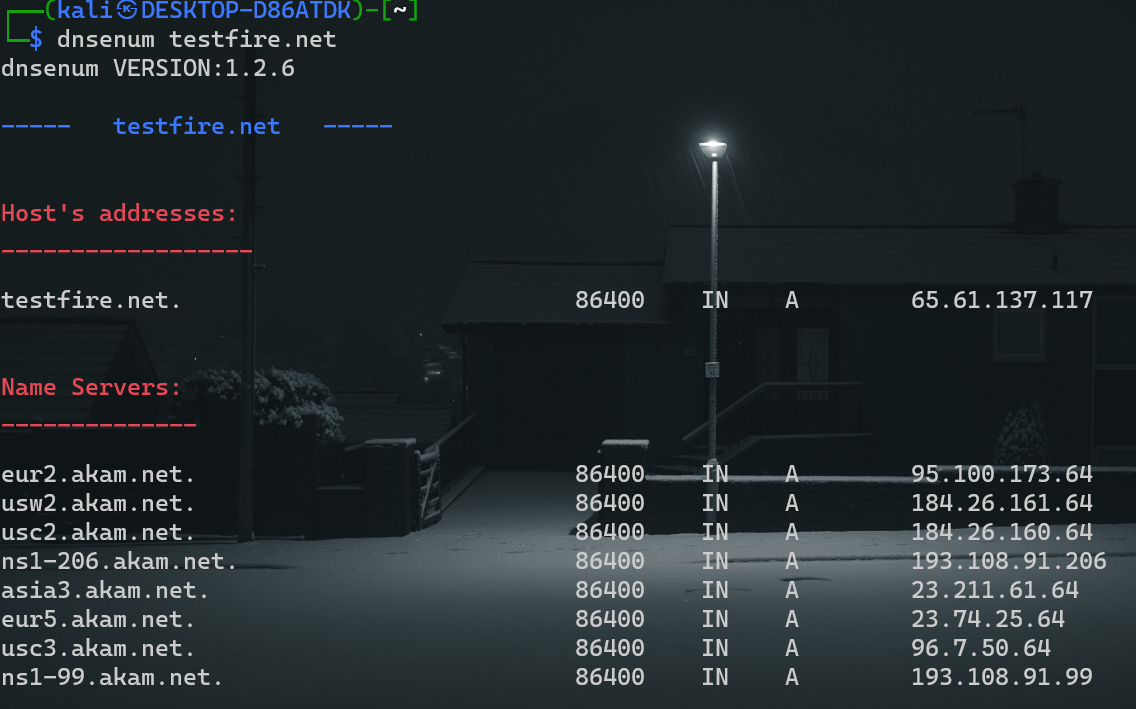

1.4 dnsenum

1.5 网站工具

2.CDN问题

镜像(缓存)服务器:

- 提高用户体验

- 隐藏真实IP地址

如何绕过CDN查找网站的真实IP地址?(思路)

- 让目标网站主动来连接我们

- 查询DNS 历史记录

- 子域名

- SSL 证书

- 全网扫描

- 国外线路

- 参考文章

IP信息

1.IP查询

站长工具

http://ip.tool.chinaz.com/

https://www.ip138.com/iplookup.asp?ip=65.61.137.117&action=2

1.1 IP whois查询

http://tool.chinaz.com/ipwhois/?q=65.61.137.117

https://www.abuseipdb.com/whois/65.61.137.117

https://ipinfo.io/65.61.137.117

2.旁站查询

同IP网站查询

http://stool.chinaz.com/same?s=65.61.137.117&page=

3.IP to location

通过IP地址查询到物理地址

3.1 查询IP地址经纬度

https://www.maxmind.com/en/home

3.2 GPS定位

https://www.zoomeye.org/

利用搜索引擎搜索

搜索引擎是指从互联网搜集信息,经过一定的整理以后,提供给用户进行查询的系统。传统搜索引擎 对我们来说并不陌生,像Google、Baidu等,每天我们几乎都会用他们搜索信息。与传统搜索引擎相比,网络空间搜索引擎 有很大不同,其搜索目标为全球IP 地址,实时扫描互联网和解析各种设备,对网络中的设备进行探测识别和指纹分析,并将其扫描的目标信息进行分布式存储,供需求者检索使用。

传统搜索引擎(网页信息)

网络空间搜索引擎

1.传统搜索引擎

1.1 Google Hacking

Google 机器人,自动爬行全世界所有网站(网页)的内容。Google Hacking 就是利用搜索引擎的语法,达到精准搜索信息的目的。

参考:GHDB

| 功能 | Google语法 |

|---|---|

| 探索网站目录结构 | parent directory site:testfire.net index of site:testfire.net |

| 搜索登录页面 | site:testfire.net inurl:login site:testfire.net intext:login |

| 搜索指定的文件类型 | site:testfire.net filetype:pdf |

| 搜索phpinfo() | intext:PHP Version ext:php intext:apache2handler intext:allow_url_include intext:php.ini |

2.网络空间搜索引擎

2.1 ZoomEye

ZoomEye,又称为“钟馗之眼”,是国内安全厂商知道创宇倾力打造的知名空间搜索引擎,它可以识别网络中的站点组件指纹和主机设备指纹。

ZoomEye 支持公网设备指纹检索和Web 指纹检索。Web 指纹识别包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。设备指纹识别包括应用名、版本、开放端口、操作系统、服务名、地理位置等,直接输入关键词即可开始检索。下面列举了ZoomEye 的常见搜索语法,更多信息也可以参考搜索导航 。

设备指纹检索语法:

| 语法 | 描述 | 实例 |

|---|---|---|

| app:组件名 | 目标组件名称 | app:"Apache httpd" |

| ver:组件版本 | 目标组件版本号 | ver:'2.2.17' |

| port:端口号 | 目标系统开发端口 | port:'6379' |

| os:操作系统 | 目标操作系统类型 | os:linux |

| service:服务名 | 目标运行的服务类型 | service:webcam |

| hostname:主机名 | 目标系统的主机名 | hostname:google.com |

| country:国家/地区代码 | 目标系统的地理位置 | country:CN |

| city:城市 | 目标系统的城市 | city:'Shanghai' |

| ip:IP地址 | IP地址 | ip:10.10.10.1 |

| org:组织机构 | 组织机构 | org:'Vimpelcom' |

| asn:自治系统号 | 自治系统编号 | asn:42893 |

| ssl:SSL证书号 | SSL证书 | ssl:'corp.google.com' |

Web指纹搜索语法:

| 语法 | 描述 | 示例 |

|---|---|---|

| app:组件名 | 目标组件名称 | app:"Apache httpd" |

| ver:组件版本 | 目标组件版本号 | ver:'2.2.17' |

| site:网站域名 | 目标网站域名 | site:baidu.com |

| os:操作系统 | 目标操作系统 | os:windows |

| title:页面标题 | 目标网站标题 | title:'hello' |

| keywords:页面关键字 | 目标页面关键字 | keywords:'hello' |

| desc:页面说明 | 页面描述字段 | desc:'hello' |

| headers:请求头部 | HTTP请求中的headers | headers:Server |

| country:国家或者地区代码 | 目标地理位置 | country:US |

| city:城市名称 | 目标城市 | city:"Beijing" |

| ip:IP地址 | IP地址 | ip:1.1.1.1 |

| org:组织机构 | 组织机构 | org:'Vimpelcom' |

| asn:自治系统号 | 自治系统编号 | asn:42893 |

2.2 shodan

Shodan主要获取互联网中设备中的服务、位置、端口、版本等信息,目前比较受欢迎的内容有webcam 、linksys 、cisco 、netgear 、SCADA 等。通过不同的搜索语法可以做到批量搜索漏洞主机、统计中病毒主机、进行弱口令爆破、获取shell 等功能。

| 语法 | 描述 | 示例 |

|---|---|---|

| city: <城市名称> | 目标系统所在城市 | city:"beijing" |

| country: <国家或地区代码> | 国家的简称 | country:"CN" |

| geo: <经纬度> | 经纬度 | geo:"469481,7.4447" |

| hostname: <主机名> | 主机名或域名 | hostname:"baidu" |

| ip: <IP 地址> | IP 地址 | ip:"11.11.11.11" |

| isp: <ISP 供应商> | ISP 供应上 | isp:"China Telecom" |

| org: <组织或公司> | 组织或公司 | org:"baidu" |

| os: <操作系统> | 操作系统 | os:"Windows 7 or 8" |

| port: <端口号> | 端口号 | port:80 |

| net: <CIDR 格式的IP 地址> | CIDR 格式的IP | 地址 net:"190.30.40.0/24" |

| version: <软件版本号> | 软件版本 | version:"4.4.2" |

| vuln: <漏洞编号> | 漏洞CVE编号 | vuln:CVE-2020-0787 |

| http.server: <服务类型> | http 请求返回中的server 的类型 | http.server:apache |

| http.status: <请求状态码> | http 请求返回响应码的状态 | http.status:200 |

网站信息

1.网站报告

1.1 netcraft

1.2 ZoomEye

2.技术架构

操作系统+Web 服务器+中间件+数据库

*AMP

*NMP

Windows+IIS+{ASP|.NET(.aspx)}+{ACCESS|MSSQL(SQL Server)}

...

2.1 套件

- phpStudy

- XAMPP

- 宝塔

- ...

2.2 网站

| 前后端分离 | 站库分离 |

|---|---|

| 前端服务器 后端服务器 数据库服务器 文件存储服务器 第三方服务器接口(短信验证接口)... | web 服务器数据库服务器 |

标签:testfire,收集,笔记,查询,域名,外围,DNS,服务器,net 来源: https://www.cnblogs.com/Yshower/p/16286874.html