记一次bypass拿下主机过程

作者:互联网

0x00 前言

今天DR发来一个shell,提不上权,而且杀软挺狠,直接就开整,记录下思路。

0x01 全文快览

不给大佬看废话时间,突破线路如下:

webshell–>突破cmd禁用–>重构EXP突破向日葵RCE–>突破提权获取lsass文件–>突破杀软查杀落地dmp文件–>突破windows defender AMSI–>突破某杀软拦截用户添加–>尝试RDP劫持–>浏览器解密碰撞密码获得权限。

0x02 shell环境

1、cmd禁用,执行命令提示:只能执行whoami,其他提示拒绝访问

2、目标机器win2008,存在杀软,进程查询只存在windows defender,无其他杀软

3、哥斯拉shell上传被杀

4、IIS低服务权限

5、有低版本向日葵

6、进程查看显示windows defender,但却存在检测不出的未知杀软

0x03 一波三折突破

因为主要还是搞得是思路突破,主要讲几个核心点:

1、突破cmd执行命令,常规执行提示拒绝访问,或者执行敏感后,被延时数十秒显示拒绝访问,一般就是进程创建时被拦截

(1)上传bypass CMD.exe ,继续拦截执行。

(2)翻看数据库,用数据库提权,DBA权限,开启xp_cmdshell进行开启,开启后依旧显示IIS-service低权限。

2、使用提权软件各类土豆等从古至今的提权,刚开始因为被杀,开始做免杀,然后全部提权失败,补丁打的太全了,直呼管理员安全意识666。然后搜集各类密码去撞机器密码,失败告终。

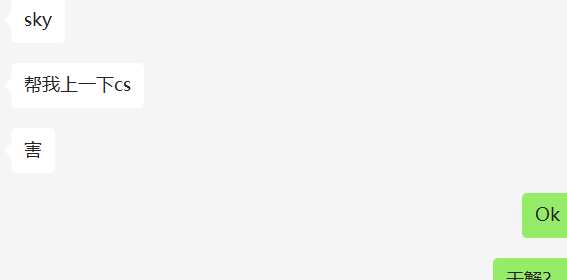

3、峰回路转,继续查看进程,发现存在向日葵(sunloginClient),第一想法肯定是向日葵RCE,利用向日葵解密登录服务器。

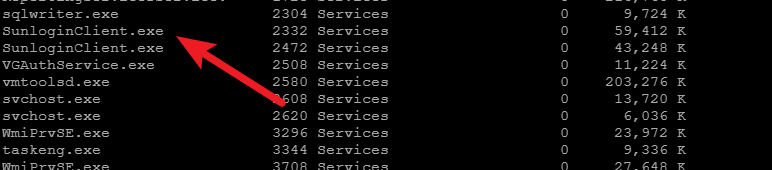

(1)去查找向日葵目录,找到config.ini配置文件,找到pwd进行界面,密码是:se***,进行连接,一阵狂欢,结果发现,administrator用户一登陆,需要输入administrator账户密码后才可以进行登录,继续撞密码,失败……

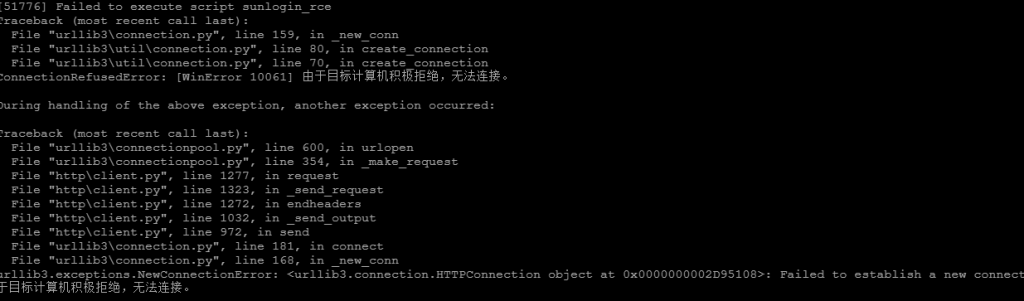

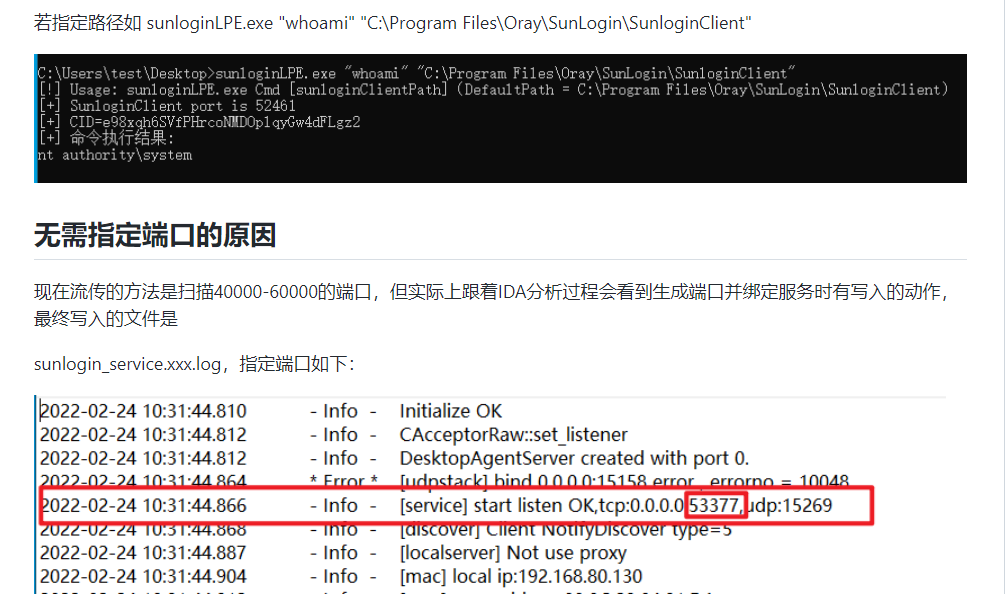

(2)尝试提权,继续遇到困难,上传向日葵提权exp,执行报错,显示默认路径不对,在其他盘符找到向日葵,指定目录后,提示向日葵端口找不到,公开exp的端口提取模式来自于在日志log文件去找start开放的端口,然后发现日志文件10M+,估计exp也超时遍历不着端口了,下载本地后,notepad++都快卡死了,结果日志的端口并不对,开始python敲个端口扫描脚本追一下向日葵的端口,打包扔上去,拿到端口后,开始进行魔改exp,固定路径和端口,开始进行提权,

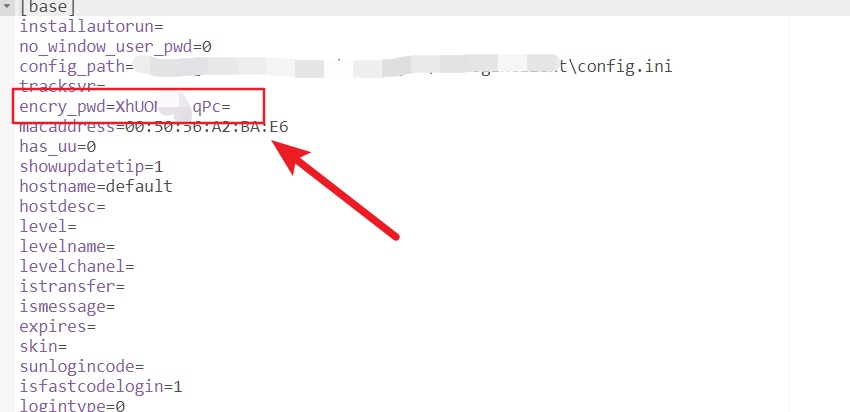

向日葵固定端口和路径后,成功进行提权,拿到system权限,直接命令执行+system权限上线CS?试了才知道不行,这里没必要争论,环境不同。

(1)考虑进程查看是windows defender,使用Ext2进行正向连接上线CS,但是上传落地后,直接被查杀,简单加壳后,静态不杀了,但是执行几秒后,开始卡顿,然后又被杀了,但是我本地装有最新版的服务器defender,按照常理来说,测试后,根本不杀,当然不排除杀软对虚拟机的特殊性质外,也就没继续追这条线。

(2)考虑到AMSI拦截,探测后,并未有拦截,但依然使用内存补丁来安排他一波,对defender进行绕过,发现还是不上线,当然目标机器肯定是出网的。

(3)另寻出路。

3、既然system权限,上传xxxdump,开始读取administrator密码,杀软非常不错,落地lsass.dmp文件被杀,下载两秒后就卡在那里不动,然后刷新发现消失了

这可就吐血了,内存文件被杀,经过验证,确实能存活几秒,这里一个小技巧就是,通过dump指定落地到网站根目录,然后利用缓存加载,直接通过web服务进行下载,这样lsass文件就被下载到本地了,几十在几秒后文件被删除也不怕,也就成功拿到了文件。

通过mimikatz进行解密,只拿到了hash,hash解不出来,不存在明文密码……。

直接去添加用户,然后显示拒绝访问,这种味道特别像某个杀软的拦截,后面又开始做api添加用户的免杀,成功添加了用户。

4、为了能够拿到administrator权限,使用api添加的用户,进行登录,结果显示,开始加载,开始进行桌面配置,然后开始黑屏,什么都看不到的那种,本来想劫持administrator用户,结果失败了。进而继续想办法突破administrator账户桌面。

5、使用mimikatz直接本地劫持RDP,然后开始使用mimikatz在本地使用hash进行劫持登录,结果还是凉,登陆后3秒,桌面刚开始加载,然后提示,管理员策略出错,然后点击确定之后,直接退出桌面。刚开始以为我本地原因,修改注册表各种操作,结果发现并不是本地原因……

吃了个饭,精力充沛,除了稍有困意,继续思考怎么拿……

6、还是继续搞文件吧,看到了浏览器,一心就想着直接hook sqlite的库,当然又看到搜狗浏览器进程,怀着碰运气的想法,去翻本地数据库%Appdata%\SogouExplorer\FormData3.dat,下载本地,进行替换,后面进行查看成功。当然,又是一波密码收集,不过这次确实也是运气不错,直接碰到了正确密码,使用向日葵连接后,输入主机密码,成功登入。

进去才发现,里面存在3个不同类型的杀软,进入之前,查看进程,只查到了windows defender,别的进程确实没有,进去之后,才发现一片新天地,3xx商业版 安全客户端+某信主机安全防护+avp,管理员你不觉得卡吗?……

0x04 总结

webshell–>突破cmd禁用–>重构EXP突破向日葵RCE–>突破提权获取lsass文件–>突破杀软查杀落地dmp文件–>突破windows defender AMSI–>突破某杀软拦截用户添加–>RDP劫持–>浏览器解密碰撞密码获得权限。

一波几折,最终拿下,其实饶了很大的路子,主要还是想验证下思路,仅作学习笔记。

转载请注明:Adminxe's Blog » 记一次bypass拿下主机过程

标签:密码,主机,杀软,提权,向日葵,突破,bypass,defender,拿下 来源: https://www.cnblogs.com/cn-gov/p/16184257.html